1. Syslog.

Syslog là một dịch vụ hệ thống cho phép ghi log các sự kiện hệ thống và ứng dụng. Các thông tin log này rất hữu ích cho việc quản lý hệ thống, phát hiện sự cố và giải quyết vấn đề. Syslog hoạt động bằng cách chạy một daemon và lắng nghe các thông tin log được gửi đến từ các ứng dụng khác trên hệ thống. Các thông tin log được lưu trữ trong các file log và có thể được xem bằng cách sử dụng các lệnh như tail hoặc grep.

Các thông tin log này bao gồm:

- Các thông tin hệ thống: bao gồm các sự kiện như khởi động hệ thống, tắt hệ thống, đăng nhập và đăng xuất của người dùng, lỗi kernel, cảnh báo bộ nhớ và nhiều hơn nữa.

- Các thông tin ứng dụng: bao gồm các thông tin từ các ứng dụng như web server, mail server, DNS server, các ứng dụng cơ sở dữ liệu và nhiều hơn nữa.

Syslog sử dụng một hệ thống cấu hình file để quản lý các file log và chuyển tiếp thông tin log đến các ứng dụng khác. Các file log thường được lưu trữ trong thư mục /var/log trên hệ thống. Mỗi file log tương ứng với một ứng dụng hoặc một loại thông tin log cụ thể. Ví dụ, file /var/log/messages chứa các thông tin hệ thống, file /var/log/httpd/access_log chứa các thông tin truy cập của web server Apache.

Các cấu hình file chính của syslog bao gồm:

- /etc/syslog.conf: Tệp tin cấu hình chính của syslog. Nó định nghĩa cách xử lý các thông tin log từ các ứng dụng khác nhau và chuyển tiếp chúng đến nơi lưu trữ log hoặc các ứng dụng khác.

- /etc/rsyslog.conf: Tệp tin cấu hình cho daemon rsyslog, một phiên bản syslog được sử dụng rộng rãi trên các hệ thống Linux hiện đại.

- /etc/syslog-ng/syslog-ng.conf: Tệp tin cấu hình cho daemon syslog-ng, một phiên bản syslog khác được sử dụng trên một số hệ thống Linux.

Các lệnh hữu ích để làm việc với syslog bao gồm:

tail -f /var/log/messages: Xem các thông tin hệ thống mới nhất được ghi vào file /var/log/messages.grep 'error' /var/log/messages: Lọc các thông tin hệ thống trong file /

Ví dụ về Syslog:

Giả sử bạn đang quản lý một server web chạy trên CentOS và bạn muốn giám sát các thông tin truy cập vào web server. Bạn có thể sử dụng syslog để lưu các thông tin này vào một file log riêng biệt và giúp bạn phát hiện lỗi hoặc các cuộc tấn công vào hệ thống.

Để cấu hình syslog cho web server trên CentOS, bạn có thể thực hiện các bước sau:

- Tạo một file cấu hình mới cho syslog. Ví dụ, bạn có thể tạo file /etc/rsyslog.d/httpd.conf.

- Thêm các dòng sau vào file cấu hình mới:

# Log all HTTP requests to a separate log file

if $programname == 'httpd' then {

/var/log/httpd/access_log

stop

}Đoạn mã này sẽ chỉ định cho syslog lưu các thông tin truy cập vào web server vào file /var/log/httpd/access_log.

- Lưu lại file cấu hình và khởi động lại daemon syslog:

systemctl restart rsyslogBây giờ, khi có người dùng truy cập vào web server, thông tin truy cập của họ sẽ được ghi vào file /var/log/httpd/access_log và bạn có thể kiểm tra file này để giám sát các hoạt động trên web server của mình.

2. Cron.

Cron là một tiện ích hệ thống trên Linux và Unix, được sử dụng để lập lịch các tác vụ định kỳ. Các tác vụ này có thể là các lệnh hoặc tập lệnh shell, được thực thi theo lịch trình cài đặt trước đó. Cron thường được sử dụng để thực hiện các tác vụ tự động như sao lưu, tạo bản sao lưu, gửi email hoặc thực hiện các tác vụ thường xuyên.

Cron hoạt động bằng cách đọc các file cấu hình cronjob, được lưu trữ trong thư mục /etc/cron.d hoặc /var/spool/cron/crontabs, tùy thuộc vào phiên bản hệ điều hành. Các tác vụ có thể được lập lịch bằng cách sử dụng các biểu thức thời gian. Biểu thức này bao gồm năm, tháng, ngày, giờ, phút và thứ trong tuần.

Các biểu thức cron được phân tách bằng dấu cách và có dạng như sau:

* * * * * command to be executed

- - - - -

| | | | |

| | | | +----- day of the week (0 - 6) (Sunday = 0)

| | | +---------- month (1 - 12)

| | +--------------- day of the month (1 - 31)

| +-------------------- hour (0 - 23)

+------------------------- minute (0 - 59)Ví dụ, nếu bạn muốn chạy một tác vụ vào lúc 1 giờ sáng hàng ngày, bạn có thể tạo một cronjob bằng cách thêm dòng sau vào file cấu hình cron:

0 1 * * * commandĐoạn mã này có nghĩa là “Thực hiện command vào 1 giờ sáng mỗi ngày”.

Các lệnh thường được sử dụng để quản lý các cronjob bao gồm:

- crontab -e: cho phép bạn chỉnh sửa file cronjob của người dùng hiện tại.

- crontab -l: cho phép bạn hiển thị file cronjob của người dùng hiện tại.

- crontab -r: cho phép bạn xóa file cronjob của người dùng hiện tại.

Cron là một tiện ích rất hữu ích trong việc tự động hóa các tác vụ trên hệ thống Linux hoặc Unix, giúp bạn tiết kiệm thời gian và nâng cao hiệu suất.

3. SSH (Secure Shell).

SSH (Secure Shell) là một giao thức mạng được sử dụng để thiết lập kết nối an toàn giữa hai thiết bị. Nó được sử dụng rộng rãi trong hệ thống Linux và Unix để truy cập từ xa và quản lý máy chủ. SSH được thiết kế để bảo mật hơn các giao thức truyền thống như Telnet và FTP bằng cách mã hóa dữ liệu truyền qua mạng.

Các thành phần của SSH gồm:

- Client: Là phần mềm được cài đặt trên máy tính của người dùng để thiết lập kết nối SSH với máy chủ.

- Server: Là phần mềm được cài đặt trên máy chủ để chấp nhận kết nối SSH từ người dùng.

- Public key và Private key: SSH sử dụng hệ thống khóa công khai và khóa bí mật để xác thực người dùng và mã hóa dữ liệu. Public key được chia sẻ với máy chủ, trong khi private key được giữ bởi người dùng.

Quá trình kết nối SSH gồm hai giai đoạn chính:

- Xác thực: Client gửi public key đến máy chủ để xác thực người dùng. Máy chủ sẽ kiểm tra xem public key này có trùng với bất kỳ public key nào được lưu trữ trong danh sách khóa được cho phép hay không. Nếu public key được tìm thấy, máy chủ sẽ yêu cầu client cung cấp private key để xác thực.

- Mã hóa: Sau khi xác thực thành công, client và server sẽ thực hiện quá trình mã hóa để bảo mật dữ liệu truyền qua mạng. Dữ liệu được mã hóa bằng cách sử dụng private key của client và public key của máy chủ.

SSH cung cấp nhiều tính năng bảo mật, bao gồm:

- Xác thực hai yếu tố (2FA) để đảm bảo an toàn hơn khi đăng nhập vào máy chủ.

- Tạo ra các khóa RSA hoặc DSA với độ dài khác nhau để tăng cường độ bảo mật.

- Tạo ra các kết nối proxy để bảo vệ kết nối SSH từ các tấn công đến từ mạng.

- Tự động ngắt kết nối sau một khoảng thời gian chờ đợi để ngăn ngừa kết nối không hoạt động.

SSH là một phương tiện rất quan trọng trong việc quản lý và truy cập từ xa đến các máy chủ Linux và Unix, và cung cấp nhiều tính năng bảo mật để giữ cho dữ.

Ví dụ sử dụng SSH để truy cập từ xa vào một máy chủ Linux:

- Bật SSH trên máy chủ Linux:

Đầu tiên, bạn cần đảm bảo rằng SSH đã được cài đặt và đang hoạt động trên máy chủ Linux. Để làm điều này, bạn có thể kiểm tra trạng thái của dịch vụ SSH bằng lệnh sau trên Terminal:

sudo systemctl status sshNếu SSH đã được cài đặt và đang hoạt động, bạn sẽ nhận được thông báo “Active: active (running)”.

- Kết nối đến máy chủ Linux từ một máy tính khác:

Sau khi SSH đã được cài đặt và đang hoạt động trên máy chủ Linux, bạn có thể sử dụng một phần mềm SSH client để kết nối đến máy chủ từ một máy tính khác. Một trong những phần mềm SSH client phổ biến là PuTTY.

Bạn có thể tải và cài đặt PuTTY từ trang web chính thức của nó.

Sau khi cài đặt, mở PuTTY lên và nhập địa chỉ IP của máy chủ Linux vào trường “Host Name (or IP address)”.

Bạn cũng có thể thiết lập cấu hình các tùy chọn khác, chẳng hạn như cổng kết nối (port), giao thức SSH và khóa bảo mật.

Nhấn nút “Open” để kết nối đến máy chủ.

- Nhập thông tin đăng nhập:

Sau khi kết nối thành công đến máy chủ Linux, bạn sẽ được yêu cầu nhập thông tin đăng nhập, bao gồm tên đăng nhập và mật khẩu. Nếu thông tin đăng nhập của bạn chính xác, bạn sẽ được đăng nhập thành công vào máy chủ Linux.

Sau khi đăng nhập thành công, bạn có thể thực hiện các tác vụ quản lý hệ thống như quản lý tập tin, cài đặt phần mềm, và thực thi các lệnh trên máy chủ Linux từ xa.

4. IPtables.

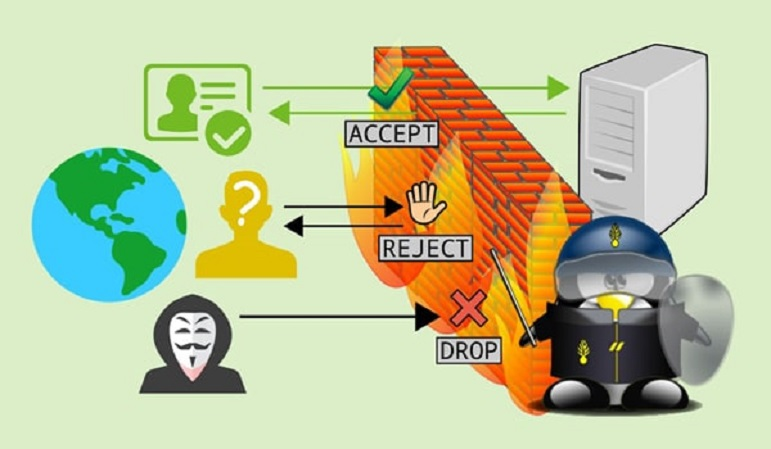

IPtables là một dịch vụ hệ thống cho phép quản lý các luật tường lửa trên hệ thống. IPtables hoạt động bằng cách chạy một daemon và giám sát các gói tin được gửi đến và đi từ hệ thống. IPtables cho phép người dùng tạo các luật tường lửa để kiểm soát truy cập vào và ra khỏi hệ thống. Các luật tường lửa này có thể được cấu hình để chặn hoặc cho phép các kết nối từ các địa chỉ IP cụ thể, cổng hoặc giao thức.

IPtables là một công cụ quản lý tường lửa trong hệ thống Linux. Nó cho phép bạn kiểm soát và quản lý các luồng dữ liệu vào và ra của máy tính dựa trên các quy tắc đã được định nghĩa trước.

Một số khái niệm cơ bản khi làm việc với IPtables:

- Rule (quy tắc): là các quy tắc được định nghĩa để kiểm soát luồng dữ liệu truy cập vào hoặc ra khỏi máy tính.

- Chain (chuỗi): là các tập hợp các rule được áp dụng vào các luồng dữ liệu. Có 3 chain chính: INPUT, OUTPUT và FORWARD.

- Table (bảng): là các tập hợp các chain và rule. Có 4 bảng chính: filter, nat, mangle và raw.

Một số lệnh thường sử dụng trong IPtables:

Xem danh sách các rule đã được định nghĩa:

iptables -LXóa một rule đã được định nghĩa:

iptables -D <chain-name> <rule-number>Thêm một rule vào chain:

iptables -A <chain-name> <rule>Xóa tất cả các rule trong chain:

iptables -F <chain-name>Thiết lập chính sách mặc định cho các rule:

iptables -P <chain-name> <policy>Ví dụ về cách thiết lập IPtables để chặn các kết nối đến port 22 (SSH):

Tạo một rule mới:

iptables -A INPUT -p tcp --dport 22 -j DROPXem danh sách các rule hiện có để kiểm tra xem rule đã được thêm thành công hay chưa:

iptables -LKiểm tra xem có thể kết nối đến port 22 hay không:

telnet <IP-address> 22Nếu rule đã được thiết lập đúng cách, kết nối đến port 22 sẽ bị chặn và bạn không thể kết nối được.

5. Network Time Protocol (NTP).

Network Time Protocol (NTP) là một giao thức mạng được sử dụng để đồng bộ thời gian trên các thiết bị mạng, đảm bảo rằng các thiết bị trên mạng đều có thời gian chính xác nhất có thể. NTP cung cấp một cách để đồng bộ hóa đồng thời trên toàn mạng, giúp đảm bảo tính đồng bộ và chính xác của thời gian.

NTP được sử dụng trên nhiều loại hệ thống, bao gồm các máy tính, máy chủ và các thiết bị mạng khác như router và switch. Khi sử dụng NTP, một máy chủ NTP sẽ cung cấp thời gian chính xác cho các thiết bị khác trên mạng. Các thiết bị khác sẽ đồng bộ thời gian của chúng với máy chủ NTP để đảm bảo thời gian đồng bộ trên toàn mạng.

Một vài thuật ngữ được sử dụng trong NTP bao gồm:

- Stratum: mức độ của máy chủ NTP trong cấu trúc phân cấp, số 1 là độ chính xác cao nhất và số lớn hơn cho biết mức độ chính xác càng thấp.

- Reference Clock: một nguồn thời gian chính xác như máy chủ NTP hoặc đồng hồ GPS.

- Leap Second: một giây được chèn vào cuối ngày định sẵn để đảm bảo thời gian đồng bộ trên toàn cầu.

Để sử dụng NTP trên hệ thống Linux, ta cần cài đặt và cấu hình NTP daemon trên máy chủ NTP và các thiết bị khác. Các thiết bị sẽ được cấu hình để truy vấn thời gian từ máy chủ NTP định kỳ để đồng bộ thời gian.

NTP là một phần quan trọng của hệ thống mạng và đóng vai trò quan trọng trong đảm bảo tính đồng bộ và chính xác của thời gian trên các thiết bị mạng.

Để cấu hình NTP trên CentOS và Ubuntu, bạn có thể làm theo các bước sau:

Cấu hình NTP trên CentOS:

- Cài đặt gói NTP bằng lệnh:

sudo yum install ntp - Sửa file cấu hình

/etc/ntp.confbằng trình soạn thảo văn bản để thêm các server NTP muốn đồng bộ thời gian với. Ví dụ:

server 0.asia.pool.ntp.org

server 1.asia.pool.ntp.org

server 2.asia.pool.ntp.org- Khởi động dịch vụ NTP bằng lệnh:

sudo systemctl start ntpd - Thiết lập NTP để tự động khởi động khi hệ thống bật lên:

sudo systemctl enable ntpd - Kiểm tra lại trạng thái của dịch vụ NTP bằng lệnh:

sudo systemctl status ntpd

Cấu hình NTP trên Ubuntu:

- Cài đặt gói NTP bằng lệnh:

sudo apt-get install ntp - Sửa file cấu hình

/etc/ntp.confbằng trình soạn thảo văn bản để thêm các server NTP muốn đồng bộ thời gian với. Ví dụ:

server 0.ubuntu.pool.ntp.org

server 1.ubuntu.pool.ntp.org

server 2.ubuntu.pool.ntp.org- Khởi động dịch vụ NTP bằng lệnh:

sudo systemctl start ntp - Thiết lập NTP để tự động khởi động khi hệ thống bật lên:

sudo systemctl enable ntp - Kiểm tra lại trạng thái của dịch vụ NTP bằng lệnh:

sudo systemctl status ntp

6. Domain Name System (DNS).

Tổng quan về DNS

DNS (Domain Name System) là một dịch vụ trên mạng Internet cho phép chuyển đổi tên miền sang địa chỉ IP của các máy chủ trên mạng. Một tên miền đại diện cho một địa chỉ IP, giúp người dùng dễ dàng truy cập vào các trang web và dịch vụ trên mạng. DNS là một dịch vụ quan trọng trên mạng, giúp cho việc kết nối giữa các máy tính trên mạng được diễn ra một cách dễ dàng và thuận tiện.

Cấu hình DNS trên Linux

Có thể cấu hình DNS trên Linux bằng cách chỉnh sửa file cấu hình /etc/resolv.conf. Trong file này, bạn cần chỉ định địa chỉ IP của các server DNS mà bạn muốn sử dụng. Bạn cũng có thể sử dụng công cụ dig để kiểm tra việc kết nối đến server DNS và lấy thông tin DNS của một tên miền cụ thể.

Cấu hình DNS trên CentOS

- Mở file cấu hình

/etc/resolv.confbằng trình soạn thảo văn bản. Nếu file này không tồn tại, bạn có thể tạo mới bằng lệnh:sudo touch /etc/resolv.conf - Thêm địa chỉ IP của các server DNS mà bạn muốn sử dụng vào file

/etc/resolv.conf. Ví dụ:

nameserver 8.8.8.8

nameserver 8.8.4.4- Lưu và đóng file cấu hình.

- Kiểm tra lại kết nối đến server DNS bằng lệnh:

dig google.com

Cấu hình DNS trên Ubuntu

- Mở file cấu hình

/etc/netplan/01-netcfg.yamlbằng trình soạn thảo văn bản. - Thêm địa chỉ IP của các server DNS vào file cấu hình bằng cách thêm vào phần

nameservers. Ví dụ:

network:

version: 2

ethernets:

enp0s3:

dhcp4: yes

nameservers:

addresses: [8.8.8.8, 8.8.4.4]- Lưu và đóng file cấu hình.

- Kiểm tra lại kết nối đến server DNS bằng lệnh:

dig google.com

Ví dụ về sử dụng DNS

Khi bạn truy cập vào một trang web bằng tên miền của nó, trình duyệt sẽ gửi yêu cầu đến server DNS để tìm kiếm địa chỉ IP của tên miền đó. Sau

7. Apache.

Apache là một web server mã nguồn mở phổ biến và được sử dụng rộng rãi trên các hệ điều hành Linux. Dịch vụ Apache cho phép các trang web được phân phối cho các máy khách qua giao thức HTTP và HTTPS. Trong phần này, chúng ta sẽ tìm hiểu về cách cài đặt, cấu hình và quản lý dịch vụ Apache.

Tổng quan Apache là một web server có thể chạy trên hệ điều hành Linux. Nó cho phép máy chủ phân phối các file trang web đến các trình duyệt web thông qua HTTP và HTTPS. Apache là một phần mềm mã nguồn mở và có thể được cấu hình để chạy trên nhiều hệ điều hành khác nhau.

Cách cài đặt và cấu hình Để cài đặt Apache trên Linux, bạn có thể sử dụng trình quản lý gói để tải và cài đặt phiên bản Apache mới nhất. Trên các hệ thống dựa trên Debian như Ubuntu, bạn có thể sử dụng lệnh sau:

sudo apt-get update

sudo apt-get install apache2Trên các hệ thống dựa trên Red Hat như CentOS, bạn có thể sử dụng lệnh sau:

sudo yum update

sudo yum install httpdSau khi cài đặt Apache, bạn có thể bắt đầu cấu hình thông qua file cấu hình của nó. Trên các hệ thống dựa trên Debian như Ubuntu, file cấu hình của Apache được lưu trữ trong /etc/apache2/. Trên các hệ thống dựa trên Red Hat như CentOS, file cấu hình được lưu trữ trong /etc/httpd/.

Tệp cấu hình của Apache cho phép bạn cấu hình các tùy chọn như cổng mà Apache lắng nghe, thư mục gốc của trang web và các mô-đun được kích hoạt. Bạn cũng có thể cấu hình các tùy chọn bảo mật như chặn truy cập từ địa chỉ IP cụ thể hoặc yêu cầu chứng chỉ SSL.

Quản lý dịch vụ Apache Sau khi cài đặt và cấu hình Apache, bạn có thể khởi động, dừng hoặc khởi động lại dịch vụ bằng lệnh systemctl trên hệ điều hành dựa trên systemd:

sudo systemctl start apache2 # khởi động dịch vụ Apache

sudo systemctl stop apache2 # dừng dịch vụ Apache

sudo systemctl restart apache2 # khởi8. Samba.

Dịch vụ Samba là một phần mềm mã nguồn mở cho phép chia sẻ file và thư mục giữa các hệ thống khác nhau, bao gồm các hệ thống Windows, Linux và Mac. Dịch vụ Samba cung cấp một giải pháp chia sẻ file và thư mục đơn giản và hiệu quả giữa các hệ thống khác nhau trong một mạng LAN.

Để cấu hình dịch vụ Samba, bạn cần thực hiện các bước sau đây:

- Cài đặt Samba:

Trên CentOS, bạn có thể cài đặt Samba bằng lệnh sau:

sudo yum install sambaTrên Ubuntu, bạn có thể cài đặt Samba bằng lệnh sau:

sudo apt-get install samba- Tạo người dùng Samba:

Cần tạo người dùng Samba để cho phép họ truy cập vào các thư mục được chia sẻ. Bạn có thể sử dụng lệnh sau để tạo một người dùng Samba mới:

sudo smbpasswd -a username- Thiết lập file cấu hình:

Sau khi cài đặt và tạo người dùng Samba, bạn có thể bắt đầu cấu hình chia sẻ thư mục trên mạng. Đầu tiên, bạn cần tạo một thư mục và chia sẻ nó. Bạn có thể sử dụng lệnh sau để tạo một thư mục mới:

sudo mkdir /home/sharedfolderSau đó, bạn cần cấu hình Samba để chia sẻ thư mục này trên mạng. Để làm điều này, bạn sử dụng trình chỉnh sửa văn bản như nano hoặc vi để sửa đổi file cấu hình Samba, thường là /etc/samba/smb.conf.

Thêm vào cuối file cấu hình Samba, bạn thêm các dòng sau:

[sharedfolder]

comment = Shared Folder

path = /home/sharedfolder

read only = no

browsable = yesTrong đó:

[sharedfolder]: tên của chia sẻ thư mụccomment: mô tả chia sẻ thư mụcpath: đường dẫn đến thư mục bạn muốn chia sẻread only: chỉ đọc hoặc có thể đọc / ghibrowsable: cho phép người dùng duyệt và truy cập thư mục chia sẻ

Lưu lại và đóng file cấu hình.

- Khởi động lại dịch vụ Samba:

Sau khi cấu hình xong, cần khởi động lại dịch vụ Samba để áp dụng các thay đổi. Trên Ubuntu, sử dụng lệnh sau:

sudo service smbd restartTrên CentOS, sử dụng lệnh sau:

sudo systemctl restart smbVới các bước trên, bạn đã có thể cấu hình chia sẻ thư mục /home/sharedfolder.

4. Cấu hình phân quyền truy cập cho thư mục chia sẻ trên Samba

Sau khi đã cấu hình chia sẻ thư mục trên Samba, ta cần cấu hình phân quyền truy cập cho người dùng và nhóm người dùng. Để làm được điều này, ta sẽ sử dụng tính năng smbpasswd của Samba.

4.1. Thêm tài khoản người dùng Samba

Để cho phép người dùng truy cập vào thư mục chia sẻ trên Samba, ta cần thêm tài khoản người dùng Samba bằng cách sử dụng lệnh smbpasswd. Lệnh này sẽ tạo một tài khoản người dùng Samba và lưu trữ thông tin đăng nhập trong file mật khẩu Samba.

Cú pháp lệnh:

sudo smbpasswd -a <username>Trong đó, <username> là tên người dùng cần thêm vào Samba.

Ví dụ: để thêm tài khoản người dùng alice vào Samba, ta sử dụng lệnh sau:

sudo smbpasswd -a aliceSau đó, lệnh này sẽ yêu cầu nhập mật khẩu cho tài khoản alice. Nhập mật khẩu và xác nhận mật khẩu để hoàn tất việc thêm tài khoản người dùng.

4.2. Cấu hình phân quyền truy cập cho thư mục chia sẻ

Sau khi đã thêm tài khoản người dùng Samba, ta cần cấu hình phân quyền truy cập cho thư mục chia sẻ trên Samba. Để làm được điều này, ta sẽ sử dụng tính năng valid users của file cấu hình Samba.

Cú pháp:

[<share_name>]

path = <path_to_shared_folder>

valid users = <user1> <user2>

...Trong đó, valid users là danh sách các người dùng được phép truy cập vào thư mục chia sẻ.

Ví dụ: để cho phép tài khoản alice và bob truy cập vào thư mục chia sẻ /srv/samba/share, ta thêm dòng sau vào file cấu hình /etc/samba/smb.conf:

[share]

path = /srv/samba/share

valid users = alice bob

read only = noSau khi lưu và đóng file cấu hình, ta cần khởi động lại dịch vụ Samba để áp dụng cấu hình.

9. Postfix.

Postfix là một chương trình phần mềm mã nguồn mở để quản lý và chuyển tiếp thư điện tử trên các hệ thống Linux. Nó là một máy chủ thư (MTA) phổ biến và được sử dụng rộng rãi trên các hệ thống Linux để gửi và nhận thư.

9.1. Cách cấu hình Postfix trên Ubuntu.

– Cài đặt Postfix: Trong Terminal, nhập lệnh sau để cài đặt Postfix:

sudo apt-get install postfix– Cấu hình Postfix: Sau khi cài đặt, bạn cần cấu hình Postfix bằng cách sửa file cấu hình /etc/postfix/main.cf. Một số cấu hình phổ biến bao gồm:

myhostname: Tên miền của máy chủ email.mydomain: Tên miền của tài khoản email.myorigin: Tên miền mặc định cho các email được gửi từ máy chủ.mynetworks: Danh sách các mạng được phép gửi email.smtpd_banner: Thông tin banner của SMTP.

Ví dụ:

myhostname = example.com

mydomain = example.com

myorigin = $myhostname

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

smtpd_banner = $myhostname ESMTP $mail_name– Khởi động lại Postfix: Sau khi hoàn thành cấu hình, bạn cần khởi động lại Postfix bằng lệnh sau:

sudo systemctl restart postfix9.2. Cách cấu hình Postfix trên CentOS.

– Cài đặt Postfix: Trong Terminal, nhập lệnh sau để cài đặt Postfix:

sudo yum install postfix– Cấu hình Postfix: Sau khi cài đặt, bạn cần cấu hình Postfix bằng cách sửa file cấu hình /etc/postfix/main.cf. Một số cấu hình phổ biến bao gồm:

myhostname: Tên miền của máy chủ email.mydomain: Tên miền của tài khoản email.myorigin: Tên miền mặc định cho các email được gửi từ máy chủ.mynetworks: Danh sách các mạng được phép gửi email.smtpd_banner: Thông tin banner của SMTP.

Ví dụ:

myhostname = example.com

mydomain = example.com

myorigin = $myhostname

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

smtpd_banner = $myhostname ESMTP $mail_nameKhởi động lại Postfix: Sau khi hoàn thành cấu hình, bạn cần khởi động lại Postfix bằng lệnh sau:

sudo systemctl restart postfix9.3. Cấu hình chuyển tiếp email.

Bạn có thể cấu hình Postfix để chuyển tiếp email đến các địa chỉ email khác. Bạn có thể thực hiện cấu hình này bằng cách thêm các dòng sau vào file /etc/postfix/main.cf:

# Chuyển tiếp email đến địa chỉ email khác

mydestination = localhost.$mydomain, localhost, $mydomain

relayhost = [smtp.gmail.com]:587

smtp_use_tls = yes

smtp_sasl_auth_enable = yes

smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd

smtp_sasl_security_options = noanonymousVí dụ trên cấu hình chuyển tiếp email đến Gmail. Để đặt lại mật khẩu, bạn có thể tạo một file /etc/postfix/sasl_passwd và thêm các thông tin đăng nhập như sau:

[smtp.gmail.com]:587 your_email@gmail.com:your_passwordSau đó, chạy lệnh sau để tạo một bản đồ hash cho file /etc/postfix/sasl_passwd:

sudo postmap /etc/postfix/sasl_passwdKhởi động lại Postfix: Sau khi hoàn thành cấu hình, bạn cần khởi động lại Postfix bằng lệnh sau:

sudo systemctl restart postfixVí dụ về cách sử dụng Postfix để gửi email từ máy chủ Linux. Tạo một file văn bản có nội dung email mà bạn muốn gửi. Ví dụ:

To: recipient@example.com

Subject: Test Email

This is a test email from my Linux server.Gửi email bằng lệnh sau:

cat email.txt | mail -s "Test Email" recipient@example.comTrong đó, email.txt là file văn bản chứa nội dung email và recipient@example.com là địa chỉ email của người nhận.

Đó là tổng quan về cách cấu hình và sử dụng dịch vụ Postfix trên hệ thống Ubuntu và CentOS. Bạn có thể tìm hiểu thêm về các cấu hình khác của Postfix trong tài liệu chính thức của nó.

10. FTP.

FTP (File Transfer Protocol) là một giao thức dùng để chuyển tập tin giữa các máy tính trên mạng. Trong bài viết này, chúng ta sẽ tìm hiểu cách cài đặt và cấu hình dịch vụ FTP trên hệ thống Ubuntu và CentOS.

10.1. Cài đặt dịch vụ FTP trên Ubuntu.

– Để cài đặt dịch vụ FTP trên Ubuntu, bạn có thể sử dụng lệnh sau:

sudo apt-get update

sudo apt-get install vsftpd10.2. Cài đặt dịch vụ FTP trên CentOS.

Để cài đặt dịch vụ FTP trên CentOS, bạn có thể sử dụng lệnh sau:

sudo yum install vsftpd10.3. Cấu hình dịch vụ FTP trên Ubuntu và CentOS.

a. Cấu hình dịch vụ FTP trên Ubuntu.

Sau khi cài đặt xong, bạn cần cấu hình dịch vụ FTP trên Ubuntu bằng cách chỉnh sửa file /etc/vsftpd.conf. Sau đây là một số cấu hình cơ bản:

# Chỉ cho phép người dùng đăng nhập bằng tài khoản hệ thống

local_enable=YES

chroot_local_user=YES

# Cho phép ghi file

write_enable=YES

# Cho phép tải lên file

ftpd_banner=Welcome to my FTP server.Sau khi cấu hình xong, bạn cần khởi động lại dịch vụ FTP bằng lệnh sau:

sudo systemctl restart vsftpdb. Cấu hình dịch vụ FTP trên CentOS.

Sau khi cài đặt xong, bạn cần cấu hình dịch vụ FTP trên CentOS bằng cách chỉnh sửa file /etc/vsftpd/vsftpd.conf. Sau đây là một số cấu hình cơ bản:

# Chỉ cho phép người dùng đăng nhập bằng tài khoản hệ thống

local_enable=YES

chroot_local_user=YES

# Cho phép ghi file

write_enable=YES

# Cho phép tải lên file

ftpd_banner=Welcome to my FTP server.Sau khi cấu hình xong, bạn cần khởi động lại dịch vụ FTP bằng lệnh sau:

sudo systemctl restart vsftpd10.4. Sử dụng dịch vụ FTP trên Ubuntu và CentOS.

Sử dụng dịch vụ FTP trên Ubuntu:Để sử dụng dịch vụ FTP trên Ubuntu, bạn có thể sử dụng một số công cụ FTP phổ biến như FileZilla hoặc lệnh ftp trong terminal. Sau đây là một số ví dụ:

- Sử dụng FileZilla:Bước 1: Tải và cài đặt FileZilla trên máy tính của bạn.Bước 2: Mở FileZilla và nhập thông tin kết nối (địa chỉ IP của máy chủ, tên đăng nhập và mật khẩu).Bước 3: Nhấn nút “Quickconnect” để kết nối tới máy chủ FTP. Nếu kết nối thành công, bạn sẽ thấy các tập tin trên máy chủ hiển thị trong giao diện của FileZilla.

- Sử dụng lệnh ftp trong terminal:Bước 1: Mở terminal và nhập lệnh sau để kết nối tới máy chủ FTP:

ftp <địa chỉ IP của máy chủ>Bước 2: Nhập tên đăng nhập và mật khẩu để đăng nhập vào máy chủ FTP.

Bước 3: Sử dụng các lệnh FTP để tải xuống hoặc tải lên các tập tin. Sau đây là một số lệnh cơ bản:

# Hiển thị danh sách các tập tin trên máy chủ FTP

ls

# Tải xuống một tập tin từ máy chủ FTP

get <tên tập tin>

# Tải lên một tập tin lên máy chủ FTP

put <tên tập tin>

# Thoát khỏi phiên FTP

byeTrên đây là tổng quan và hướng dẫn cài đặt, cấu hình và sử dụng dịch vụ FTP trên hệ thống Ubuntu và CentOS. Với các bước trên, bạn có thể dễ dàng thiết lập một máy chủ FTP để chia sẻ tập tin trên mạng. Tuy nhiên, để đảm bảo an toàn cho dữ liệu, bạn cần chú ý đến việc bảo mật và phân quyền truy cập cho người dùng.

11. Squid.

11.1. Tổng quan về Squid: Squid là một dịch vụ proxy trên hệ điều hành Linux/Unix, cho phép người dùng truy cập Internet thông qua một máy chủ proxy. Squid cung cấp khả năng lưu trữ bộ đệm dữ liệu trên máy chủ proxy để cải thiện tốc độ truy cập Internet, giảm chi phí băng thông và cải thiện bảo mật.

11.2. Cách cấu hình Squid trên Ubuntu và CentOS.

Để cấu hình Squid trên Ubuntu hoặc CentOS, bạn có thể thực hiện các bước sau:

Bước 1: Cài đặt Squid bằng lệnh sau:

sudo apt-get install squidhoặc

sudo yum install squidBước 2: Chỉnh sửa file cấu hình /etc/squid/squid.conf bằng trình soạn thảo văn bản yêu thích của bạn. Bạn có thể cấu hình các tùy chọn như port, access control, caching, logging, SSL, v.v.

Bước 3: Khởi động lại dịch vụ Squid để áp dụng các thay đổi cấu hình:

sudo systemctl restart squid11.3. Ví dụ về cấu hình Squid: Dưới đây là một số ví dụ về cấu hình Squid:

Cấu hình Squid để chặn truy cập đến các trang web có chứa từ khóa “gambling”:

cl bad_url url_regex -i gambling

http_access deny bad_urlCấu hình Squid để lưu trữ bộ đệm trên ổ đĩa:

cache_dir ufs /var/spool/squid 100 16 256Cấu hình Squid để chấp nhận các kết nối đến từ IP address 192.168.1.0/24:

acl localnet src 192.168.1.0/24

http_access allow localnet11.4. Kết luận.

Squid là một dịch vụ proxy rất hữu ích trong quản lý và bảo vệ hệ thống mạng. Bằng cách cấu hình Squid, người quản trị có thể cải thiện tốc độ truy cập Internet, giảm chi phí băng thông và bảo vệ hệ thống khỏi các cuộc tấn công mạng.

12. MySQL.

Tổng quan về MySQL.

MySQL là một hệ quản trị cơ sở dữ liệu mã nguồn mở, phổ biến và miễn phí, được sử dụng rộng rãi trên các hệ thống máy chủ web. MySQL cung cấp khả năng lưu trữ, truy xuất, quản lý và tương tác với cơ sở dữ liệu quan hệ.

Cách cấu hình MySQL trên Ubuntu và CentOS:

Để cấu hình MySQL trên Ubuntu hoặc CentOS, bạn có thể thực hiện các bước sau:

Cài đặt MySQL bằng lệnh sau:

sudo apt-get install mysql-serverhoặc

sudo yum install mysql-serverChỉnh sửa file cấu hình /etc/mysql/mysql.conf.d/mysqld.cnf bằng trình soạn thảo văn bản yêu thích của bạn. Bạn có thể cấu hình các tùy chọn như port, user authentication, logging, v.v.

Khởi động lại dịch vụ MySQL để áp dụng các thay đổi cấu hình:

sudo systemctl restart mysqlVí dụ về cấu hình MySQL:

Dưới đây là một số ví dụ về cấu hình MySQL:

Cấu hình MySQL để cho phép truy cập từ xa:

bind-address = 0.0.0.0Lưu ý rằng cho phép truy cập từ xa có thể tăng khả năng bị tấn công, vì vậy bạn nên cẩn thận khi cấu hình.

Cấu hình MySQL để cho phép kết nối với tên người dùng và mật khẩu:

[client]

user = your_username

password = your_passwordCấu hình MySQL để tạo một cơ sở dữ liệu mới và một người dùng mới với quyền truy cập đầy đủ:

CREATE DATABASE my_database;

CREATE USER 'my_user'@'localhost' IDENTIFIED BY 'my_password';

GRANT ALL PRIVILEGES ON my_database.* TO 'my_user'@'localhost';Kết luận.

MySQL là một hệ quản trị cơ sở dữ liệu mạnh mẽ và đáng tin cậy, được sử dụng rộng rãi trên các hệ thống máy chủ web. Bằng cách cấu hình MySQL, người quản trị có thể tùy chỉnh các tùy chọn để đáp ứng các nhu cầu cụ thể của hệ thống và bảo vệ cơ sở dữ liệu khỏi các cuộc tấn công mạng.

13. OpenVPN.

Tổng quan về OpenVPN: OpenVPN là một phần mềm mã nguồn mở được sử dụng để thiết lập các kết nối mạng ảo giữa các máy tính trên Internet. OpenVPN sử dụng một giao thức VPN (Virtual Private Network) để tạo ra các kết nối an toàn giữa các máy tính, cho phép truy cập mạng riêng ảo từ xa.

Cách cấu hình OpenVPN trên Ubuntu và CentOS: Để cấu hình OpenVPN trên Ubuntu hoặc CentOS, bạn có thể thực hiện các bước sau:

Bước 1: Cài đặt OpenVPN bằng lệnh sau:

sudo apt-get install openvpnhoặc

sudo yum install openvpnBước 2: Tạo file cấu hình cho máy chủ và máy khách. Cấu hình sẽ có các thông tin như IP, cổng, giao thức, chứng thực, mã hóa, v.v.

Bước 3: Tạo các chứng thực cho máy chủ và máy khách bằng các lệnh sau:

easyrsa init-pki

easyrsa build-ca

easyrsa gen-req server nopass

easyrsa sign-req server server

easyrsa gen-req client nopass

easyrsa sign-req client clientBước 4: Tạo các file khóa và chứng thực cho máy chủ và máy khách. Bạn có thể sử dụng công cụ như scp để chuyển các file từ máy chủ sang máy khách.

Bước 5: Khởi động dịch vụ OpenVPN:

sudo systemctl start openvpn@server.servicehoặc

sudo systemctl start openvpn@client.serviceVí dụ về cấu hình OpenVPN:

Cấu hình máy chủ OpenVPN:

port 1194

proto udp

dev tun

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server.crt

key /etc/openvpn/easy-rsa/pki/private/server.key

dh /etc/openvpn/easy-rsa/pki/dh.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

client-to-client

keepalive 10 120

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3Cấu hình máy khách OpenVPN:

client

dev tun

proto udp

remote server_IP_address

port 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /path/to/ca.crt

cert /path/to/client.crt

key /path/to/client.key

remote-cert-tls server

comp-lzo

verb 3Kết luận.

OpenVPN là một giải pháp VPN mã nguồn mở, cung cấp cho người dùng khả năng tạo kết nối mạng riêng ảo an toàn giữa các máy tính từ xa. OpenVPN có thể được cấu hình và triển khai trên các hệ thống Ubuntu và CentOS. Tuy nhiên, việc cấu hình OpenVPN yêu cầu kiến thức kỹ thuật, do đó bạn nên thực hiện các bước cấu hình một cách cẩn thận và nắm rõ ý nghĩa của các thông số trong file cấu hình.

14. DHCP.

Tổng quan về DHCP DHCP (Dynamic Host Configuration Protocol) là một giao thức mạng được sử dụng để tự động cấp phát địa chỉ IP cho các thiết bị trong mạng. Giao thức này cho phép các thiết bị kết nối đến mạng mà không cần phải cấu hình địa chỉ IP thủ công, giúp giảm thiểu lỗi và tiết kiệm thời gian cấu hình.

Cách cấu hình DHCP trên Ubuntu.

Bước 1: Cài đặt gói DHCP Server bằng lệnh sau:

sudo apt-get install isc-dhcp-serverBước 2: Cấu hình file cấu hình /etc/dhcp/dhcpd.conf bằng lệnh sau:

sudo nano /etc/dhcp/dhcpd.confTrong file cấu hình này, ta có thể cấu hình các thông số như subnet, range địa chỉ IP được cấp phát, gateway, DNS server, … Ví dụ:

subnet 192.168.1.0 netmask 255.255.255.0 {

range 192.168.1.50 192.168.1.100;

option routers 192.168.1.1;

option domain-name-servers 8.8.8.8, 8.8.4.4;

}Bước 3: Cấu hình file /etc/default/isc-dhcp-server bằng lệnh sau:

sudo nano /etc/default/isc-dhcp-serverSửa dòng sau:

INTERFACESv4="eth0"Thay eth0 bằng tên interface mà DHCP server sẽ phục vụ.

Bước 4: Khởi động lại dịch vụ bằng lệnh sau:

sudo systemctl restart isc-dhcp-serverBước 5: Kích hoạt dịch vụ khi khởi động hệ thống bằng lệnh sau:

sudo systemctl enable isc-dhcp-serverBước 6: Kiểm tra dịch vụ DHCP

Sau khi đã cấu hình và khởi động dịch vụ DHCP, bạn có thể kiểm tra bằng cách sử dụng một thiết bị kết nối vào mạng và xem xét địa chỉ IP mà nó được phân bổ. Nếu địa chỉ IP của thiết bị là một địa chỉ IP thuộc khoảng địa chỉ IP được chỉ định trong file cấu hình của dịch vụ DHCP, thì dịch vụ DHCP đã hoạt động đúng.

Cách cấu hình DHCP trên Centos.

Bước 1: Cài đặt gói DHCP

Sử dụng lệnh sau để cài đặt gói DHCP trên CentOS:

sudo yum install dhcpBước 2: Cấu hình DHCP

Sau khi cài đặt thành công gói DHCP, bạn cần cấu hình file cấu hình của dịch vụ DHCP. File cấu hình của DHCP có tên là /etc/dhcp/dhcpd.conf. Bạn có thể sử dụng trình soạn thảo bất kỳ để chỉnh sửa file cấu hình này, ví dụ như sau:

sudo nano /etc/dhcp/dhcpd.confTrong file cấu hình này, bạn cần xác định các thông tin sau:

- Subnet và subnet mask: Địa chỉ IP của mạng và subnet mask.

- Range: Khoảng địa chỉ IP mà DHCP sẽ phân phối cho các thiết bị kết nối vào mạng.

- Default gateway: Địa chỉ IP của gateway mặc định.

- DNS server: Địa chỉ IP của máy chủ DNS mà các thiết bị kết nối vào mạng có thể truy vấn.

- Lease time: Thời gian sử dụng địa chỉ IP của DHCP.

Sau khi đã chỉnh sửa file cấu hình, bạn cần lưu lại và thoát khỏi trình soạn thảo.

Bước 3: Khởi động và cấu hình dịch vụ DHCP

Sau khi đã cấu hình xong file cấu hình của dịch vụ DHCP, bạn cần khởi động dịch vụ DHCP bằng lệnh sau:

sudo systemctl start dhcpdBạn cũng có thể kiểm tra trạng thái của dịch vụ DHCP bằng lệnh sau:

sudo systemctl status dhcpdĐể cho dịch vụ DHCP khởi động cùng với hệ thống, bạn cần bật dịch vụ này tại thời điểm khởi động hệ thống bằng lệnh sau:

sudo systemctl enable dhcpdBước 4: Kiểm tra dịch vụ DHCP

Sau khi đã cấu hình và khởi động dịch vụ DHCP, bạn có thể kiểm tra bằng cách sử dụng một thiết bị kết nối vào mạng và xem xét địa chỉ IP mà nó được phân bổ. Nếu địa chỉ IP của thiết bị là một địa chỉ IP thuộc khoảng địa chỉ IP được chỉ định trong file cấu hình của dịch vụ DHCP, thì dịch vụ DHCP đã hoạt động đúng.

Kết luận.

Trên cả hai hệ điều hành Ubuntu và CentOS, dịch vụ DHCP đều có khả năng cung cấp địa chỉ IP tự động cho các thiết bị trong mạng. Các thiết lập cơ bản bao gồm cấu hình IP tĩnh cho máy chủ DHCP, cấu hình các thiết bị được cấp địa chỉ IP tự động, và thiết lập các thông tin liên quan đến cấu hình DHCP.

Các tùy chọn cấu hình thường được sử dụng bao gồm cấu hình mạng, địa chỉ IP cho máy chủ DHCP, địa chỉ IP thấp nhất và cao nhất trong phạm vi địa chỉ được cấp phát, thời gian hết hạn của địa chỉ IP được cấp phát và các thiết lập tùy chọn bổ sung như tên miền và cổng cấp phát DNS.

Nếu bạn đang tìm hiểu về cách cấu hình dịch vụ DHCP trên Ubuntu hoặc CentOS, hãy tham khảo các hướng dẫn cụ thể của từng hệ điều hành và tuân thủ các quy trình và thao tác cẩn thận để đảm bảo thành công trong việc cấu hình dịch vụ DHCP.

15. DNSMasq.

DNSMasq là một ứng dụng DNS và DHCP nhẹ, miễn phí, mã nguồn mở và được phát triển cho các hệ điều hành Linux và các nền tảng khác. Nó được sử dụng để cung cấp dịch vụ DNS và DHCP cho các mạng nhỏ hoặc các máy tính cá nhân.

DNSMasq có thể cấu hình để hoạt động như một máy chủ DNS độc lập hoặc có thể được kết hợp với máy chủ DNS chính khác như BIND. Nó cũng có thể cấu hình để hoạt động như một máy chủ DHCP và cung cấp các địa chỉ IP tự động cho các máy tính trong mạng.

DNSMasq có một số tính năng hữu ích bao gồm:

- Tích hợp phần mềm DHCP và DNS, giúp cho quản trị mạng dễ dàng trong việc quản lý và cấu hình các máy tính trên mạng.

- Tối ưu hóa cache, giúp tăng tốc độ tìm kiếm DNS.

- Hỗ trợ các tính năng tùy chỉnh như giới hạn băng thông và chuyển hướng các truy cập trên mạng.

DNSMasq là một lựa chọn phổ biến cho các mạng nhỏ và cá nhân bởi vì nó đơn giản và dễ sử dụng. Nó được cài đặt mặc định trên nhiều bản phân phối Linux và có sẵn trong các kho lưu trữ phần mềm của nhiều hệ điều hành.

Để cấu hình DNSMasq trên CentOS và Ubuntu, bạn có thể làm theo các bước sau:

Bước 1: Cài đặt DNSMasq

Trên CentOS, bạn có thể cài đặt DNSMasq bằng câu lệnh sau:

sudo yum install dnsmasqTrên Ubuntu, bạn có thể cài đặt DNSMasq bằng câu lệnh sau:

sudo apt-get install dnsmasqBước 2: Cấu hình DNSMasq

Sau khi cài đặt, bạn cần cấu hình DNSMasq để sử dụng như một máy chủ DNS. Để làm điều này, bạn cần tạo một file cấu hình mới cho DNSMasq.

Trên cả CentOS và Ubuntu, file cấu hình của DNSMasq là “/etc/dnsmasq.conf”.

Mở file “/etc/dnsmasq.conf” và chỉnh sửa các thông số sau:

- “listen-address”: Địa chỉ IP của máy chủ DNS. Ví dụ:

listen-address=127.0.0.1. - “bind-interfaces”: Bật tính năng này để chỉ cho DNSMasq nghe các giao diện mạng được chỉ định. Ví dụ:

bind-interfaces. - “server”: Địa chỉ IP của máy chủ DNS bên ngoài. Ví dụ:

server=8.8.8.8. - “domain-needed”: Bật tính năng này để chỉ cho DNSMasq tìm kiếm các tên miền hoàn chỉnh. Ví dụ:

domain-needed. - “bogus-priv”: Bật tính năng này để chỉ cho DNSMasq loại bỏ các yêu cầu địa chỉ IP tạm thời. Ví dụ:

bogus-priv.

Sau khi chỉnh sửa file cấu hình, lưu và đóng file.

Bước 3: Khởi động lại DNSMasq

Sau khi cấu hình xong, bạn cần khởi động lại DNSMasq để các thay đổi có hiệu lực. Để khởi động lại DNSMasq trên CentOS, bạn có thể sử dụng lệnh sau:

sudo systemctl restart dnsmasqĐể khởi động lại DNSMasq trên Ubuntu, bạn có thể sử dụng lệnh sau:

sudo service dnsmasq restartBước 4: Sử dụng DNSMasq

Sau khi cấu hình và khởi động lại DNSMasq, bạn có thể sử dụng máy chủ DNS của nó bằng cách chỉnh sửa file “/etc/resolv.conf” trên máy tính của mình.

Thêm địa chỉ IP của máy chủ DNS của DNSMasq vào cuối file “/etc/resolv.conf”. Ví dụ: nameserver 127.0.0.1.

Một ví dụ cấu hình DNSMasq bằng cách chỉnh sửa file cấu hình /etc/dnsmasq.conf:

# Listen on all interfaces

listen-address=0.0.0.0

# Set the domain name

domain=example.com

# Set the DNS server to use

server=8.8.8.8

# Set the DHCP range and lease time

dhcp-range=192.168.0.100,192.168.0.200,12hTrong ví dụ trên, ta đang cấu hình DNSMasq để nghe trên tất cả các interface, đặt tên miền là example.com, sử dụng DNS server của Google làm upstream DNS server, và đặt range IP cho DHCP là từ 192.168.0.100 đến 192.168.0.200, với thời gian thuê là 12 giờ.

Lưu ý rằng sau khi cấu hình xong, bạn cần phải cấu hình client để sử dụng DNS server của DNSMasq. Bạn có thể thêm địa chỉ IP của máy chạy DNSMasq vào cấu hình DNS trên client hoặc chỉnh sửa file cấu hình DHCP để cấp phát DNS server cho client là địa chỉ IP của máy chạy DNSMasq.

16. NFS.

NFS là viết tắt của Network File System, là một giao thức mạng dùng để chia sẻ file và thư mục giữa các máy tính trong một mạng. Nó cho phép người dùng truy cập vào các tập tin và thư mục từ xa trên các máy tính khác nhau như truy cập vào các tập tin và thư mục trên máy tính của mình. Các máy tính sử dụng NFS có thể được kết nối với nhau thông qua mạng LAN hoặc Internet.

NFS được phát triển bởi Sun Microsystems và là một phần của hệ điều hành Unix. Nó được sử dụng rộng rãi trong các môi trường máy chủ Linux, đặc biệt là trong các trường hợp cần chia sẻ tài nguyên giữa các máy tính trong một mạng LAN.

Các ưu điểm của NFS bao gồm:

- Cho phép chia sẻ dữ liệu giữa các máy tính trong mạng LAN một cách dễ dàng.

- Tiết kiệm chi phí lưu trữ và tránh việc sao chép dữ liệu lặp đi lặp lại.

- Cho phép người dùng truy cập nhanh chóng và dễ dàng vào các tập tin và thư mục từ xa.

- Hỗ trợ việc tạo các file và thư mục mới trên mạng một cách dễ dàng.

Tuy nhiên, NFS cũng có những hạn chế như:

- Bảo mật: NFS không cung cấp tính năng bảo mật mạnh mẽ, có thể gây nguy hiểm cho hệ thống.

- Hiệu suất: NFS có thể gặp vấn đề về hiệu suất nếu mạng bị tắc nghẽn hoặc tải lưu lượng truy cập lớn.

Để cấu hình NFS trên CentOS hoặc Ubuntu, ta cần thực hiện các bước sau:

- Cài đặt NFS trên máy chủ và máy khách.

- Tạo thư mục chia sẻ và cấu hình chia sẻ trong file

/etc/exports. - Khởi động dịch vụ NFS và cho phép nó khởi động cùng hệ thống.

Sau khi cấu hình, các máy tính trong mạng LAN có thể truy cập vào các tập tin và thư mục được chia sẻ bằng cách sử dụng địa chỉ IP của máy chủ NFS và đường dẫn đến thư mục chia sẻ.

17. CUPS.

CUPS (Common UNIX Printing System) là một hệ thống in ấn phổ biến và mã nguồn mở được sử dụng trên nhiều hệ điều hành UNIX và Linux. Nó cung cấp các dịch vụ in ấn tiêu chuẩn trên hệ thống mạng, bao gồm in ấn trên các máy tính từ xa và in ấn trên máy chủ in ấn chia sẻ.

CUPS có thể được cấu hình để chạy như một máy chủ in ấn, cho phép các máy tính khác truy cập vào máy chủ để in ấn tài liệu. Nó cũng cung cấp giao diện web để quản lý và cấu hình các máy in kết nối đến hệ thống.

CUPS cũng có khả năng hỗ trợ các tiêu chuẩn in ấn khác nhau như PDF, PostScript và AppleTalk, giúp nó tương thích với nhiều loại máy in và cung cấp khả năng in ấn đa dạng.

Để cấu hình CUPS trên hệ thống của bạn, bạn có thể thực hiện các bước sau:

Bước 1: Cài đặt CUPS Trên Ubuntu, bạn có thể cài đặt CUPS bằng cách chạy lệnh sau trong Terminal:

sudo apt-get install cupsTrên CentOS, bạn có thể cài đặt CUPS bằng lệnh sau:

sudo yum install cupsBước 2: Cấu hình tài khoản quản trị viên Sau khi cài đặt, bạn cần phải cấu hình một tài khoản quản trị viên để quản lý CUPS. Bạn có thể thực hiện bằng cách chạy lệnh sau và nhập mật khẩu cho tài khoản quản trị viên:

sudo usermod -aG lpadmin usernameTrong đó, “username” là tên tài khoản quản trị viên mà bạn muốn thêm vào nhóm lpadmin.

Bước 3: Khởi động và truy cập giao diện quản trị Sau khi cài đặt và cấu hình tài khoản quản trị viên, bạn có thể khởi động dịch vụ CUPS bằng lệnh sau:

sudo systemctl start cupsĐể truy cập giao diện quản trị CUPS, bạn có thể mở trình duyệt web và truy cập địa chỉ http://localhost:631. Tại đây, bạn có thể thực hiện các thao tác quản lý và cấu hình máy in, như thêm mới, xóa, sửa đổi các máy in được kết nối với hệ thống.

Bước 4: Cấu hình máy in Sau khi truy cập vào giao diện quản trị của CUPS, bạn có thể thực hiện các bước để cấu hình máy in và thêm máy in mới vào hệ thống của mình. Bạn có thể thực hiện các bước cấu hình chi tiết theo hướng dẫn trong giao diện quản trị của CUPS.

Bước 5: Khởi động lại dịch vụ CUPS Sau khi hoàn tất cấu hình, bạn cần khởi động lại dịch vụ CUPS để các thay đổi có hiệu lực bằng lệnh sau:

sudo systemctl restart cupsĐó là một số bước cơ bản để cấu hình CUPS trên hệ thống của bạn. Tùy thuộc vào nhu cầu và yêu cầu của bạn, bạn có thể thực hiện các cấu hình và tùy chỉnh khác cho CUPS.

17. Sysstat.

Sysstat là một tiện ích hệ thống được sử dụng để thu thập, xử lý và phân tích các thông tin hiệu suất hệ thống trên các hệ thống Linux và Unix. Sysstat cho phép bạn giám sát và phân tích nhiều thông tin hiệu suất khác nhau như tải CPU, bộ nhớ, băng thông mạng, I/O đĩa và hoạt động quá trình.

Sysstat được cài đặt trên hệ thống và sử dụng một tập lệnh gọi là “sar” để lấy dữ liệu hiệu suất. Các thông tin thu thập được lưu trữ trong các file log và được sử dụng để tạo ra các báo cáo hiệu suất chi tiết và phân tích.

Sysstat được cài đặt mặc định trên nhiều hệ thống Linux và Unix, nhưng nếu không có sẵn, nó có thể được cài đặt bằng cách sử dụng trình quản lý gói của hệ thống.

Cách sử dụng sysstat:

- Cài đặt sysstat

- Cấu hình sysstat để thu thập dữ liệu hiệu suất

- Sử dụng lệnh “sar” để truy xuất dữ liệu hiệu suất đã thu thập

- Sử dụng các công cụ phân tích dữ liệu để phân tích và hiển thị dữ liệu hiệu suất

Ví dụ về sử dụng lệnh “sar” để lấy thông tin tải CPU của hệ thống trong 5 giây mỗi lần và lưu trữ dữ liệu trong file log:

sar -u 5 >> /var/log/sysstat/sar.logKết quả sẽ được lưu trữ trong file log /var/log/sysstat/sar.log và bạn có thể sử dụng các công cụ phân tích dữ liệu như “sadf” để phân tích và hiển thị dữ liệu hiệu suất.

18. SELinux.

SELinux (Security-Enhanced Linux) là một cơ chế kiểm soát truy cập cho hệ thống Linux. Nó cung cấp một bảo mật cao hơn cho hệ thống bằng cách giới hạn quyền truy cập của các ứng dụng, tiến trình và người dùng. SELinux giúp bảo vệ hệ thống khỏi các lỗ hổng bảo mật phổ biến, giảm thiểu rủi ro tấn công từ bên ngoài và đảm bảo tính toàn vẹn của dữ liệu.

SELinux sử dụng một số phương thức để giới hạn quyền truy cập, bao gồm:

- Các chính sách bảo mật: Được sử dụng để kiểm soát quyền truy cập của ứng dụng và người dùng vào các tài nguyên khác nhau trên hệ thống.

- Labels: Là một cách để gắn nhãn cho các tài nguyên trên hệ thống, bao gồm tập tin, thư mục, tiến trình và giao thức mạng. Nhãn này giúp SELinux xác định quyền truy cập đúng cho từng tài nguyên.

- Booleans: Là các cấu hình được sử dụng để thay đổi hoạt động của SELinux.

Cấu hình SELinux trên hệ thống Linux có thể được thực hiện bằng cách sử dụng các công cụ quản lý SELinux như setsebool, semanage và chcon. Các công cụ này cho phép người dùng thực hiện các tùy chỉnh như tắt SELinux, bật chế độ thử nghiệm hoặc thay đổi các chính sách bảo mật.

Tuy nhiên, việc cấu hình SELinux có thể phức tạp và có thể ảnh hưởng đến hoạt động của hệ thống. Vì vậy, người dùng cần phải hiểu rõ về SELinux và kiểm soát các cài đặt một cách cẩn thận để tránh gây ra các vấn đề bảo mật hoặc trục trặc trong hệ thống.

SELinux là một chính sách bảo mật dựa trên vai trò (RBAC) được tích hợp vào hệ thống Linux. Nó giúp bảo vệ hệ thống bằng cách cấu hình quyền truy cập của các quy trình và người dùng trên hệ thống. Khi cài đặt SELinux, một số quy tắc và chính sách được thiết lập theo mặc định để giúp ngăn chặn các cuộc tấn công từ xa và giảm thiểu rủi ro bảo mật.

Các bước cấu hình SELinux:

- Kiểm tra trạng thái của SELinux:

Trong hầu hết các bản phân phối Linux, SELinux đã được cài đặt và được kích hoạt theo mặc định. Bạn có thể kiểm tra trạng thái của SELinux bằng cách sử dụng lệnh sau:

sestatusNếu SELinux đã được kích hoạt, kết quả đầu ra sẽ hiển thị:

SELinux status: enabled- Thay đổi cấu hình SELinux:

Cấu hình của SELinux được lưu trữ trong file cấu hình /etc/selinux/config. Bạn có thể chỉnh sửa file này để thay đổi cấu hình của SELinux. Có ba chế độ cho SELinux: Enforcing, Permissive và Disabled.

- Enforcing: Chế độ này sẽ giám sát hoạt động của hệ thống và sẽ áp dụng các quy tắc bảo mật của SELinux.

- Permissive: Chế độ này giống như chế độ Enforcing, nhưng SELinux chỉ cảnh báo mà không chặn các hoạt động không phù hợp.

- Disabled: SELinux không hoạt động.

Bạn có thể thay đổi chế độ SELinux bằng cách chỉnh sửa file /etc/selinux/config. Để chuyển đổi sang chế độ Permissive, bạn có thể thay đổi giá trị của SELINUX thành permissive. Ví dụ:

SELINUX=permissive- Tạo và thiết lập các quy tắc bảo mật:

Bạn có thể tạo và thiết lập các quy tắc bảo mật cho các ứng dụng trên hệ thống của bạn. Để làm điều này, bạn có thể sử dụng lệnh semanage hoặc audit2allow để tạo các quy tắc và cho phép các hoạt động cụ thể.

Ví dụ, để tạo quy tắc để cho phép Apache truy cập vào thư mục /var/www/html, bạn có thể sử dụng lệnh sau:

sudo semanage fcontext -a -t httpd_sys_content_t "/var/www/html(/.*)?"

sudo restorecon -Rv /var/www/htmlLệnh đầu tiên sẽ thiết lập quy tắc bảo mật để cho phép Apache đọc và ghi vào tất cả các file bên trong thư mục /var/www/html. Lệnh thứ hai sẽ thiết lập lại các thuộc tính SELinux cho tất cả các file bên trong thư mục /var/www/html để áp dụng các thay đổi mới nhất.

Sau khi thực hiện các bước trên, Apache sẽ có quyền truy cập vào thư mục /var/www/html và các file bên trong nó trên hệ thống SELinux-enabled của bạn.

19. Snort.

Snort là một ứng dụng phát hiện xâm nhập mạng (NIDS) mã nguồn mở, được thiết kế để phát hiện các cuộc tấn công mạng và xác định các lỗ hổng bảo mật trên hệ thống mạng. Snort sử dụng các quy tắc để phát hiện và báo cáo các hoạt động bất thường trên mạng, chẳng hạn như tấn công từ chối dịch vụ (DoS), tấn công từ chối dịch vụ phân tán (DDoS), tấn công tràn bộ đệm (buffer overflow), tấn công từ chối dịch vụ (DoS), tấn công từ chối dịch vụ phân tán (DDoS), tấn công tràn bộ đệm (buffer overflow), tấn công mã độc, tấn công theo thời gian thực, v.v.

Snort được phát triển bởi Martin Roesch vào năm 1998 và hiện nay đã trở thành một công cụ phổ biến trong việc bảo vệ hệ thống mạng. Nó được cài đặt trên các máy chủ để giám sát các hoạt động mạng và cảnh báo người quản trị khi có hoạt động đáng ngờ.

Dưới đây là một số bước cơ bản để cấu hình Snort trên hệ điều hành Linux:

- Cài đặt Snort: Cài đặt Snort thông qua quản lý gói của hệ điều hành hoặc tải về từ trang chủ Snort.

- Tạo file cấu hình: Tạo một file cấu hình Snort bằng cách sao chép một file cấu hình mẫu và chỉnh sửa nó để phù hợp với nhu cầu của bạn. Các file cấu hình thường được đặt tại /etc/snort.

- Tạo quy tắc: Tạo quy tắc để xác định các mối đe dọa mà bạn muốn phát hiện. Các quy tắc này được đặt trong file snort.rules, cũng được đặt tại /etc/snort.

- Thiết lập interface mạng: Cấu hình Snort để lắng nghe trên interface mạng của bạn bằng cách chỉnh sửa file cấu hình và thiết lập các thông số cần thiết.

- Chạy Snort: Bạn có thể chạy Snort bằng cách sử dụng lệnh dòng lệnh hoặc thiết lập nó để chạy như một dịch vụ.

- Kiểm tra kết quả: Kiểm tra các kết quả Snort thu thập được bằng cách xem các file nhật ký được tạo ra bởi Snort.

Các bước trên chỉ là những bước cơ bản và không thể bao quát toàn bộ quá trình cấu hình Snort. Bạn cần phải tìm hiểu thêm về Snort và các thiết lập cụ thể để phù hợp với nhu cầu của mình.

Ví dụ triển khai 1 Snort đơn giản.

Ví dụ về cấu hình Snort để phát hiện tấn công từ chối dịch vụ (Denial of Service – DoS) trên CentOS:

Cài đặt Snort và các gói phụ trợ:

yum install snort

yum install snort-mysql

yum install barnyard2

yum install barnyard2-mysqlTạo cơ sở dữ liệu MySQL cho Snort:

mysql -u root -p

CREATE DATABASE snort;

GRANT ALL PRIVILEGES ON snort.* TO 'snort'@'localhost' IDENTIFIED BY 'password';

GRANT CREATE, INSERT, SELECT, DELETE, UPDATE ON snort.* TO 'snort'@'localhost';

exitCấu hình Snort để phát hiện tấn công DoS:

Tạo file cấu hình cho Snort: vi /etc/snort/snort.conf và thêm các quy tắc phát hiện tấn công DoS vào file cấu hình:

# Denial of Service rules

include $RULE_PATH/dos.rulesTạo file cấu hình cho các quy tắc DoS: vi /etc/snort/rules/dos.rules

Thêm các quy tắc phát hiện tấn công DoS vào file cấu hình, ví dụ:

alert icmp any any -> $HOME_NET any (msg:"ICMP flood"; threshold: type both, count 500, seconds 10; sid:1000001; rev:1;)

alert tcp any any -> $HOME_NET any (msg:"SYN flood"; flags:S; threshold: type both, track by_src, count 50, seconds 10; sid:1000002; rev:1;)Khởi động Snort và kiểm tra kết quả:

systemctl start snort

tail -f /var/log/snort/alertKhi tấn công DoS xảy ra, Snort sẽ phát hiện và ghi log vào /var/log/snort/alert. Ta có thể xem các thông tin chi tiết về cuộc tấn công từ log này.