SSH (Secure Shell) là gì?

SSH (Secure Shell) là một giao thức mạng được sử dụng để thiết lập một kết nối mạng bảo mật giữa các thiết bị khác nhau. SSH thường được sử dụng để truy cập từ xa vào các thiết bị mạng, như máy chủ, router hoặc firewall, và cung cấp một cách thức bảo mật để truy cập vào hệ thống từ xa.

Trong OPNsense, SSH được sử dụng để truy cập và quản lý thiết bị từ xa thông qua giao diện dòng lệnh. Sử dụng SSH, người dùng có thể kết nối vào OPNsense bằng cách sử dụng một ứng dụng SSH client, chẳng hạn như PuTTY, và truy cập vào giao diện dòng lệnh để thực hiện các tác vụ như cấu hình mạng, cài đặt tường lửa, quản lý người dùng và nhiều hơn nữa.

Lợi ích khi sử dụng SSH.

- Bảo mật: SSH cung cấp một kết nối bảo mật giữa người dùng và thiết bị, giúp ngăn chặn các cuộc tấn công từ xa và giảm nguy cơ bị đánh cắp thông tin.

- Quản lý từ xa: SSH cho phép người dùng kết nối và quản lý thiết bị từ bất kỳ địa điểm nào, mà không cần phải đến văn phòng hay trực tiếp truy cập vào thiết bị.

- Hiệu suất: Sử dụng SSH, người dùng có thể thực hiện các tác vụ quản lý từ xa một cách nhanh chóng và hiệu quả hơn, giảm thiểu thời gian và công sức phải di chuyển đến thiết bị để cấu hình hoặc quản lý.

Bật tính năng SSH trên OPNsense.

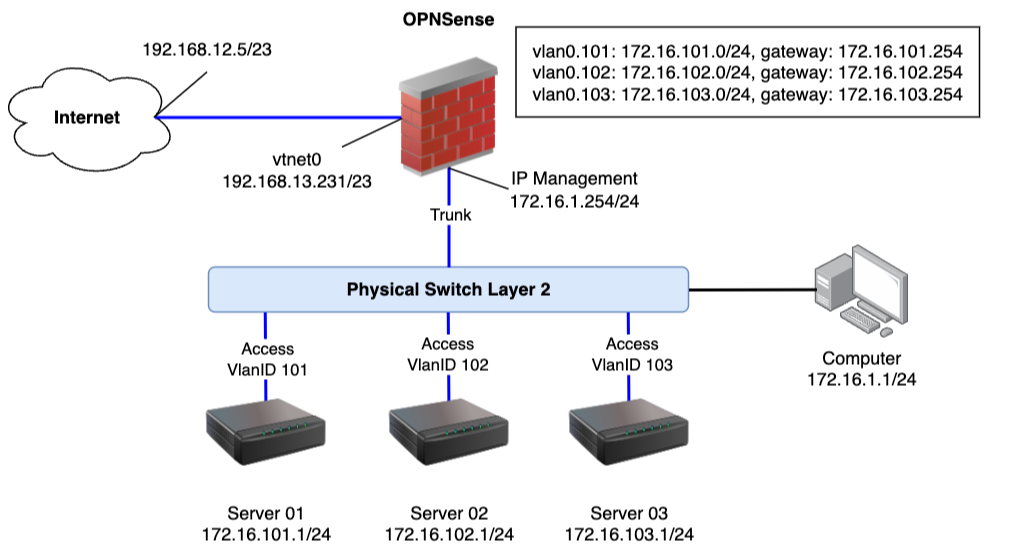

Trước tiên các bạn hãy tham khảo sơ đồ đấu nối của mình.

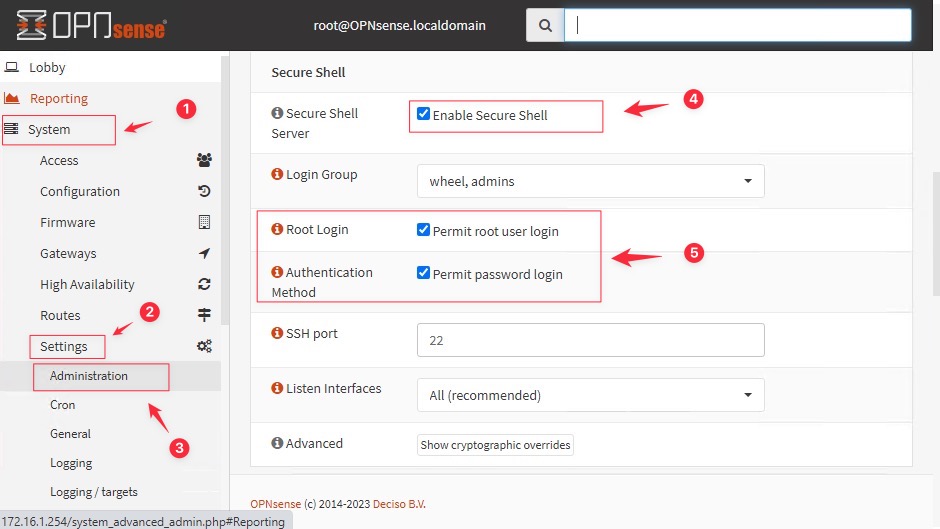

- Truy cập vào giao diện OPNsense qua trình duyệt web.

- Chọn tab “System” (1) trên thanh điều hướng chính.

- Chọn “Settings” (2), sau đó bấm vào Administration (3).

- Trượt xuống phần “Secure Shell”.

- Đảm bảo rằng “Enable Secure Shell” được chọn (4).

- Nếu bạn muốn thay đổi cổng SSH mặc định (22), nhập cổng mới vào trường “SSH Port”.

- Tích vào “Permit root user login” để cho phép login ssh bằng tài khoản root và “Permit password login” dùng để cho phép login ssh bằng password.

- Bấm “Save” để lưu thay đổi.

Sau khi thực hiện các bước trên, SSH đã được bật và bạn có thể truy cập vào OPNsense qua SSH.

Các thông số cấu hình được đề cập trong câu hỏi có ý nghĩa như sau:

- Login Group: xác định nhóm người dùng được phép đăng nhập vào hệ thống thông qua SSH. Nếu trường này để trống, tất cả các người dùng đều có thể đăng nhập.

- Root Login: xác định xem người dùng root có được phép đăng nhập vào hệ thống thông qua SSH hay không. Nếu trường này được chọn, người dùng root có thể đăng nhập.

- Authentication Method: xác định phương thức xác thực được sử dụng khi người dùng đăng nhập vào hệ thống qua SSH. Có thể sử dụng mật khẩu hoặc khóa SSH để xác thực.

- SSH port: xác định cổng mạng được sử dụng để kết nối với dịch vụ SSH. Cổng mặc định của SSH là 22, nhưng bạn có thể cấu hình lại cổng này để tăng tính bảo mật của hệ thống.

- Listen Interfaces: xác định giao diện mạng được sử dụng để lắng nghe kết nối SSH. Nếu để trống, i Secure Shell Server sẽ lắng nghe trên tất cả các giao diện mạng của hệ thống.

Ngoài ra tại phần Advanced khi bạn bấm vào overrides Show cryptographic, bạn sẽ có các option mới liên quan đến, các thuật toán được sử dụng trong SSH để bảo vệ việc truyền thông tin và xác thực người dùng bao gồm:

- Key exchange algorithms (Thuật toán trao đổi khóa): được sử dụng để thiết lập khóa bí mật giữa client và server. Các thuật toán phổ biến như Diffie-Hellman, Elliptic Curve Diffie-Hellman (ECDH) hay RSA.

- Ciphers (Thuật toán mã hóa): được sử dụng để mã hóa dữ liệu trên đường truyền. Các thuật toán phổ biến như AES (Advanced Encryption Standard), Blowfish, 3DES hay chacha20.

- MACs (Message Authentication Codes): được sử dụng để xác thực tính toàn vẹn của dữ liệu trên đường truyền. Các thuật toán phổ biến như HMAC-SHA256, HMAC-SHA1, hay umac-64.

- Host key algorithms (Thuật toán khóa chủ): được sử dụng để xác thực tính đáng tin cậy của máy chủ. Khi người dùng kết nối với một máy chủ SSH lần đầu tiên, khóa chủ sẽ được tạo và lưu trữ trên máy tính của người dùng để xác thực máy chủ. Các thuật toán phổ biến như RSA, DSA, ECDSA hay Ed25519.

- Public key signature algorithms (Thuật toán chữ ký khóa công khai): được sử dụng để xác thực tính đáng tin cậy của người dùng đăng nhập. Các thuật toán phổ biến như RSA, DSA, ECDSA hay Ed25519.

Các thuật toán này được sử dụng để tạo ra các khóa bảo mật, mã hóa và xác thực trong quá trình truyền thông giữa client và server, đảm bảo tính bảo mật và đáng tin cậy của dữ liệu trên đường truyền.

Kết quả thành công khi dùng telnet check port 22.

hoanghd@Has-iMac ~ % telnet 192.168.13.231 22

Trying 192.168.13.231...

Connected to 192.168.13.231.

Escape character is '^]'.

SSH-2.0-OpenSSH_8.9 FreeBSD-openssh-portable-8.9.p1_4,1Kết quả ssh thành công từ IP WAN.

hoanghd@Has-iMac ~ % ssh root@192.168.13.231

The authenticity of host '192.168.13.231 (192.168.13.231)' can't be established.

ECDSA key fingerprint is SHA256:/GjI70Jopy8r75doDceWRJiHLoIuEx3rxwlIx3rNa6s.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '192.168.13.231' (ECDSA) to the list of known hosts.

Password:

Last login: Thu Jun 1 08:51:32 2023

----------------------------------------------

| Hello, this is OPNsense 23.1 | @@@@@@@@@@@@@@@

| | @@@@ @@@@

| Website: https://opnsense.org/ | @@@\\\ ///@@@

| Handbook: https://docs.opnsense.org/ | )))))))) ((((((((

| Forums: https://forum.opnsense.org/ | @@@/// \\\@@@

| Code: https://github.com/opnsense | @@@@ @@@@

| Twitter: https://twitter.com/opnsense | @@@@@@@@@@@@@@@

----------------------------------------------

*** OPNsense.localdomain: OPNsense 23.1 ***

LAN (vtnet1) -> v4: 172.16.1.254/24

WAN (vtnet0) -> v4: 192.168.13.231/23

SSH: SHA256 /GjI70Jopy8r75doDceWRJiHLoIuEx3rxwlIx3rNa6s (ECDSA)

SSH: SHA256 PLPqmwW2p1ZYSIxjOBKihWBIxcB6koJKIsGdJtYex9I (ED25519)

SSH: SHA256 qfo36BGg2dKrkpjJtprLVKXwwTBCpRIJjrvudJGpSCU (RSA)

0) Logout 7) Ping host

1) Assign interfaces 8) Shell

2) Set interface IP address 9) pfTop

3) Reset the root password 10) Firewall log

4) Reset to factory defaults 11) Reload all services

5) Power off system 12) Update from console

6) Reboot system 13) Restore a backup

Enter an option: