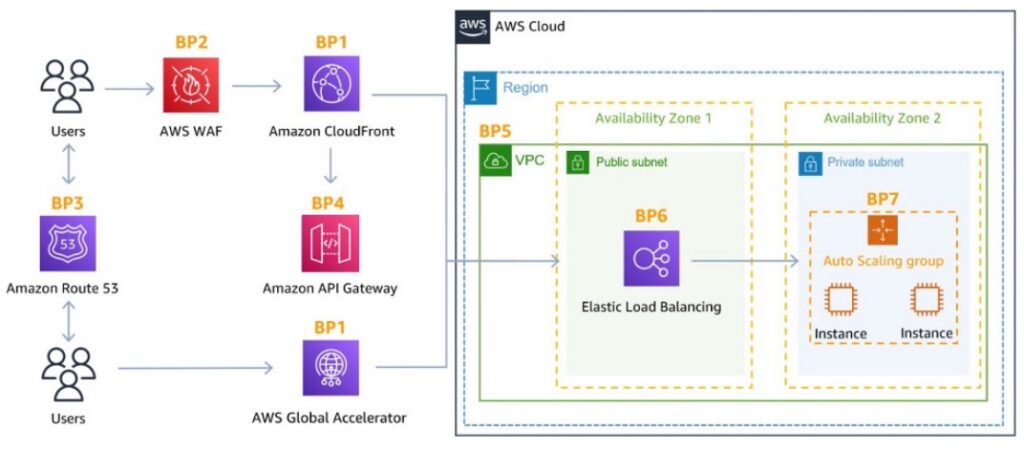

AWS Best Practices for DDoS Resiliency Edge Location Mitigation (BP1, BP3)

BP1 và BP3 là các AWS Best Practices cho DDoS Resiliency, cung cấp các giải pháp để giảm thiểu rủi ro tấn công DDoS.

BP1 bao gồm việc sử dụng các dịch vụ AWS CloudFront và Global Accelerator để cung cấp dịch vụ phân phối ứng dụng web tại các Edge Location trên toàn cầu. Bằng cách sử dụng các dịch vụ này, bạn có thể bảo vệ ứng dụng của mình khỏi các cuộc tấn công DDoS phổ biến như SYN floods, UDP reflection và nhiều hơn nữa. Ngoài ra, BP1 còn tích hợp với AWS Shield để cung cấp khả năng bảo vệ DDoS.

BP3 bao gồm việc sử dụng dịch vụ AWS Route 53 Resolver DNS Firewall để giải quyết các tên miền tại Edge Location. Với việc sử dụng dịch vụ này, bạn có thể bảo vệ các tên miền của mình khỏi các cuộc tấn công DDoS. AWS Route 53 Resolver DNS Firewall sử dụng các cơ chế bảo vệ khác nhau để chặn các cuộc tấn công DDoS như DNS query flood, DNS response flood và các loại tấn công DNS khác.

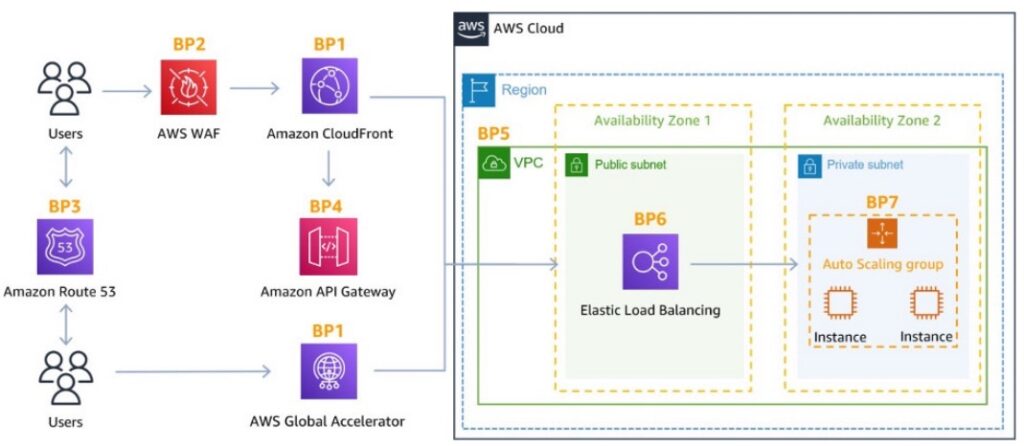

AWS Best Practices for DDoS Resiliency Best pratices for DDoS mitigation

AWS Best Practices for DDoS Resiliency là các hướng dẫn tốt nhất của AWS để giảm thiểu tác động của các cuộc tấn công từ chối dịch vụ phân tán (DDoS) trên hạ tầng AWS. Các best practices được chia thành nhiều lớp bảo vệ khác nhau trên các tầng hạ tầng khác nhau để đảm bảo tính khả dụng cao của ứng dụng.

Các Best practices cho việc giảm thiểu DDoS bao gồm:

- Infrastructure layer defense (BP1, BP3, BP6): Đây là các lớp bảo vệ đầu tiên trên hạ tầng AWS. Các Best practices cho lớp này bao gồm sử dụng các dịch vụ bảo vệ khác nhau, bao gồm Global Accelerator, Route 53, CloudFront, Elastic Load Balancing, để bảo vệ EC2 khỏi lưu lượng truy cập lớn và các cuộc tấn công DDoS thông thường như SYN floods, UDP reflection, vv.

- Amazon EC2 with Auto Scaling (BP7): Sử dụng Auto Scaling giúp tự động mở rộng EC2 trong trường hợp có sự gia tăng đột ngột về lưu lượng truy cập, bao gồm cả một flash crowd hoặc một cuộc tấn công DDoS.

- Elastic Load Balancing (BP6): Cung cấp khả năng mở rộng cho lưu lượng truy cập tăng và phân phối lưu lượng truy cập đến nhiều EC2 instances.

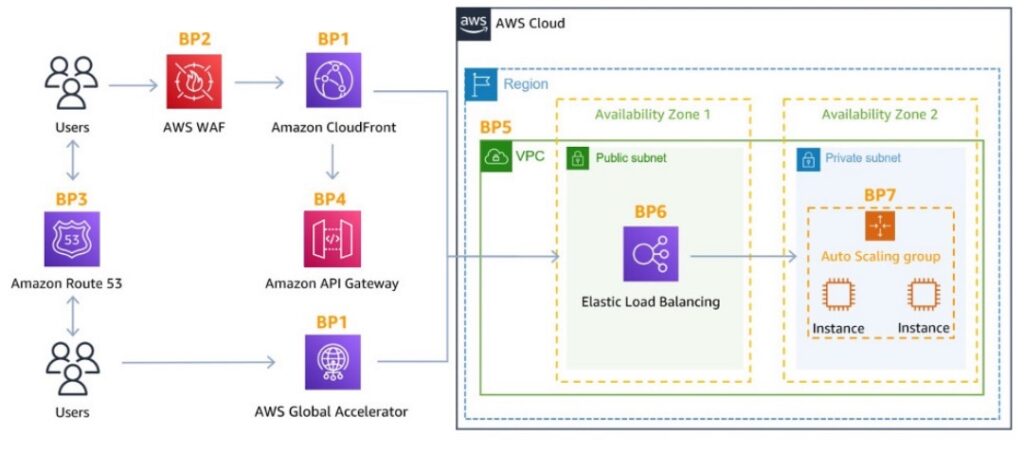

AWS Best Practices for DDoS Resiliency Application Layer Defense

Trong Best Practices của AWS cho khả năng chống lại DDoS, có một phần về Ứng dụng Lớp phòng thủ. Các giải pháp và các thực tiễn tốt nhất trong phần này bao gồm:

- Phòng thủ ở tầng cơ sở hạ tầng (BP1, BP3, BP6): Bảo vệ Amazon EC2 khỏi lưu lượng truy cập lớn bằng cách sử dụng các dịch vụ như Global Accelerator, Route 53, CloudFront, Elastic Load Balancing. Những dịch vụ này có thể giúp phân phối lưu lượng truy cập đến nhiều EC2 instances để giảm tải cho mỗi instance và tăng khả năng chịu tải.

- Amazon EC2 với tự động Scaling (BP7): Giúp tăng cường khả năng chịu tải của hệ thống trong trường hợp có sự tăng trưởng bất ngờ của lưu lượng truy cập, bao gồm các cuộc tấn công DDoS hoặc tập trung lưu lượng truy cập đột ngột.

- Elastic Load Balancing (BP6): Phân phối tải động của lưu lượng truy cập đến nhiều EC2 instances, giúp giảm tải và tăng khả năng chịu tải của từng instance.

- Phòng thủ ở tầng ứng dụng (BP1, BP2): Phát hiện và lọc các yêu cầu web độc hại. Sử dụng CloudFront để lưu trữ nội dung tĩnh và phục vụ nó từ các vị trí edge, bảo vệ backend của bạn. Sử dụng AWS WAF trên CloudFront và Application Load Balancer để lọc và chặn các yêu cầu dựa trên chữ ký yêu cầu. WAF cũng có thể tự động chặn địa chỉ IP của kẻ tấn công bằng cách sử dụng các luật dựa trên tần số. Sử dụng các luật quản lý trên WAF để chặn các cuộc tấn công dựa trên danh tiếng IP hoặc chặn các IP ẩn danh. CloudFront cũng có thể chặn các địa lý cụ thể. Shield Advanced cung cấp giải pháp tự động chống lại các cuộc tấn công ở tầng ứng dụng bằng cách tự động tạo, đánh giá và triển khai các luật AWS WAF để chống lại các cuộc tấn công ở tầng 7.

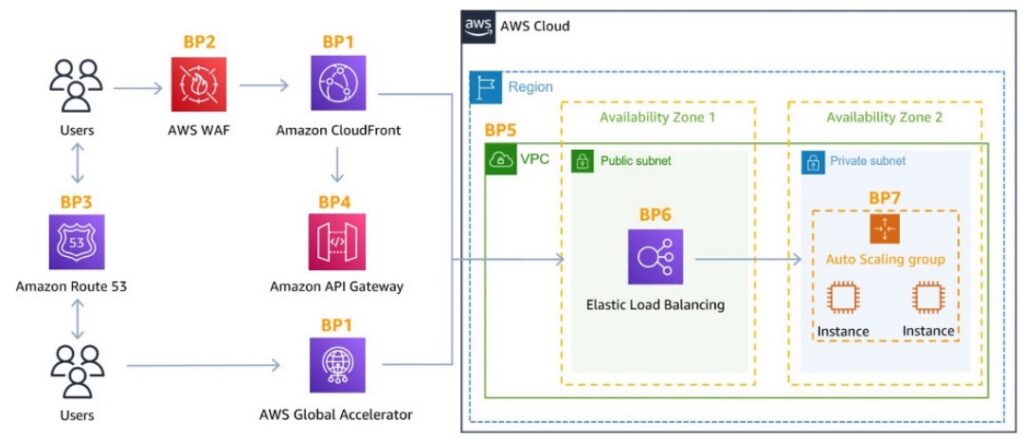

AWS Best Practices for DDoS Resiliency Attack surface reduction

Các Best Practices (Thực tiễn tốt nhất) của AWS cho khả năng chống lại DDoS – Giảm thiểu diện tích tấn công

- Che dấu tài nguyên AWS: sử dụng CloudFront, API Gateway, Elastic Load Balancing để che dấu tài nguyên phía sau (Lambda functions, EC2 instances). Điều này giúp giảm diện tích tấn công cho những kẻ tấn công.

- Sử dụng Security Groups và Network ACLs (Các danh sách kiểm soát truy cập mạng): sử dụng security groups và NACL để lọc lưu lượng dựa trên địa chỉ IP cụ thể ở mức mạng con hoặc mức ENI.

- Elastic IP được bảo vệ bởi AWS Shield Advanced: Các IP động (Elastic IP) được sử dụng trong môi trường AWS EC2 và Amazon VPC, được bảo vệ bởi AWS Shield Advanced, bao gồm chức năng giảm thiểu các cuộc tấn công TCP SYN flood, UDP flood, và HTTP flood.

- Bảo vệ các điểm cuối API: che giấu các EC2, Lambda, và nơi khác. Có thể sử dụng chế độ tối ưu hóa cạnh hoặc CloudFront + chế độ vùng (cung cấp nhiều kiểm soát hơn cho DDoS). Sử dụng WAF + API Gateway: giới hạn tần suất các lượt truy cập, lọc các header, sử dụng các khóa API.

Với những Best Practices này, khách hàng có thể giảm thiểu diện tích tấn công của mình và bảo vệ các tài nguyên AWS của mình khỏi các cuộc tấn công DDoS.