Cả CloudFormation và Terraform đều là các công cụ hỗ trợ triển khai và quản lý hạ tầng cloud infrastructure trong AWS. Tuy nhiên, cả hai công cụ này có những ưu điểm và hạn chế riêng.

CloudFormation là công cụ mặc định của AWS và được tối ưu hóa để làm việc với các dịch vụ AWS. CloudFormation được tích hợp chặt chẽ với các dịch vụ AWS, vì vậy nó cung cấp một số tính năng tốt hơn cho việc triển khai hạ tầng trong AWS. Nó cũng có thể được tích hợp với các công cụ khác như CodePipeline và CodeBuild để cung cấp một giải pháp toàn diện cho việc triển khai và quản lý hạ tầng AWS.

Terraform, mặc dù không được tối ưu hóa cho việc triển khai các dịch vụ AWS, nhưng nó có thể làm việc với hầu hết các nhà cung cấp đám mây và các dịch vụ khác nhau. Terraform cho phép bạn quản lý cả hạ tầng AWS và các dịch vụ khác như Google Cloud Platform, Microsoft Azure, và các dịch vụ điện toán đám mây khác.

Do đó, sự lựa chọn giữa CloudFormation và Terraform phụ thuộc vào nhu cầu của bạn. Nếu bạn muốn triển khai hạ tầng chỉ trên AWS và muốn sử dụng các tính năng AWS cung cấp, CloudFormation có thể là giải pháp tốt hơn. Nếu bạn muốn quản lý cả hạ tầng AWS và các nhà cung cấp đám mây khác, hoặc muốn sử dụng các tính năng của Terraform như state management và plan/apply workflow, thì Terraform có thể là giải pháp phù hợp hơn.

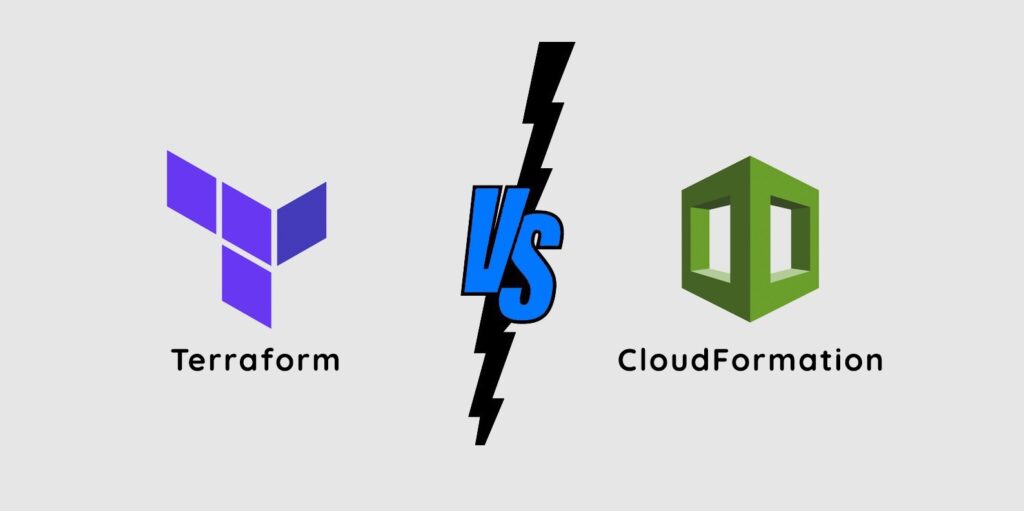

CloudFormation có thể tích hợp với các công cụ CI/CD như GitLab, Jenkins và các công cụ tương tự để tự động hóa việc triển khai hạ tầng AWS.

CloudFormation hỗ trợ các công cụ CI/CD bằng cách cung cấp các lệnh cần thiết để triển khai tài nguyên của bạn trong quá trình triển khai. Ví dụ, bạn có thể sử dụng AWS CLI để thực hiện các lệnh CloudFormation trong các tập lệnh của GitLab hoặc Jenkins. Ngoài ra, CloudFormation cũng hỗ trợ tích hợp với các công cụ như AWS CodePipeline và AWS CodeBuild để tự động hóa quy trình triển khai và kiểm tra.

Để tích hợp CloudFormation với các công cụ CI/CD, bạn cần thiết lập các tài khoản AWS và cấp quyền truy cập để cho phép các công cụ CI/CD này thực hiện các lệnh triển khai trên AWS. Sau đó, bạn có thể sử dụng các công cụ CI/CD của mình để triển khai các file mẫu CloudFormation và thực hiện các lệnh CloudFormation để triển khai tài nguyên của bạn trong quá trình CI/CD.

Bạn có thể kết hợp CloudFormation và Terraform để triển khai hạ tầng AWS. Tuy nhiên, khi kết hợp hai công cụ này, bạn cần phải cân nhắc cẩn thận để đảm bảo tính hiệu quả và hiệu quả của quy trình triển khai của mình.

Một số lý do để bạn kết hợp CloudFormation và Terraform:

- Sử dụng lợi thế của cả hai công cụ: CloudFormation được tối ưu hóa để làm việc với các dịch vụ AWS, trong khi Terraform có thể làm việc với nhiều nhà cung cấp đám mây khác nhau. Bằng cách kết hợp cả hai công cụ, bạn có thể tận dụng lợi thế của cả hai công cụ để triển khai hạ tầng của mình.

- Quản lý tài nguyên: Terraform cung cấp tính năng quản lý trạng thái, cho phép bạn theo dõi các thay đổi trong tài nguyên của mình. Bằng cách sử dụng Terraform để quản lý trạng thái của các tài nguyên được triển khai bởi CloudFormation, bạn có thể đảm bảo rằng các thay đổi của bạn được ghi nhận và duy trì.

- Tính linh hoạt: Kết hợp CloudFormation và Terraform cung cấp tính linh hoạt cho quy trình triển khai của bạn. Bạn có thể sử dụng CloudFormation để triển khai các tài nguyên cụ thể của AWS, trong khi sử dụng Terraform để triển khai các tài nguyên khác như máy chủ, mạng và lưu trữ.

Tuy nhiên, khi kết hợp hai công cụ này, bạn cần phải cân nhắc một số vấn đề như phân bổ trách nhiệm giữa các công cụ, quản lý trạng thái và đồng bộ hóa giữa các công cụ. Bạn cũng cần phải đảm bảo rằng quy trình triển khai của bạn được thiết lập đúng cách để đảm bảo tính nhất quán và an toàn của hạ tầng của bạn.

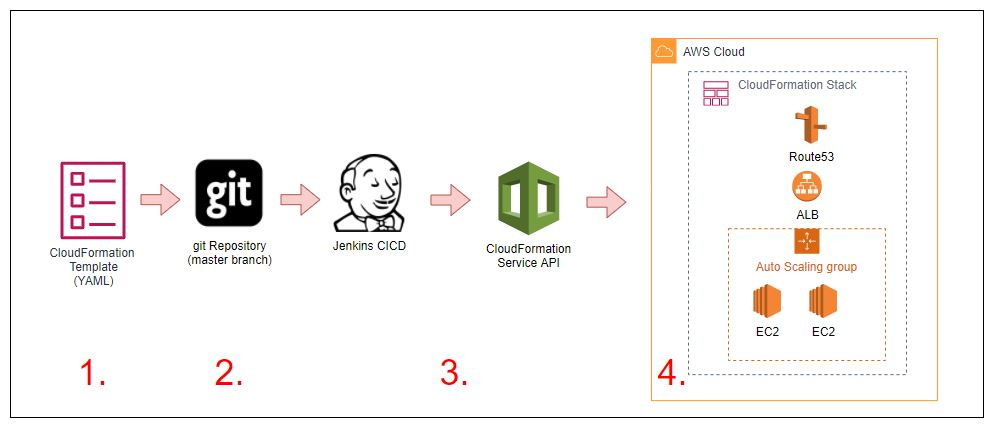

Ví dụ đơn giản để kết hợp Terraform và CloudFormation

Dưới đây là một ví dụ về cấu hình để kết hợp CloudFormation và Terraform để triển khai một tài nguyên AWS.

Trong ví dụ này, chúng ta sẽ triển khai một load balancer và một máy chủ EC2, và sử dụng CloudFormation để triển khai load balancer và các tài nguyên liên quan, sau đó sử dụng Terraform để triển khai máy chủ EC2 và kết nối nó với load balancer đã triển khai.

Đầu tiên, chúng ta sẽ tạo một file mẫu CloudFormation để triển khai load balancer và các tài nguyên liên quan. Dưới đây là nội dung của file mẫu này (ví dụ có thể được lưu trữ trong file có tên load-balancer-template.yaml):

Resources:

MyLoadBalancer:

Type: AWS::ElasticLoadBalancing::LoadBalancer

Properties:

Listeners:

- LoadBalancerPort: 80

InstancePort: 80

Protocol: HTTP

HealthCheck:

Target: HTTP:80/

HealthyThreshold: 3

UnhealthyThreshold: 5

Interval: 30

Timeout: 5

SecurityGroups:

- Ref: MySecurityGroup

Subnets:

- Ref: MySubnet

Tags:

- Key: Name

Value: MyLoadBalancer

MyAutoScalingGroup:

Type: AWS::AutoScaling::AutoScalingGroup

Properties:

AvailabilityZones:

- us-east-1a

- us-east-1b

LaunchConfigurationName:

Ref: MyLaunchConfiguration

LoadBalancerNames:

- Ref: MyLoadBalancer

MinSize: 2

MaxSize: 5

Tags:

- Key: Name

Value: MyAutoScalingGroup

PropagateAtLaunch: true

MyLaunchConfiguration:

Type: AWS::AutoScaling::LaunchConfiguration

Properties:

ImageId: ami-0c55b159cbfafe1f0

InstanceType: t2.micro

SecurityGroups:

- Ref: MySecurityGroup

UserData:

Fn::Base64: !Sub |

#!/bin/bash

echo "Hello, world!" > index.html

nohup python -m SimpleHTTPServer 80 &

Tags:

- Key: Name

Value: MyLaunchConfiguration

MySecurityGroup:

Type: AWS::EC2::SecurityGroup

Properties:

GroupDescription: Enable HTTP access

SecurityGroupIngress:

- IpProtocol: tcp

FromPort: 80

ToPort: 80

CidrIp: 0.0.0.0/0Sau đó, chúng ta sẽ sử dụng Terraform để triển khai máy chủ EC2 và kết nối nó với load balancer đã triển khai bằng CloudFormation. Dưới đây là nội dung của file cấu hình Terraform (ví dụ có thể được lưu trữ trong file có tên ec2-instance.tf):

provider "aws" {

region = "us-east-1"

}

resource "aws_instance" "example" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

security_groups = [aws_security_group.example.id]

user_data = <<EOF

#!/bin/bash

echo "Hello, world!" > index.html

nohup python -m SimpleHTTPServer 80 &

EOF

}

resource "aws_lb_target_group" "example" {

name = "example"

port = 80

protocol = "HTTP"

vpc_id = aws_vpc.example.id

}

resource "aws_lb_listener" "example" {

load_balancer_arn = aws_lb.example.arn

port = 80

protocol = "HTTP"

default_action {

target_group_arn = aws_lb_target_group.example.arn

type = "forward"

}

}

resource "aws_lb" "example" {

name = "example"

internal = false

load_balancer_type = "application"

security_groups = [aws_security_group.example.id]

subnets = aws_subnet.example.*.id

}

resource "aws_security_group" "example" {

name_prefix = "example"

ingress {

from_port = 80

to_port = 80

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

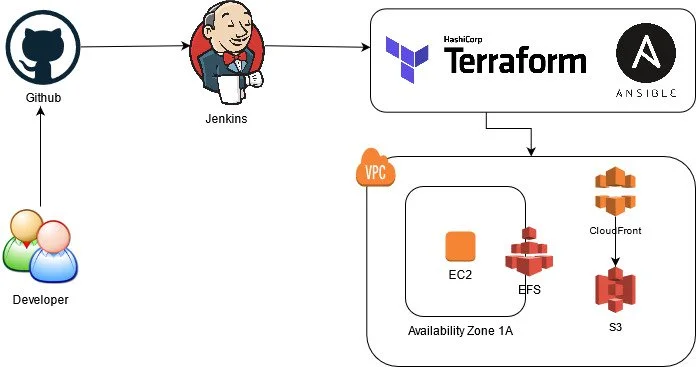

}Trong ví dụ này, chúng ta sử dụng Terraform để triển khai một máy chủ EC2 và kết nối nó với load balancer đã triển khai bằng CloudFormation. Các tài nguyên được tạo ra bởi CloudFormation được sử dụng làm đầu vào cho file cấu hình Terraform.

Chúng ta định nghĩa các tài nguyên trong file cấu hình Terraform như sau:

aws_instance: định nghĩa một máy chủ EC2, được kết nối với load balancer bằng cách thêm nó vào một nhóm mục tiêu của load balancer. Để tạo liên kết này, chúng ta sử dụng id của nhóm bảo mậtaws_security_groupđược tạo ra bởi CloudFormation.aws_lb_target_group: định nghĩa một nhóm mục tiêu của load balancer, được sử dụng để kết nối các máy chủ EC2 với load balancer.aws_lb_listener: định nghĩa một bộ lắng nghe cho load balancer, kết nối nó với nhóm mục tiêu của load balancer.aws_lb: định nghĩa load balancer được triển khai bởi CloudFormation, được sử dụng để kết nối máy chủ EC2.aws_security_group: định nghĩa một nhóm bảo mật cho máy chủ EC2, cho phép truy cập HTTP từ bất kỳ địa chỉ IP nào.

Như vậy, chúng ta có thể sử dụng CloudFormation và Terraform cùng nhau để triển khai các tài nguyên trên AWS. Việc kết hợp giữa hai công cụ này có thể giúp chúng ta tận dụng lợi thế của mỗi công cụ một cách tối đa để quản lý tài nguyên đám mây của mình.

Tuy nhiên, khi kết hợp sử dụng CloudFormation và Terraform, chúng ta cần đảm bảo rằng các tài nguyên được tạo ra bởi hai công cụ này không xung đột với nhau. Điều này đặc biệt quan trọng trong trường hợp chúng ta thực hiện các thao tác chỉnh sửa hoặc xóa tài nguyên. Nếu không cẩn thận, chúng ta có thể gây ra sự cố cho hệ thống của mình. Do đó, cần đảm bảo rằng chúng ta đã hiểu rõ cách làm việc của cả hai công cụ và cẩn thận trong việc triển khai và quản lý tài nguyên đám mây của mình.