Firewall NAT Outbound là gì?

Firewall NAT Outbound là một tính năng trong OPNsense (một hệ thống tường lửa mã nguồn mở) cho phép bạn cấu hình các quy tắc NAT (Network Address Translation) cho giao thông mạng ra khỏi mạng nội bộ.

Khi các gói tin đi từ mạng nội bộ ra ngoài Internet, NAT Outbound được sử dụng để thay đổi địa chỉ nguồn và cổng giao tiếp của các gói tin này. Điều này giúp xây dựng một cơ chế chuyển đổi địa chỉ IP và cổng để các gói tin có thể đi qua các thiết bị định tuyến và được chấp nhận bởi các máy chủ và dịch vụ trên Internet.

Trong Firewall NAT Outbound, bạn có thể tạo các quy tắc NAT để ánh xạ các địa chỉ IP nội bộ sang các địa chỉ IP công cộng, hoặc để ánh xạ các cổng giao tiếp nội bộ sang các cổng giao tiếp khác trên địa chỉ IP công cộng. Điều này cho phép mạng nội bộ truy cập Internet thông qua địa chỉ IP công cộng duy nhất hoặc sử dụng các cổng giao tiếp nội bộ khác nhau.

Tính năng Firewall NAT Outbound trong OPNsense giúp quản lý và điều chỉnh quá trình NAT cho giao thông ra ngoài Internet, đồng thời giúp bảo vệ mạng nội bộ và tạo điều kiện kết nối Internet cho các máy tính và thiết bị trong mạng của bạn.

Thực hành.

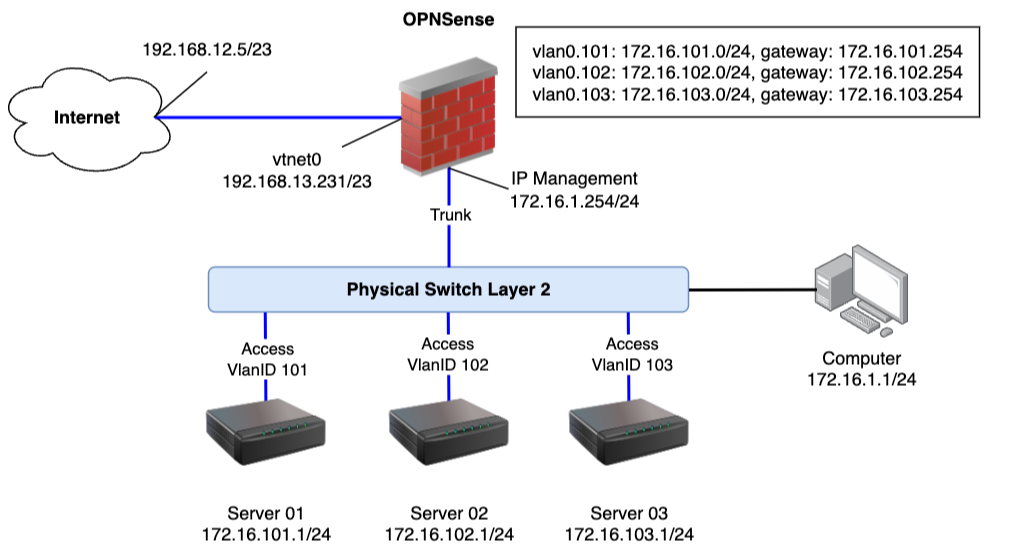

Đầu tiên hãy quan sát sơ đồ đấu nối.

Mục đích bây giờ mình phải sử dụng Firewall NAT Outbound để có thể cho phép mạng trong local (cụ thể là các vlan0.101, vlan0.102, vlan0.103) có thể truy cập Internet.

Mặc dù các bạn chưa học bài rule của OPNSense nhưng ở bài này mình sẽ nói sơ qua và tạo một rule đơn giản để demo cho phần Firewall NAT Outbound.

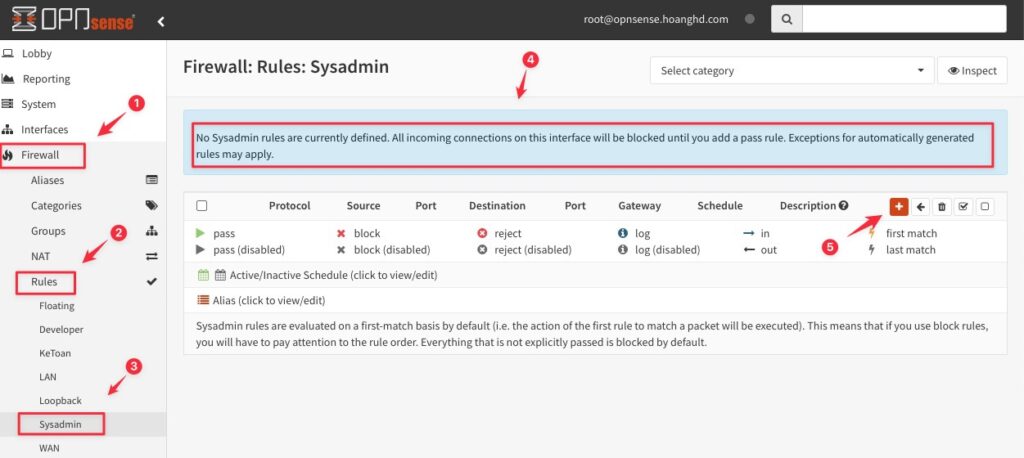

Bạn hãy vào Rules và chọn một interface cần thiết lập để demo, mình chọn interface Sysadmin. Tại đây bạn sẽ thấy dòng thông báo số (4) với ý nghĩa là chưa có rule nào được tạo cho interface này. Bạn hãy bấm vào dấu cộng số (5) để tạo một rule mới.

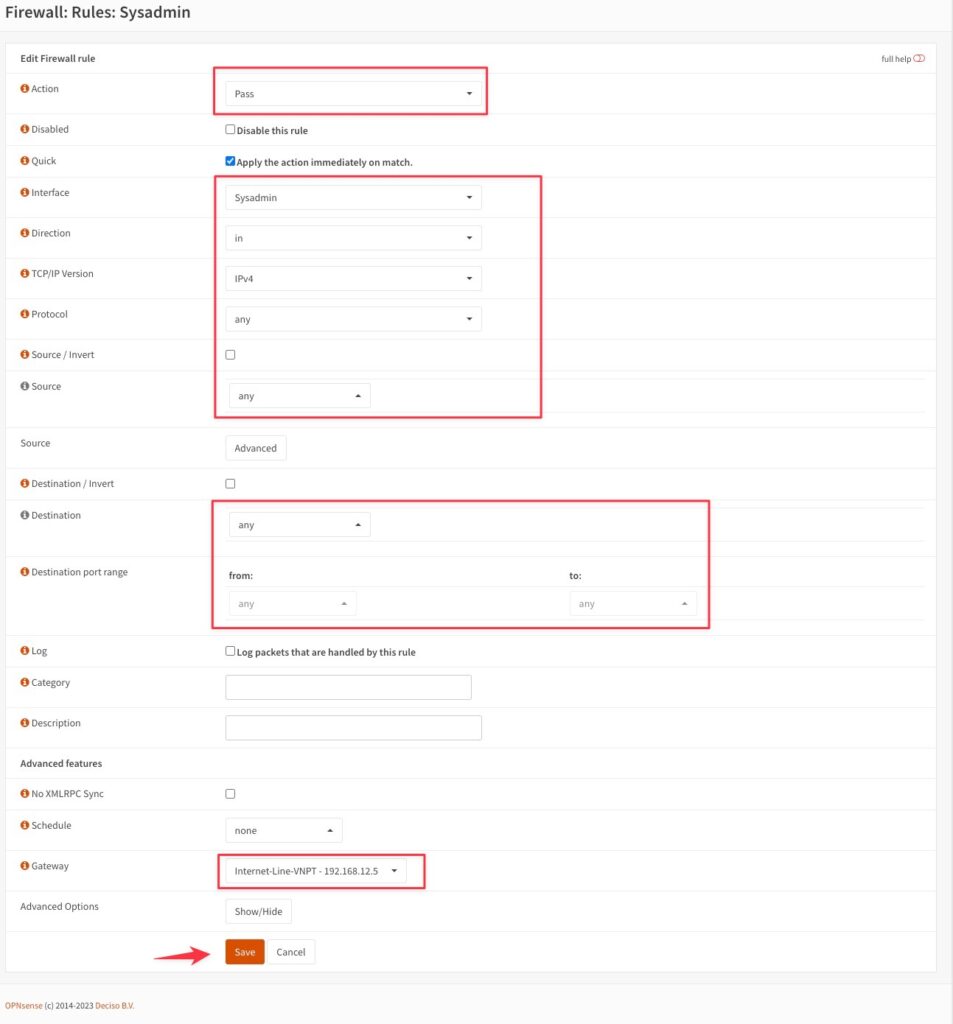

Ở rule này mình để mặc định toàn bộ, chỉ trỏ gateway đi ra internet cho interface Sysadmin thôi (với mục đích là thả lỏng cho phép toàn bộ kết nối ra internet).

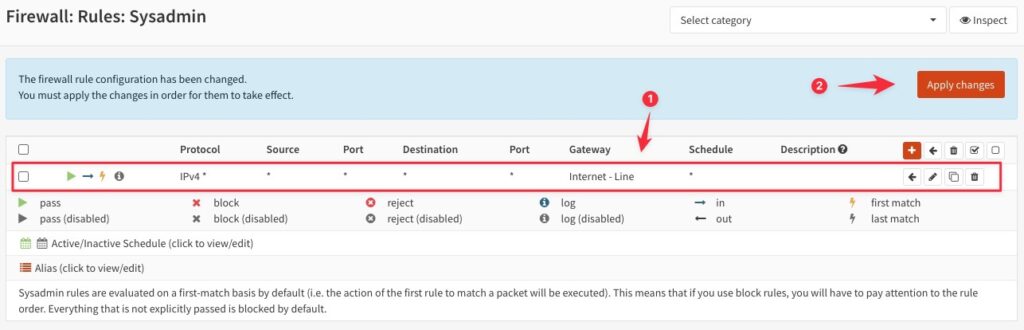

Nhìn ở số (1) bạn sẽ thấy rule vừa được tạo ra, hãy bấm Apply changes để áp dụng rule mới này.

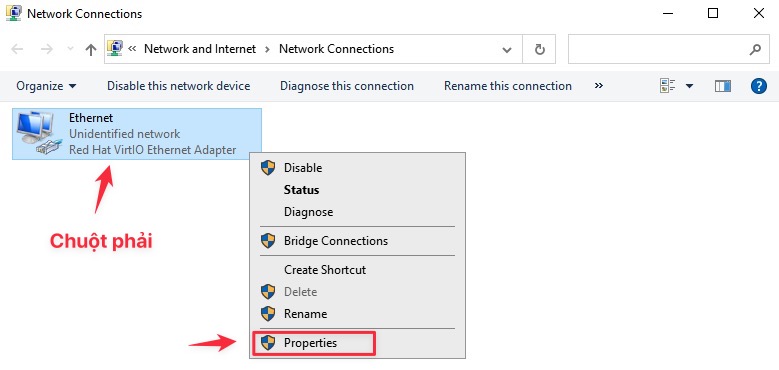

Bây giờ mình sẽ vào Server 01 - 172.16.101.1/24config card mạng cho nó chút xíu. Do mình để trunk các port nối xuống switch layer 2 nên mình sẽ config trỏ vlanid trực tiếp trên card mạng của server luôn. Quy trình làm sẽ như dưới.

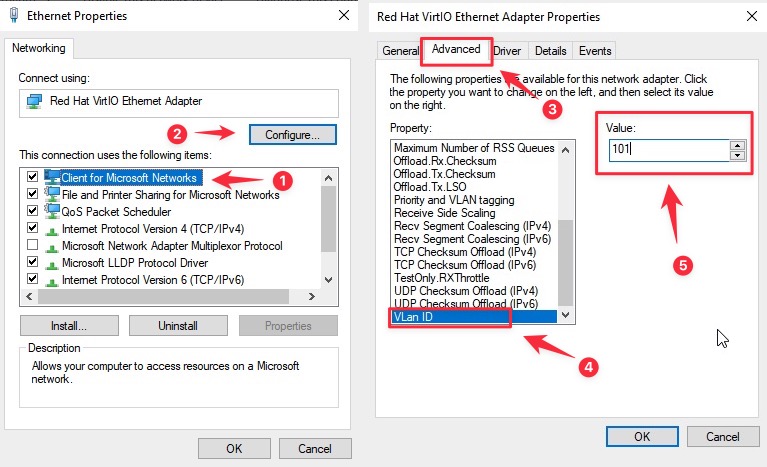

Thay đổi thông tin vlanid ở đây nhé.

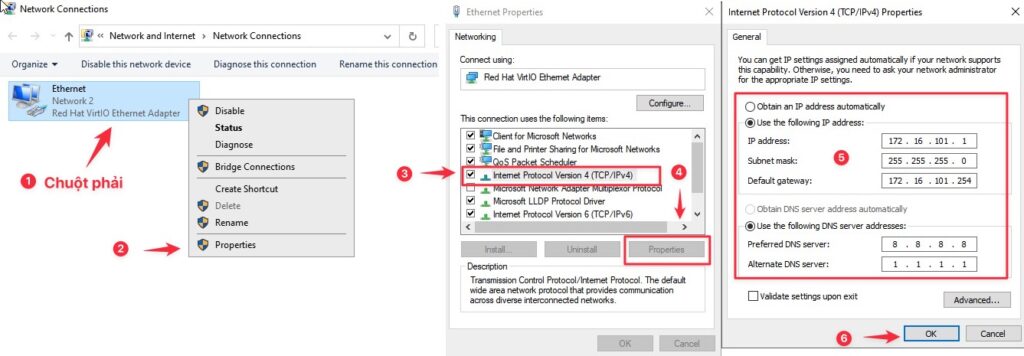

Sau khi đổi thông tin vlanid xong bạn hãy vào lại Properties và config lại IP Address.

Sau khi cài đặt xong IP Address, mặc dù đã có rule toàn quyền nhưng mà client 172.16.101.1 thuộc vlan0.101 của interface Sysadmin vẫn chưa thể kết nối ra internet.

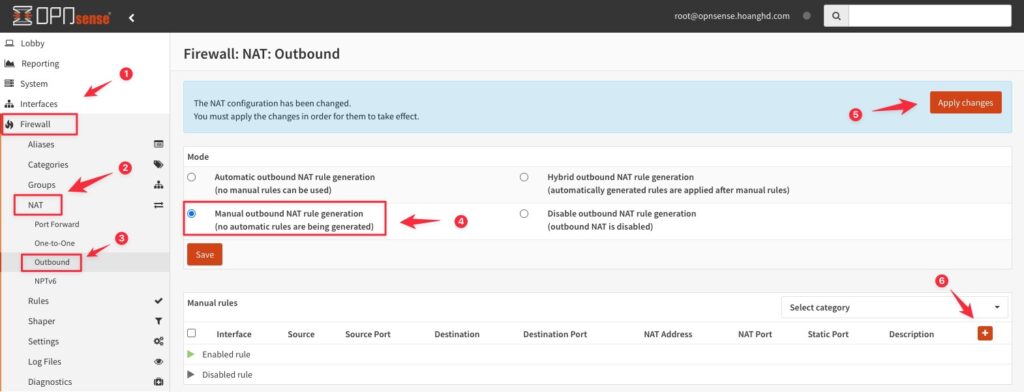

Lý do là bạn chưa tạo Firewall NAT Outbound cho nó. Hãy bấm vào Nat -> Outbound và bạn sẽ thấy một số thành phần tuỳ chọn như hình dưới. Các tùy chọn trong cấu hình Firewall NAT Outbound có các tác dụng như sau:

- Automatic outbound NAT rule generation (no manual rules can be used):

- Tác dụng: Tạo tự động các quy tắc NAT ra ngoài mạng dựa trên cấu hình mạng nội bộ của bạn.

- Tác dụng chi tiết: Các quy tắc NAT sẽ được tạo ra tự động dựa trên địa chỉ IP và giao thức của giao thông đi từ mạng nội bộ ra mạng ngoại vi. Không cho phép sử dụng các quy tắc NAT do người dùng tạo ra thủ công.

- Manual outbound NAT rule generation (no automatic rules are being generated):

- Tác dụng: Cho phép người dùng tạo các quy tắc NAT ra ngoài mạng theo ý muốn.

- Tác dụng chi tiết: Không tạo tự động các quy tắc NAT, chỉ cho phép sử dụng các quy tắc NAT do người dùng tạo ra thủ công. Người dùng sẽ phải tạo các quy tắc NAT theo nhu cầu cụ thể của mạng.

- Hybrid outbound NAT rule generation (automatically generated rules are applied after manual rules):

- Tác dụng: Cho phép sử dụng cả các quy tắc NAT tự động và quy tắc NAT do người dùng tạo ra thủ công.

- Tác dụng chi tiết: Người dùng có thể tạo các quy tắc NAT theo ý muốn và cũng cho phép các quy tắc NAT tự động được tạo ra. Các quy tắc NAT tự động sẽ được áp dụng sau các quy tắc NAT do người dùng tạo ra thủ công.

- Disable outbound NAT rule generation (outbound NAT is disabled):

- Tác dụng: Vô hiệu hóa chức năng NAT ra ngoài mạng.

- Tác dụng chi tiết: Tắt hoàn toàn chức năng NAT ra ngoài mạng, gói tin đi ra mạng ngoại vi sẽ không trải qua quá trình NAT và sẽ sử dụng địa chỉ IP nội bộ của nó khi gửi đi.

Các tùy chọn này cho phép người dùng linh hoạt trong việc cấu hình quy tắc NAT ra ngoài mạng dựa trên nhu cầu cụ thể của mạng và sự kiểm soát quy tắc NAT từ người dùng.

Do mình thích tự chủ động tạo rule nên mình lựa chọn Manual outbound NAT rule generation (no automatic rules are being generated) (4) và sau đó mình bấm dấu cộng tại số (5) để thêm một Nat Outbound mới.

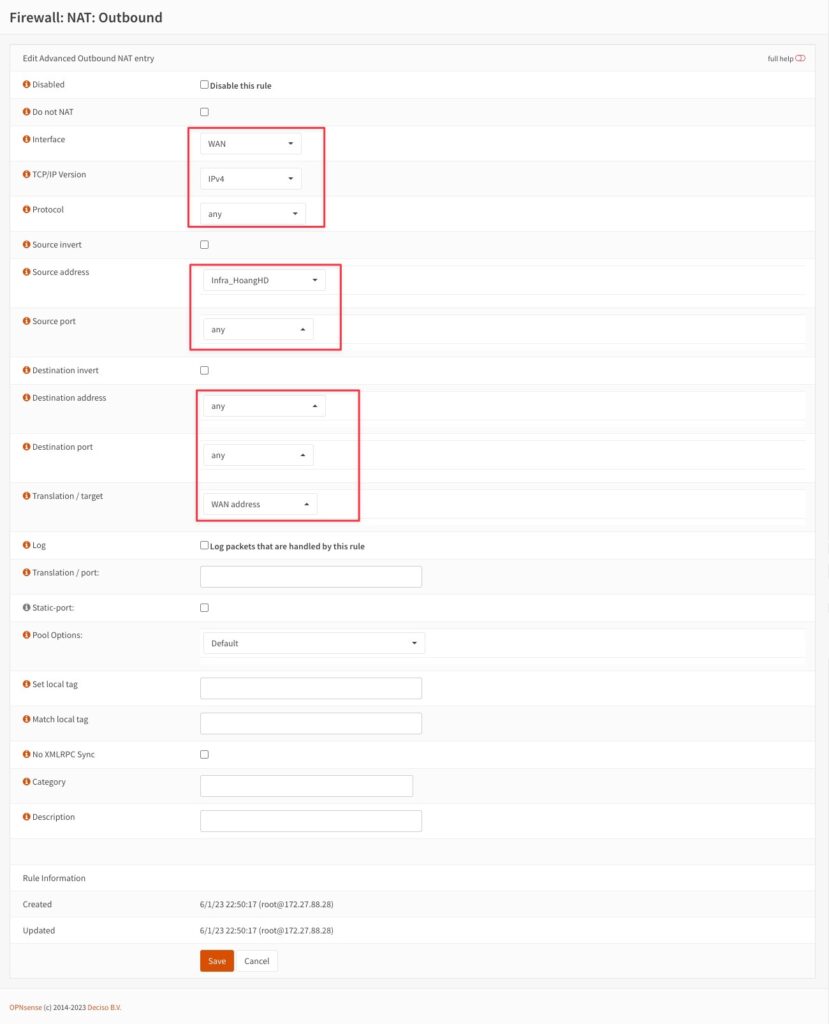

Tại đây mình lựa chọn interface là WAN với source address nằm trong local là IP của HoàngHD, khi IP này gửi yêu cầu ra internet thì nó sẽ gửi yêu cầu tới Wan address (192.168.13.231). IP WAN này sẽ đại diện cho các IP Local phía trong để gửi và nhận các yêu cầu ra internet và vào local.

Sau khi bấm Save bạn sẽ thấy có 1 rule Outbound đầu tiên được khởi tạo (1), hãy bấm Apply changes (2) để áp dụng thay đổi.

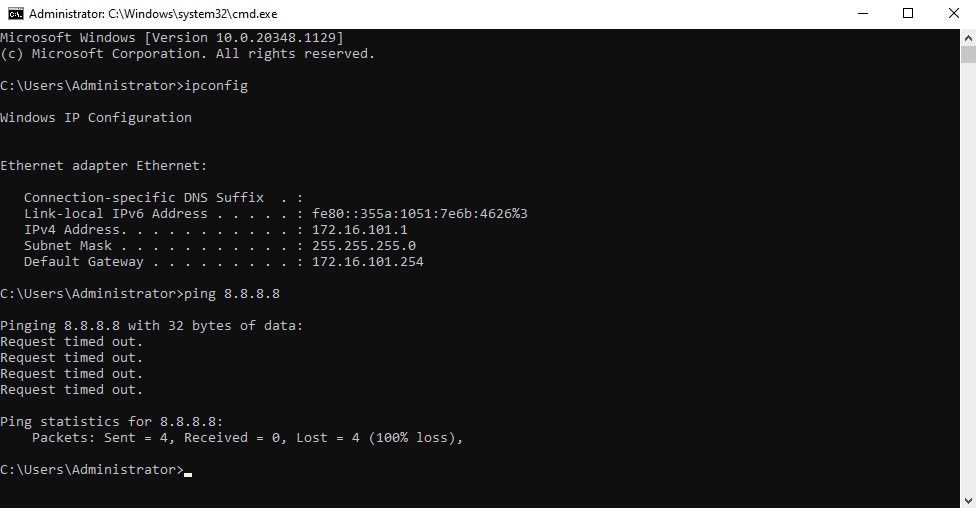

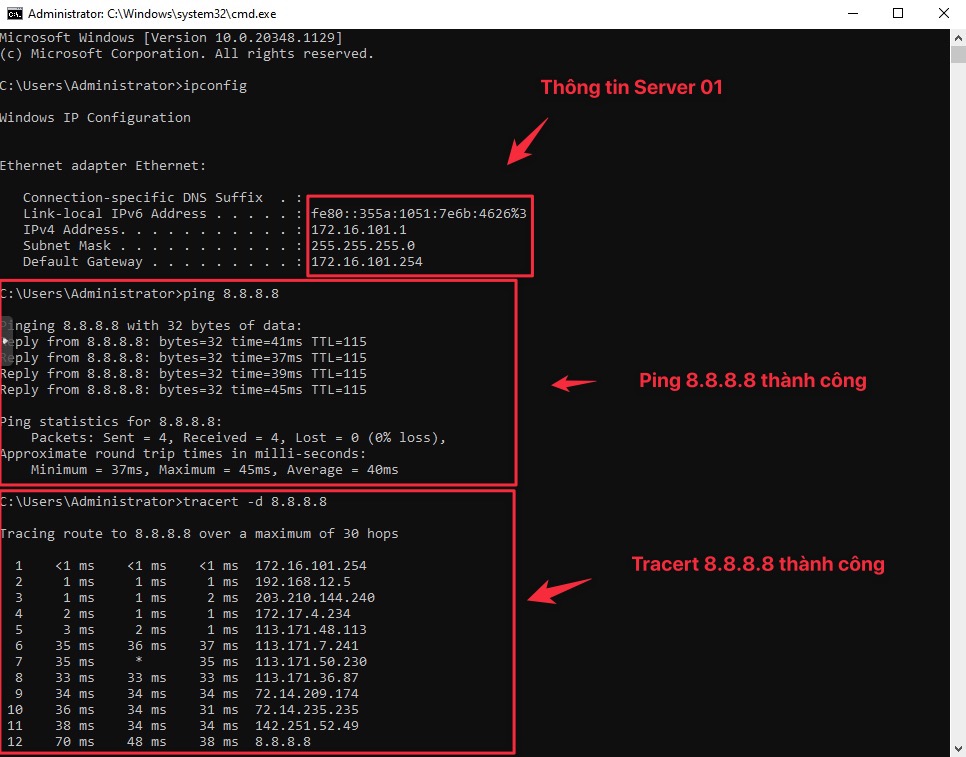

Và dưới đây là kết quả thành không khi mình test lại kết nối ra internet trên Server 01 – 172.16.101.1/24.

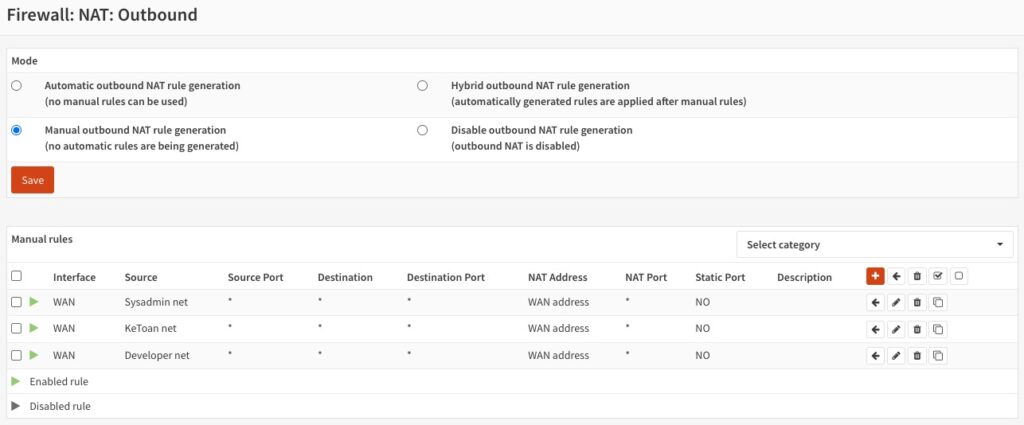

Để chuẩn bị cho bài sau, mình sẽ thêm và sửa đổi một số rules của Firewall NAT Outbound nhé.

Với 3 rule trên đảm bảo cho 3 vlan0.101, vlan0.102 và vlan0.103 của mình truy cập được internet. Hẹn gặp lại các bạn ở phần sau.