1. Tổng quan.

OpenVAS (Greenbone) là một công cụ quét lỗ hổng mạng mã nguồn mở mạnh mẽ và linh hoạt. Nó cung cấp một loạt các công cụ và tính năng giúp các tổ chức phát hiện và quản lý lỗ hổng mạng.

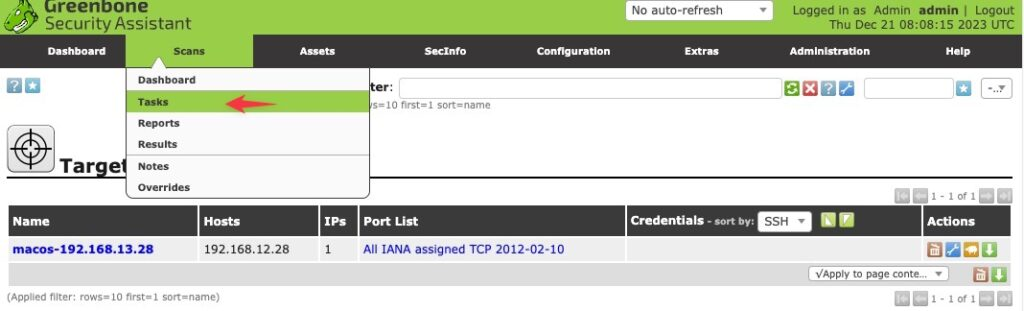

Trong tab Scans của OpenVAS, người dùng có thể tìm thấy các công cụ sau:

- Dashboard: Cung cấp tổng quan về các quét hiện tại và lịch sử, cũng như các thông tin khác về hoạt động quét.

- Tasks: Cho phép người dùng tạo và quản lý các tác vụ quét.

- Reports: Cho phép người dùng xem và xuất báo cáo về các quét đã thực hiện.

- Results: Cho phép người dùng xem chi tiết về các lỗ hổng được phát hiện trong các tác vụ quét.

- Notes: Cho phép người dùng thêm ghi chú cho các tác vụ quét và lỗ hổng.

- Overrides: Cho phép người dùng ghi đè các cài đặt mặc định cho các tác vụ quét.

2. Nội dung chi tiết.

Dashboard là trang tổng quan cho tab Scans. Nó cung cấp các thông tin sau:

- Trạng thái của các quét hiện tại: Hiển thị trạng thái của tất cả các quét hiện đang chạy.

- Lịch sử quét: Hiển thị danh sách các quét đã thực hiện, bao gồm thời gian bắt đầu, thời gian kết thúc và kết quả.

- Thống kê quét: Hiển thị các thống kê tổng quan về các quét đã thực hiện, chẳng hạn như số lượng lỗ hổng được phát hiện.

Tasks cho phép người dùng tạo và quản lý các tác vụ quét. Một tác vụ quét là một tập hợp các cài đặt và tùy chọn được sử dụng để thực hiện một quét.

Để tạo một tác vụ quét mới, hãy nhấp vào nút Create Task. Thao tác này sẽ mở ra một cửa sổ mới cho phép bạn nhập các thông tin sau:

- Tên tác vụ: Tên của tác vụ quét.

- Mô tả tác vụ: Mô tả ngắn gọn về tác vụ quét.

- Mục tiêu quét: Các mục tiêu mà bạn muốn quét.

- Các kiểm tra quét: Các kiểm tra mà bạn muốn thực hiện trong quá trình quét.

- Các tùy chọn quét: Các tùy chọn khác cho quá trình quét.

Reports cho phép người dùng xem và xuất báo cáo về các quét đã thực hiện. Các báo cáo có thể được tùy chỉnh để bao gồm thông tin cụ thể mà bạn quan tâm.

Để xem báo cáo về một quét, hãy nhấp vào liên kết View Report trong phần Results của quét đó. Thao tác này sẽ mở ra một cửa sổ mới cho phép bạn xem báo cáo.

Để xuất báo cáo, hãy nhấp vào nút Export Report. Thao tác này sẽ mở ra một cửa sổ mới cho phép bạn chọn định dạng mà bạn muốn xuất báo cáo.

Results cho phép người dùng xem chi tiết về các lỗ hổng được phát hiện trong các quét. Các thông tin được cung cấp bao gồm:

- Thông tin về mục tiêu lỗ hổng: Tên miền, địa chỉ IP, cổng và dịch vụ.

- Thông tin về lỗ hổng: Mức độ nghiêm trọng, loại lỗ hổng, mô tả và khuyến nghị khắc phục.

Notes cho phép người dùng thêm ghi chú cho các quét và lỗ hổng. Ghi chú có thể được sử dụng để lưu trữ thông tin bổ sung về các quét hoặc lỗ hổng, chẳng hạn như thông tin về các nỗ lực khắc phục.

Để thêm ghi chú, hãy nhấp vào liên kết Add Note trong phần Notes của quét hoặc lỗ hổng đó. Thao tác này sẽ mở ra một cửa sổ mới cho phép bạn nhập ghi chú.

Overrides cho phép người dùng ghi đè các cài đặt mặc định cho các quét. Điều này có thể hữu ích nếu bạn cần thay đổi các cài đặt cho một quét cụ thể.

Để ghi đè một cài đặt, hãy nhấp vào liên kết Override trong phần Overrides của quét đó. Thao tác này sẽ mở ra một cửa sổ mới cho phép bạn thay đổi cài đặt.

3. Thực hành.

Bước 1 – Tạo Target.

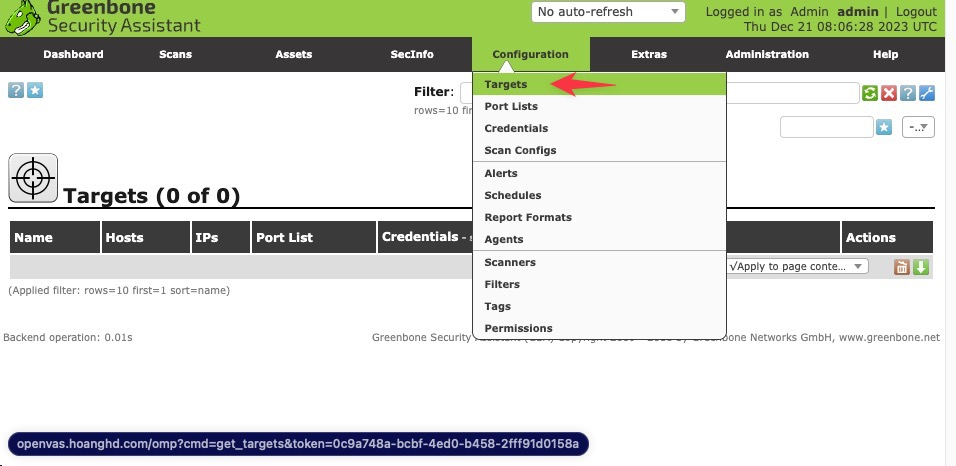

Phần này mình sẽ thử nghiệm quét lỗ hổng cho máy MacOS có địa chỉ IP 192.168.12.28. Đầu tiên hãy vào Configuration -> Targets.

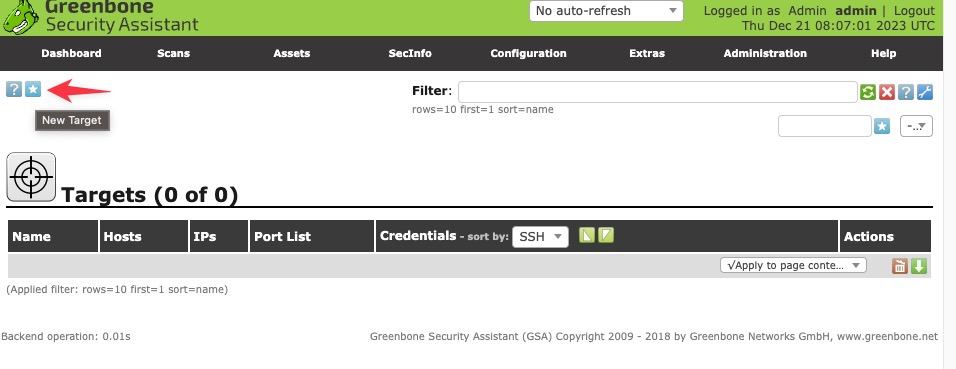

Bấm New Target.

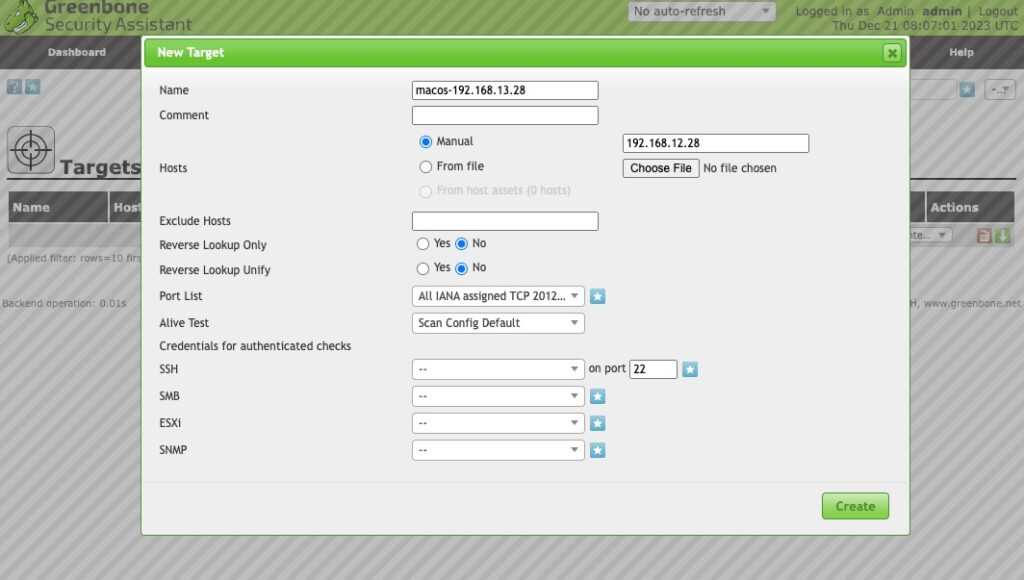

Hình ảnh cho thấy màn hình New Target trong tab Scans của OpenVAS. Màn hình này được sử dụng để tạo một mục tiêu quét mới. Đặt tên cho Target và điền địa chỉ IP cho Target này, các tác vụ còn lại mình để mặc định như hình.

Tác dụng

Các tùy chọn trong màn hình New Target có tác dụng như sau:

- Name: Tên của mục tiêu quét.

- Comment: Mô tả ngắn gọn về mục tiêu quét.

- Hosts: Danh sách các máy tính hoặc mạng mà bạn muốn quét. Bạn có thể nhập địa chỉ IP, tên miền hoặc cả hai.

- Exclude Hosts: Danh sách các máy tính hoặc mạng mà bạn không muốn quét.

- Reverse Lookup Only: Chỉ thực hiện tra cứu ngược (reverse lookup) cho mục tiêu quét.

- Reverse Lookup Unify: Hợp nhất các kết quả tra cứu ngược (reverse lookup) cho mục tiêu quét.

- Port List: Danh sách các cổng mà bạn muốn quét.

- Alive Test: Tùy chọn này cho phép bạn kiểm tra xem mục tiêu quét có hoạt động hay không.

- Credentials for authenticated checks: Mật khẩu hoặc thông tin đăng nhập khác cần thiết để thực hiện các kiểm tra được xác thực.

Các tùy chọn cụ thể

Ngoài các tùy chọn chung được liệt kê ở trên, màn hình New Target còn có một số tùy chọn cụ thể khác:

- Scan Configuration: Tùy chọn này cho phép bạn chọn các kiểm tra quét mà bạn muốn thực hiện.

- Scan Options: Tùy chọn này cho phép bạn tùy chỉnh các cài đặt quét, chẳng hạn như độ sâu quét và thời gian quét.

- Scan Schedule: Tùy chọn này cho phép bạn lên lịch quét cho mục tiêu.

Lưu ý: Khi tạo một mục tiêu quét mới, bạn cần lưu ý các điểm sau:

- Tên mục tiêu quét phải là duy nhất.

- Nếu bạn sử dụng danh sách các máy tính hoặc mạng để xác định mục tiêu quét, danh sách đó phải được phân tách bằng dấu phẩy (,).

- Nếu bạn sử dụng tra cứu ngược (reverse lookup) để xác định mục tiêu quét, bạn cần đảm bảo rằng tên miền được sử dụng là tên miền chính của mục tiêu.

- Nếu bạn sử dụng các kiểm tra được xác thực, bạn cần đảm bảo rằng bạn có mật khẩu hoặc thông tin đăng nhập cần thiết để thực hiện các kiểm tra đó.

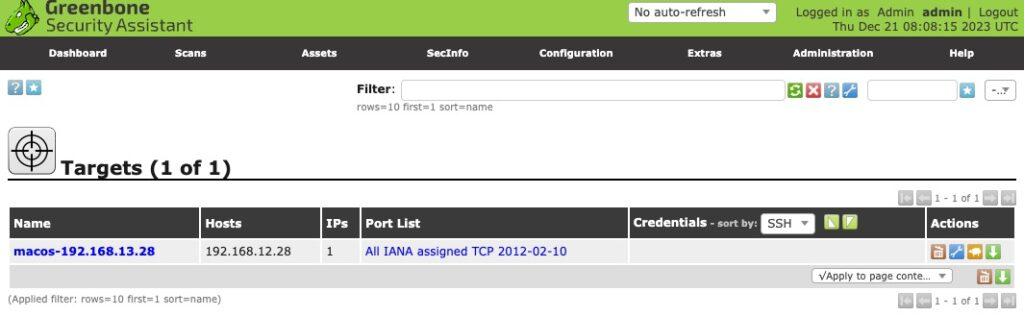

Xác nhận Target đã tạo thành công.

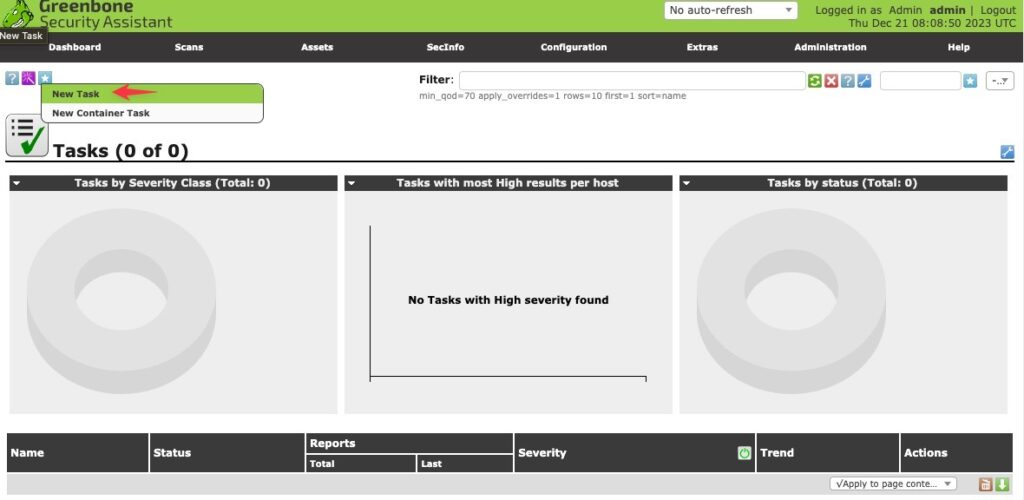

Bước 3 – Tạo Scan Task.

Vào Scans -> Tasks.

Chọn New task.

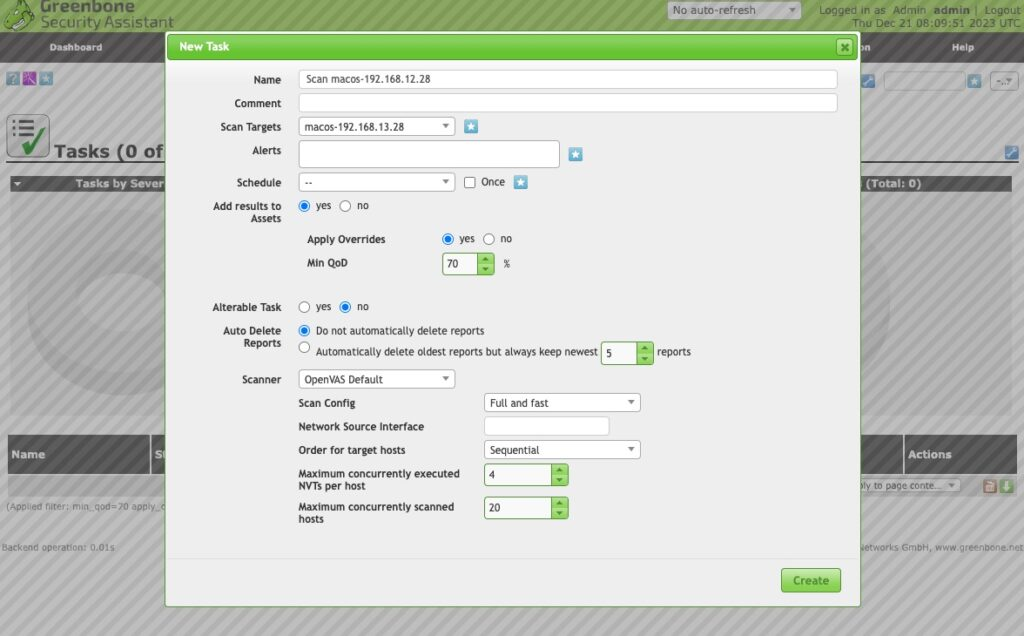

Các tùy chọn trong hình này trong OpenVAS (Greenbone) được sử dụng để cấu hình quá trình quét và mình sử dụng các thông số như hình dưới.

- Name: Tên của tác vụ quét.

- Comment: Nhận xét về tác vụ quét.

- Scan targets: Danh sách các mục tiêu cần quét.

- Schedule: Khi nào tác vụ quét sẽ được thực thi.

- Add results to asset management: Tùy chọn này cho phép bạn thêm kết quả quét vào quản lý tài sản.

- Apply overrides: Tùy chọn này cho phép bạn ghi đè các giá trị mặc định cho các cài đặt quét.

- Minimum quality (QoD): Chất lượng tối thiểu của kết quả quét.

- Auto delete: Tùy chọn này cho phép bạn tự động xóa báo cáo đã xóa.

- Report: Cài đặt về cách báo cáo được xử lý.

- Scanner: Máy quét được sử dụng để thực hiện quét.

- Scan configuration (cannot be changed): Cấu hình quét được sử dụng cho tác vụ này.

- Source network interface: Giao diện mạng được sử dụng để truy cập các mục tiêu quét.

- Order for target hosts: Thứ tự mà các máy chủ mục tiêu sẽ được quét.

- Number of NVTS to run concurrently on each host: Số lượng NVTS (Mẫu Kiểm tra Nguy cơ) được thực thi đồng thời trên mỗi máy chủ mục tiêu.

- Number of hosts to scan concurrently: Số lượng máy chủ được quét đồng thời.

Dưới đây là giải thích chi tiết về một số tùy chọn phổ biến:

- Name: Tên của tác vụ quét là bắt buộc. Nó phải là duy nhất và không được chứa bất kỳ ký tự đặc biệt nào.

- Comment: Nhận xét là tùy chọn. Bạn có thể sử dụng nó để ghi chú về tác vụ quét.

- Scan targets: Danh sách các mục tiêu cần quét là bắt buộc. Bạn có thể nhập địa chỉ IP, tên miền hoặc tên máy chủ.

- Schedule: Lịch trình là tùy chọn. Bạn có thể chọn quét một lần hoặc theo lịch trình.

- Add results to asset management: Tùy chọn này là tùy chọn. Bạn có thể chọn thêm kết quả quét vào quản lý tài sản của mình.

- Apply overrides: Tùy chọn này là tùy chọn. Bạn có thể sử dụng nó để ghi đè các giá trị mặc định cho các cài đặt quét.

- Minimum quality (QoD): Chất lượng tối thiểu của kết quả quét là tùy chọn. Bạn có thể chọn một giá trị từ 0 đến 100. Giá trị càng cao thì chất lượng kết quả càng tốt.

- Auto delete: Tùy chọn này là tùy chọn. Bạn có thể chọn tự động xóa báo cáo đã xóa.

- Report: Cài đặt về cách báo cáo được xử lý.

Các tùy chọn khác:

- Scanner: Máy quét được sử dụng để thực hiện quét. Bạn có thể chọn máy quét tích hợp OpenVAS hoặc một máy quét bên thứ ba.

- Scan configuration (cannot be changed): Cấu hình quét được sử dụng cho tác vụ này. Bạn không thể thay đổi cấu hình này.

- Source network interface: Giao diện mạng được sử dụng để truy cập các mục tiêu quét. Bạn có thể chọn giao diện mạng cục bộ hoặc giao diện mạng từ xa.

- Order for target hosts: Thứ tự mà các máy chủ mục tiêu sẽ được quét. Bạn có thể chọn quét theo thứ tự ngẫu nhiên hoặc theo thứ tự bảng chữ cái.

- Number of NVTS to run concurrently on each host: Số lượng NVTS (Mẫu Kiểm tra Nguy cơ) được thực thi đồng thời trên mỗi máy chủ mục tiêu. Bạn có thể chọn một giá trị từ 1 đến 100. Giá trị càng cao thì tốc độ quét càng nhanh nhưng cũng có thể làm giảm chất lượng kết quả.

- Number of hosts to scan concurrently: Số lượng máy chủ được quét đồng thời. Bạn có thể chọn một giá trị từ 1 đến 100. Giá trị càng cao thì tốc độ quét càng nhanh nhưng cũng có thể làm giảm chất lượng kết quả.

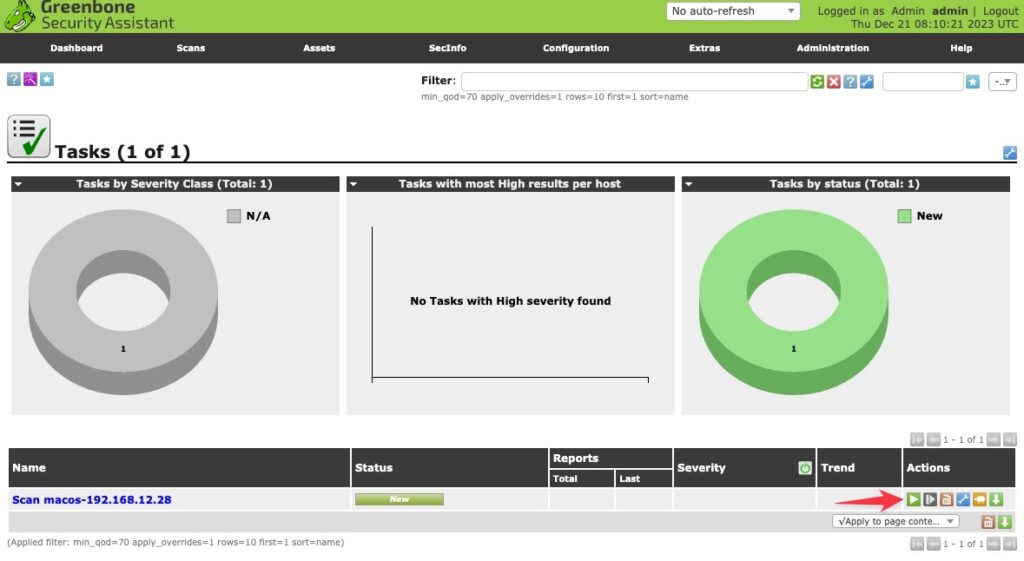

Vừa thêm xong tại cột status bạn sẽ thấy trạng thái new, bấm Scan ở cột Actions để tiến hành quét.

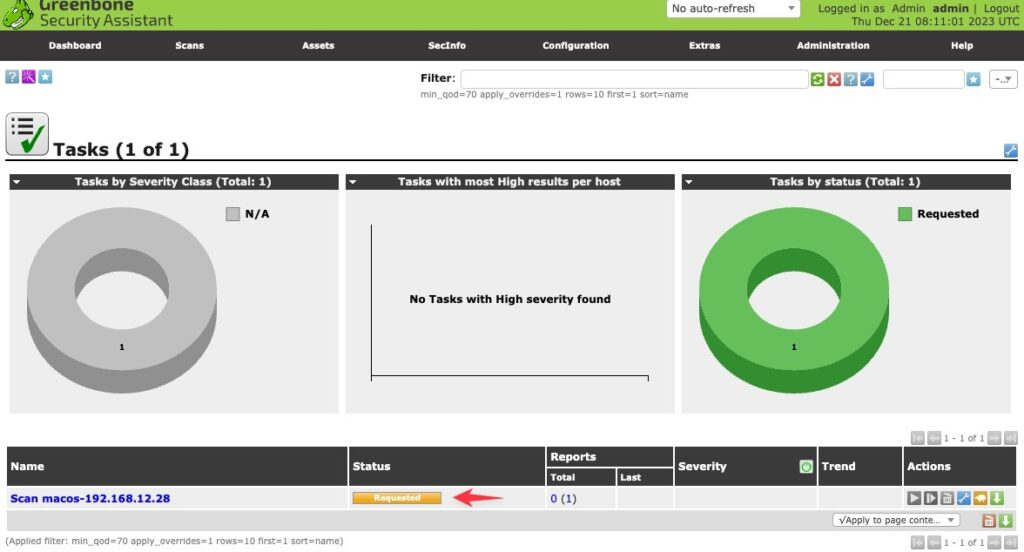

Status sẽ chuyển qua requested để chuẩn bị sẵn sàng cho quá trình quét.

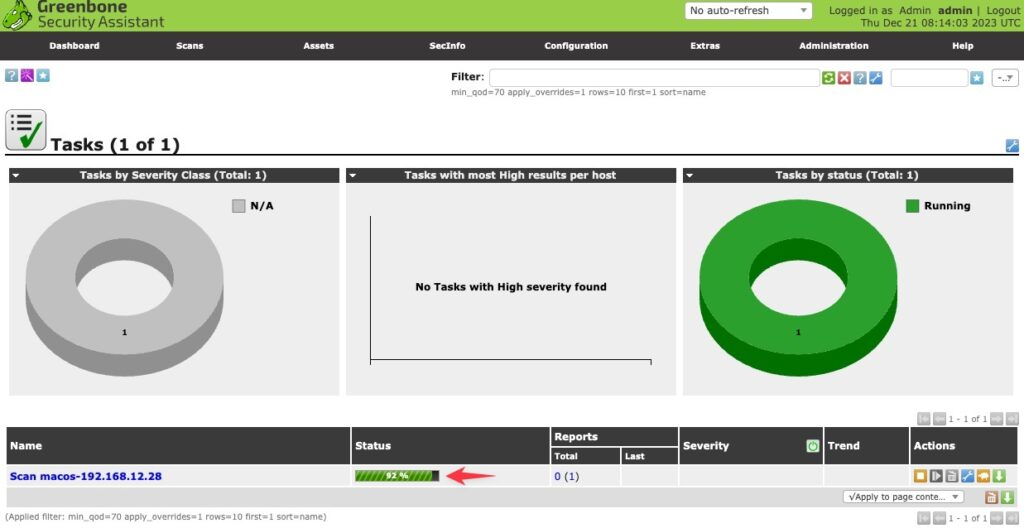

Quá trình quét bắt đầu.

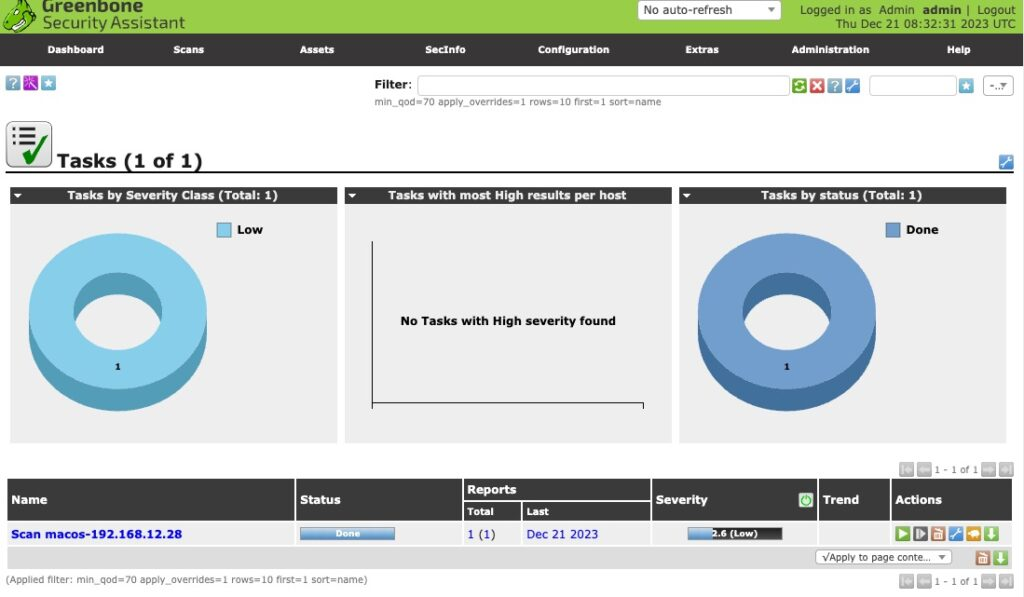

Quá trình quét hoàn thành, status bây giờ là Done.

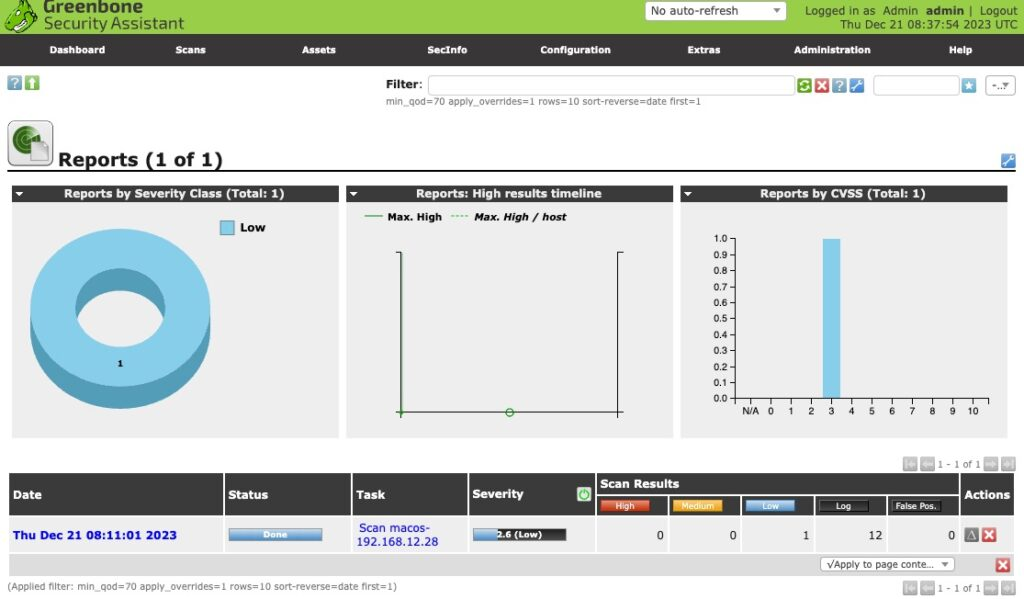

Kết quả tổng kết ở mục Reports.

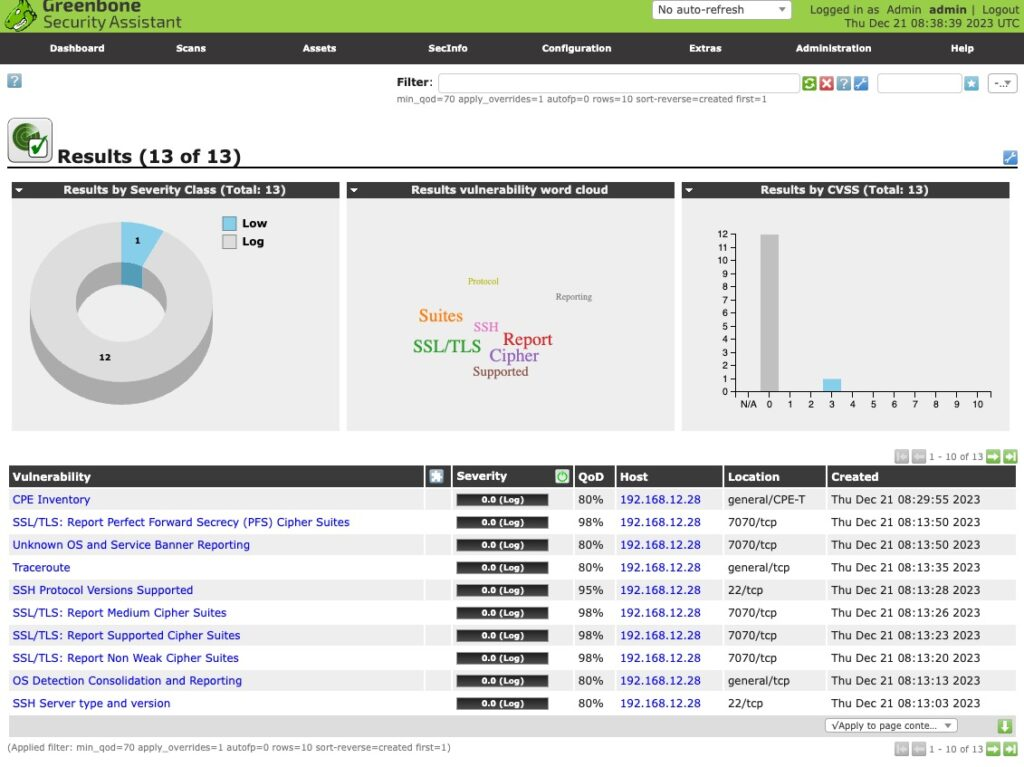

Kết quả của mục Results.

Kết quả quét OpenVAS (Greenbone) trong hình cho thấy máy chủ mục tiêu có các lỗ hổng bảo mật sau:

- CPE Inventory: Máy chủ mục tiêu không có thông tin về nhà cung cấp phần mềm và phiên bản được cài đặt. Điều này có thể khiến máy chủ dễ bị tấn công hơn.

- SSL/TLS: Report Perfect Forward Secrecy (PFS) Cipher Suites: Máy chủ mục tiêu không hỗ trợ các giao thức mã hóa PFS. Điều này có thể khiến các kết nối SSL/TLS của máy chủ dễ bị tấn công hơn.

- Unknown OS and Service Banner Reporting: Máy chủ mục tiêu không cung cấp thông tin về hệ điều hành và dịch vụ đang chạy. Điều này có thể khiến máy chủ khó xác định và bảo vệ.

- Traceroute: Máy chủ mục tiêu không phản hồi với các yêu cầu traceroute. Điều này có thể là dấu hiệu của một máy chủ bị tấn công hoặc bị chặn.

- SSH Protocol Versions Supported: Máy chủ mục tiêu hỗ trợ các phiên bản SSH cũ hơn. Điều này có thể khiến máy chủ dễ bị tấn công hơn.

- SSL/TLS: Report Medium Cipher Suites: Máy chủ mục tiêu sử dụng các giao thức mã hóa trung bình. Điều này có thể khiến các kết nối SSL/TLS của máy chủ dễ bị tấn công hơn.

- SSL/TLS: Report Supported Cipher Suites: Máy chủ mục tiêu không hỗ trợ tất cả các giao thức mã hóa được khuyến nghị. Điều này có thể khiến các kết nối SSL/TLS của máy chủ dễ bị tấn công hơn.

- SSL/TLS: Report Non Weak Cipher Suites: Máy chủ mục tiêu không hỗ trợ tất cả các giao thức mã hóa không yếu. Điều này có thể khiến các kết nối SSL/TLS của máy chủ dễ bị tấn công hơn.

- OS Detection Consolidation and Reporting: Máy chủ mục tiêu không được phát hiện chính xác. Điều này có thể khiến máy chủ khó xác định và bảo vệ.

- SSH Server type and version: Máy chủ mục tiêu không cung cấp thông tin về loại và phiên bản máy chủ SSH. Điều này có thể khiến máy chủ khó xác định và bảo vệ.

Các lỗ hổng này có thể được khai thác bởi tin tặc để chiếm quyền kiểm soát máy chủ mục tiêu hoặc đánh cắp dữ liệu. Người quản trị hệ thống nên khắc phục các lỗ hổng này càng sớm càng tốt để bảo vệ máy chủ.

Dưới đây là một số bước cụ thể mà người quản trị hệ thống có thể thực hiện để khắc phục các lỗ hổng này:

- CPE Inventory: Thêm thông tin về nhà cung cấp phần mềm và phiên bản được cài đặt vào máy chủ mục tiêu.

- SSL/TLS: Report Perfect Forward Secrecy (PFS) Cipher Suites: Cài đặt các giao thức mã hóa PFS trên máy chủ mục tiêu.

- Unknown OS and Service Banner Reporting: Cung cấp thông tin về hệ điều hành và dịch vụ đang chạy trên máy chủ mục tiêu.

- Traceroute: Đảm bảo rằng máy chủ mục tiêu phản hồi với các yêu cầu traceroute.

- SSH Protocol Versions Supported: Cài đặt các phiên bản SSH mới nhất trên máy chủ mục tiêu.

- SSL/TLS: Report Medium Cipher Suites: Cài đặt các giao thức mã hóa mạnh hơn trên máy chủ mục tiêu.

- SSL/TLS: Report Supported Cipher Suites: Cài đặt tất cả các giao thức mã hóa được khuyến nghị trên máy chủ mục tiêu.

- SSL/TLS: Report Non Weak Cipher Suites: Cài đặt tất cả các giao thức mã hóa không yếu trên máy chủ mục tiêu.

- OS Detection Consolidation and Reporting: Đảm bảo rằng máy chủ mục tiêu được phát hiện chính xác.

- SSH Server type and version: Cung cấp thông tin về loại và phiên bản máy chủ SSH trên máy chủ mục tiêu.

Người quản trị hệ thống cũng nên thực hiện các biện pháp bảo mật bổ sung để bảo vệ máy chủ khỏi các cuộc tấn công.

- Các biện pháp này bao gồm:

- Cập nhật phần mềm thường xuyên.

- Áp dụng các biện pháp kiểm soát truy cập.

- Sử dụng tường lửa và phần mềm chống vi-rút.

- Tạo các bản sao lưu dữ liệu.

Nhìn chung, OpenVAS là một công cụ quét lỗ hổng mạng mạnh mẽ và linh hoạt, cung cấp nhiều tính năng và lợi ích tương tự như các giải pháp thương mại. Tuy nhiên, OpenVAS có giá thành thấp hơn và cho phép người dùng tùy chỉnh nhiều hơn.