NAT là một thuật ngữ khá quen thuộc với những ai đang làm trong lĩnh vực CNTT và Viễn Thông. Tuy nhiên, không phải ai cũng hiểu hết ý nghĩa và nhiệm vụ của NAT. Và đương nhiên với những ai không làm trong ngành hay lần đầu tiên tiếp xúc thì khái niệm này khá xa vời.

NAT viết tắt của Network Address Translation là một dạng kỹ thuật mạng cho phép một hoặc nhiều địa chỉ IP nội miền chuyển đổi sang một hoặc nhiều địa chỉ ngoại miền. Hiểu đơn giản NAT giúp kết nối địa chỉ mạng cục bộ Private truy cập đến mạng công cộng Internet. NAT đóng vai trò như một Router, có nhiệm vụ truyền gói tin từ lớp mạng này sang lớp mạng khác trong cùng một hệ thống. NAT sẽ thực hiện thay đổi địa chỉ IP trong gói tin và sau đó chuyển sang Router và các thiết bị mạng khác. Trong giai đoạn gói tin được truyền từ mạng công cộng Internet. quay trở lại NAT, NAT sẽ thực hiện nhiệm vụ thay đổi địa chỉ đích đến thành địa chỉ IP bên trong hệ thống mạng cục bộ và chuyển đi.

Ngoài ra, NAT còn đóng vai trò như một tường lửa (Firewall) giúp bảo mật thông tin IP người dùng.

Phân loại NAT

Hiện nay, có 3 loại NAT phổ biến nhất đó là Static NAT, Dynamic NAT, NAT Overload.

– Static NAT hay còn gọi là NAT tĩnh là phương thức NAT một đôi một. Kỹ thuật này dùng để thay đổi và biến đổi một IP này thành một IP khác. Bằng cách sử dụng phương pháp cố định cụ thể từ IP cục bộ sang IP công cộng. Static NAT sẽ rất hữu ích trong trường hợp các thiết bị có địa chỉ cố định để truy cập internet từ bên ngoài.

– Dynamic NAT hay còn gọi là NAT động là phương thức ánh xạ một địa chỉ IP này sang một địa chỉ IP khác (one-to-one) bằng phương thức tự động. Thông thường sẽ ánh xạ từ một địa chỉ IP cục bộ sang một địa chỉ IP được đăng ký hợp lệ.

– NAT Overload có tên gọi khác là PAT (Port Address Translation), đây là một dạng Dynamic NAT. Nó thực hiện ánh xạ nhiều địa chỉ IP thành một địa chỉ (many-to-one) và sử dụng các địa chỉ số cổng khác nhau để phân biệt từng chuyển đổi.

Tóm lại, Static NAT được sử dụng để ánh xạ địa chỉ theo kiểu “one-to-one” và được chỉ định bởi người quản trị. Dynamic NAT là kiểu chuyển dịch địa chỉ dạng “one-to-one” một cách tự động. NAT Overload là kiểu chuyển dịch địa chỉ dạng “many-to-one” một cách tự động, sử dụng các chỉ số cổng (port) để phân biệt cho từng chuyển dịch.

Ở bài này mình hướng dẫn các bạn sử dụng phương pháp NAT Overload, dùng trong trường hợp khi các site nối với nhau bị trùng subnet, với phương pháp này bạn sẽ loại trừ được trình trạng đụng subnet hay ip address.

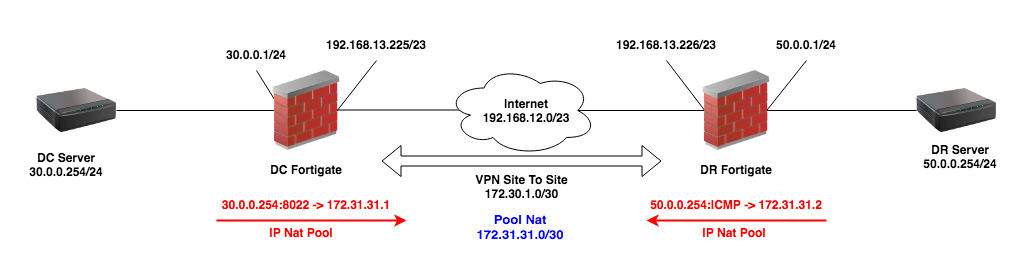

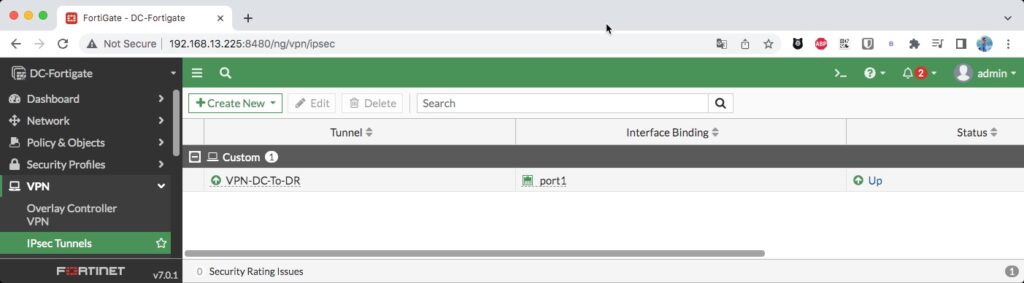

Sở đồ:

Ở trong sơ đồ này sẽ giải quyết được vấn đề đụng ip address nếu 2 site quy hoạch ip giống nhau vì chúng ta đã sử dụng kỹ thuật NAT từ ip local sang 1 ip khác để kết nối sang site còn lại. Ví dụ ở sơ đồ trên nếu DC Server và DR Server mình đặt trùng ip thì vẫn không bị đụng ip giữa 2 site và không có lỗi gì xảy ra.

1. DC Fortigate.

Cài đặt Hostname và mật khẩu cho thiết bị.

config sys global

set hostname DC-Fortigate

end

config system admin

edit admin

set password Hoanghd164

endCài đặt thông tin ip address vào các interface.

config system interface

edit port1

set mode static

set ip 192.168.13.225 255.255.254.0

set allowaccess https http ssh ping snmp

next

edit "port2"

set ip 30.0.0.1 255.255.255.0

set allowaccess ping

set type physical

next

endTrỏ default route ra internet

config router static

edit 1

set dst 0.0.0.0 0.0.0.0

set gateway 192.168.12.5

set device port1

endCài đặt DNS cho thiết bị.

config system dns

set primary 8.8.8.8

set secondary 1.1.1.1

endThay đổi port web management mặc định.

config system global

set admin-port 8480

set admin-sport 8443

endNếu dòng Fortigate của bạn có port fortilink thì bạn có thể xoá nó nếu không dùng đến và nếu thiết bị của bạn không có port fortilink thì bạn có thể bỏ qua bước này.

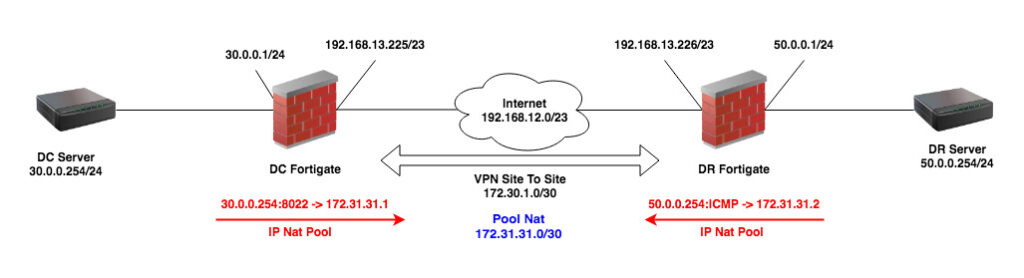

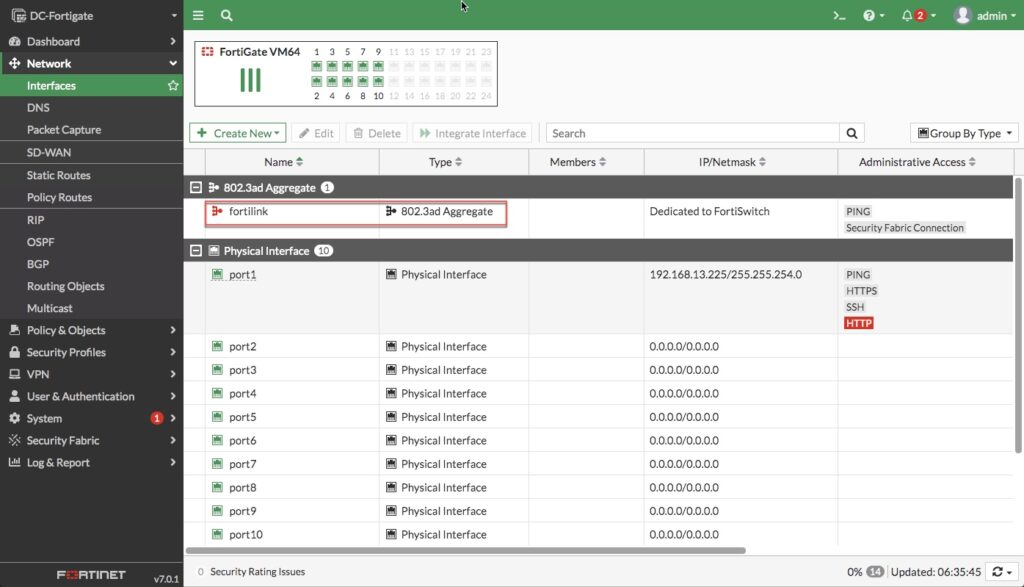

Hình ảnh cho thấy thiết bị của bạn có cổng fortilink

Mình có cổng fortilink nên mình sẽ thao tác các lệnh bên dưới.

config system ntp

set ntpsync disable

set server-mode disable

end

config system dhcp server

delete 1

end

config system interface

delete fortilink

endTạo kết nối VPN giữa 2 site.

config vpn ipsec phase1-interface

edit "VPN-DC-To-DR"

set interface "port1"

set peertype any

set net-device disable

set proposal des-sha256

set dhgrp 20

set remote-gw 192.168.13.226

set psksecret Hoanghd164

next

end

config vpn ipsec phase2-interface

edit "VPN-DC-To-DR"

set phase1name "VPN-DC-To-DR"

set proposal des-sha256

set pfs disable

set keepalive enable

set keylifeseconds 28800

next

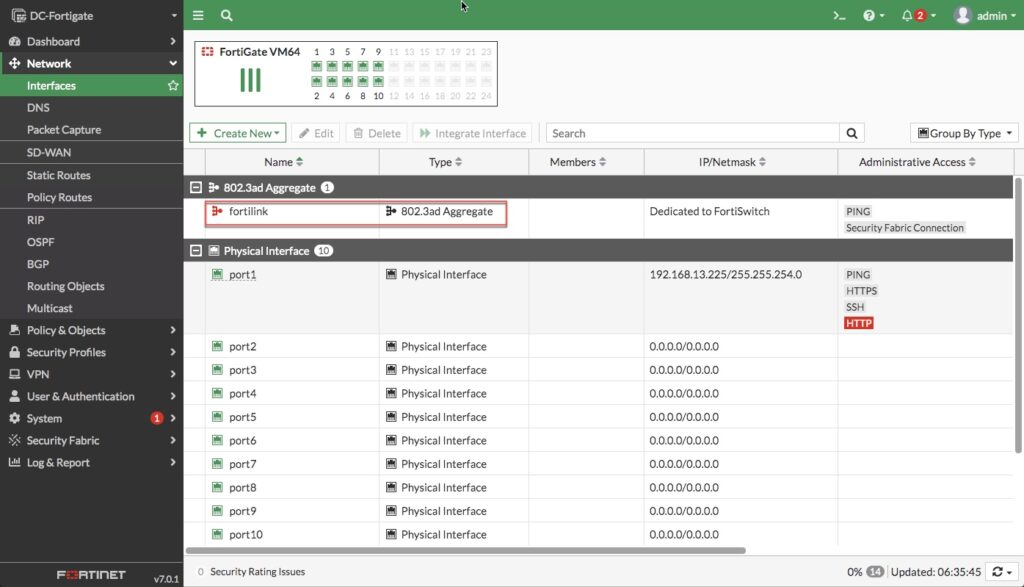

endVerify lại cấu hình VPN.

$ get vpn ipsec tunnel details

gateway

name: 'VPN-DC-To-DR'

type: route-based

local-gateway: 192.168.13.225:0 (static)

remote-gateway: 192.168.13.226:0 (static)

dpd-link: off

mode: ike-v1

interface: 'port1' (3)

rx packets: 0 bytes: 0 errors: 0

tx packets: 0 bytes: 0 errors: 1

dpd: on-demand/unnegotiated

selectors

name: 'VPN-DC-To-DR'

auto-negotiate: disable

mode: tunnel

src: 0:0.0.0.0/0.0.0.0:0

dst: 0:0.0.0.0/0.0.0.0:0

Mình tạo một số Address để test.

config firewall address

edit "Subnet-10.0.101.0"

set associated-interface "port2"

set subnet 10.0.101.0 255.255.255.0

next

edit "Subnet-10.0.102.0"

set associated-interface "port2"

set subnet 10.0.102.0 255.255.255.0

next

edit "Subnet-30.0.0.0"

set associated-interface "port2"

set subnet 30.0.0.0 255.255.255.0

next

edit "Subnet-20.0.101.0"

set associated-interface "VPN-DC-To-DR"

set subnet 20.0.101.0 255.255.255.0

next

edit "Subnet-20.0.102.0"

set associated-interface "VPN-DC-To-DR"

set subnet 20.0.102.0 255.255.255.0

next

edit "Subnet-50.0.0.0"

set associated-interface "VPN-DC-To-DR"

set subnet 50.0.0.0 255.255.255.0

next

edit "DC-Pool-172.31.31.1"

set associated-interface "port2"

set subnet 172.31.31.1 255.255.255.255

next

edit "DR-Pool-172.31.31.2"

set associated-interface "VPN-DC-To-DR"

set subnet 172.31.31.2 255.255.255.255

next

endTrên web console, vùng mình khoanh tròn chính là các addresses mình đã tạo bằng cli.

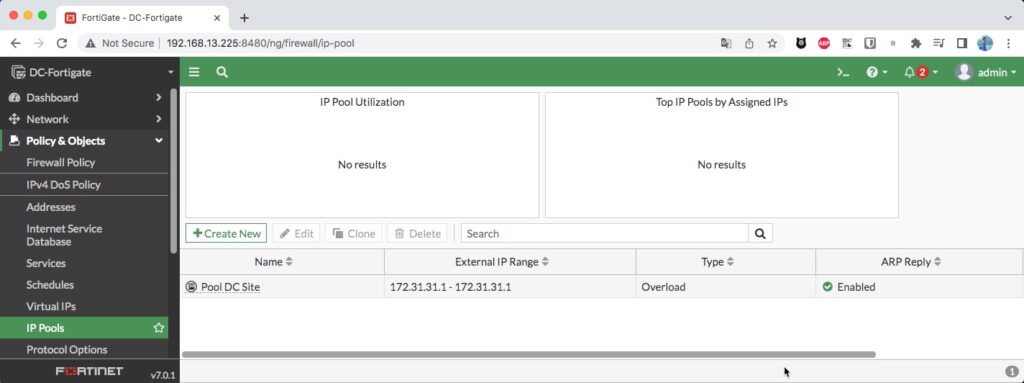

Tạo 1 dải IP Pool, ở đây mình sử dụng 1 ip duy nhất, bạn có thể sử dụng theo range nếu có nhu cầu.

config firewall ippool

edit "Pool DC Site"

set startip 172.31.31.1

set endip 172.31.31.1

next

endKết quả khi show trên web console.

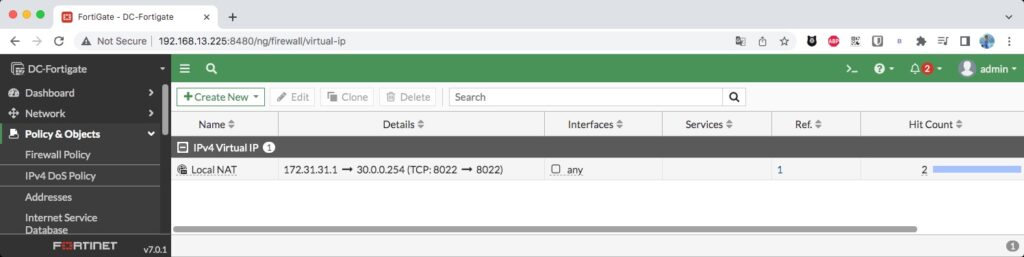

Giờ mình sẽ forwarding port SSH 8022 từ server có ip 30.0.0.254 sang ip pool 172.31.31.1 mà mình đã tạo ở bước trên.

config firewall vip

edit "Local NAT"

set extip 172.31.31.1

set mappedip "30.0.0.254"

set extintf "any"

set portforward enable

set extport 8022

set mappedport 8022

next

endKết quả khi verify trên web console.

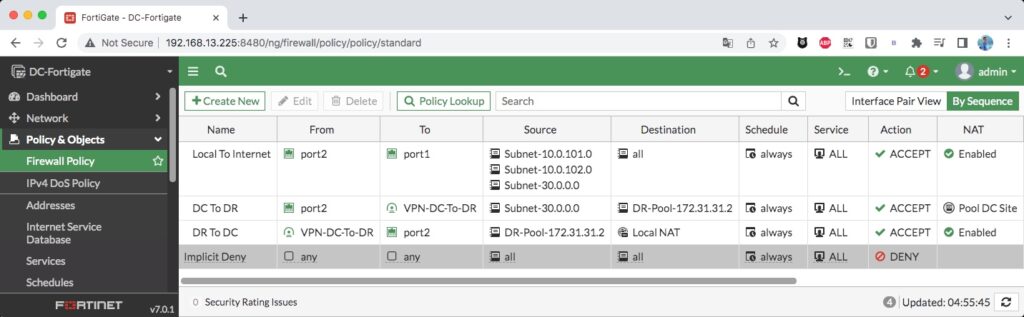

Sau khi tạo kết nối xong, hãy tạo firewall policy cho kết nối này.

config firewall policy

edit 1

set name "Local To Internet"

set srcintf "port2"

set dstintf "port1"

set action accept

set srcaddr "Subnet-10.0.101.0" "Subnet-10.0.102.0" "Subnet-10.0.101.0" "Subnet-30.0.0.0"

set dstaddr "all"

set schedule "always"

set service "ALL"

set logtraffic disable

set nat enable

next

edit 2

set name "DC To DR"

set srcintf "port2"

set dstintf "VPN-DC-To-DR"

set action accept

set srcaddr "Subnet-30.0.0.0"

set dstaddr "DR-Pool-172.31.31.2"

set schedule "always"

set service "ALL"

set logtraffic disable

set nat enable

set ippool enable

set poolname "Pool DC Site"

next

edit 3

set name "DR To DC"

set srcintf "VPN-DC-To-DR"

set dstintf "port2"

set action accept

set srcaddr "DR-Pool-172.31.31.2"

set dstaddr "Local NAT"

set schedule "always"

set service "ALL"

set logtraffic disable

set nat enable

next

endVerify lại các firewall policy đã tạo bằng lệnh dưới.

show firewall policyHoặc trên web console

Hãy tạo các vlan test của DC Site.

config system interface

edit "VlanID 101"

set vdom "root"

set ip 10.0.101.254 255.255.255.0

set allowaccess ping ssh

set device-identification enable

set role lan

set interface "port2"

set vlanid 101

next

edit "VlanID 102"

set vdom "root"

set ip 10.0.102.254 255.255.255.0

set allowaccess ping ssh

set device-identification enable

set role lan

set interface "port2"

set vlanid 102

next

endTạo IP của Tunnel.

config system interface

edit "VPN-DC-To-DR"

set ip 172.30.1.1 255.255.255.255

set allowaccess ping ssh

set type tunnel

set remote-ip 172.30.1.2 255.255.255.252

set interface "port1"

next

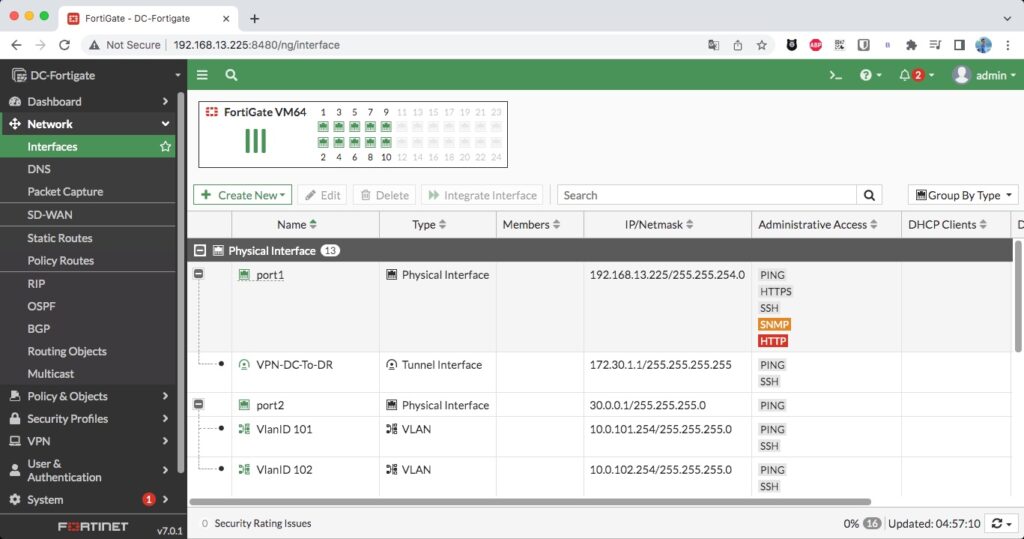

endVerify lại các interface và các subnet đã tạo.

$ diagnose ip address list

IP=192.168.13.225->192.168.13.225/255.255.254.0 index=3 devname=port1

IP=30.0.0.1->30.0.0.1/255.255.255.0 index=6 devname=port2

IP=172.30.1.1->172.30.1.1/255.255.255.255 index=21 devname=VPN-DC-To-DR

IP=10.0.101.254->10.0.101.254/255.255.255.0 index=22 devname=VlanID 101

IP=10.0.102.254->10.0.102.254/255.255.255.0 index=23 devname=VlanID 102Hoặc trên web console.

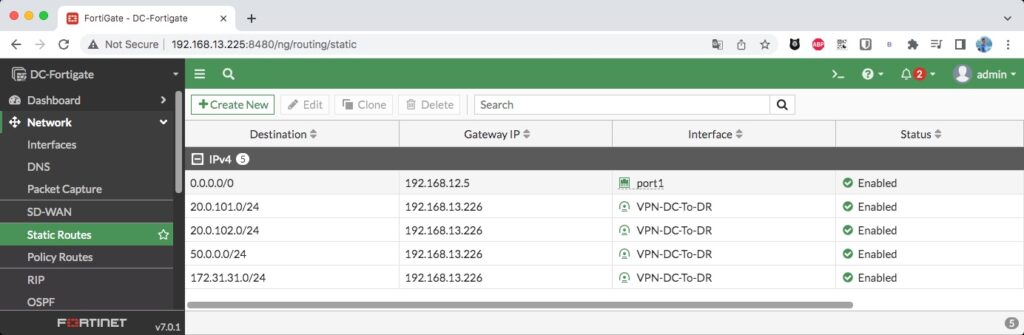

Static route để học các subnet của DR Site.

config router static

edit 2

set dst 20.0.101.0 255.255.255.0

set device "VPN-DC-To-DR"

next

edit 3

set dst 20.0.102.0 255.255.255.0

set device "VPN-DC-To-DR"

next

edit 4

set dst 50.0.0.0 255.255.255.0

set device "VPN-DC-To-DR"

next

edit 5

set dst 172.31.31.0 255.255.255.0

set device "VPN-DC-To-DR"

next

endVerify lại các route đã tạo, có nhiều bạn sẽ thắc mắc sao mình trỏ rất nhiều route mà kết quả ở dưới lại chỉ thấy mỗi default route. Lý do là các route còn lại nó không hiện lên do port đấu nối tới next-hop đang bị down, sau khi cấu hình xong DR-Fortigate thì các route sẽ hiện lên hết nhé.

$ get router info routing-table static

Routing table for VRF=0

S* 0.0.0.0/0 [10/0] via 192.168.12.5, port1Hoặc trên web console.

Lưu ý: Hình ảnh mình cấu hình xong mới chụp lại nên Tunnel sẽ ở trạng thái up (màu xanh), trường hợp nếu bạn chưa cấu hình xong 2 thiết bị thì trạng thái của Tunnel sẽ down (màu đỏ) nhé, sau khi bạn cấu hình xong 2 thiết bị (cụ thể là DR Fortigate) thì Tunnel của bạn sẽ chuyển trạng thái up (màu xanh).

2. DR Fortigate.

Cài đặt Hostname.

config sys global

set hostname DR-Fortigate

end

config system admin

edit admin

set password Hoanghd164

endCài đặt thông tin ip address vào các interface.

config system interface

edit port1

set mode static

set ip 192.168.13.226 255.255.254.0

set allowaccess https http ssh ping snmp

next

edit "port2"

set ip 50.0.0.1 255.255.255.0

set allowaccess ping

set type physical

next

endCài đặt IP đấu nối giữa 2 site.

config router static

edit 1

set dst 0.0.0.0 0.0.0.0

set gateway 192.168.12.5

set device port1

endCài đặt DNS cho thiết bị.

config system dns

set primary 8.8.8.8

set secondary 1.1.1.1

endThay đổi port web management mặc định.

config system global

set admin-port 8480

set admin-sport 8443

endNếu dòng Fortigate của bạn có port fortilink thì bạn có thể xoá nó nếu không dùng đến và nếu thiết bị của bạn không có port fortilink thì bạn có thể bỏ qua bước này.

Hình ảnh cho thấy thiết bị của bạn có cổng fortilink

Mình có cổng fortilink nên mình sẽ thao tác các lệnh bên dưới.

config system ntp

set ntpsync disable

set server-mode disable

end

config system dhcp server

delete 1

end

config system interface

delete fortilink

endTạo kết nối VPN giữa 2 site.

config vpn ipsec phase1-interface

edit "VPN-DR-To-DC"

set interface "port1"

set peertype any

set net-device disable

set proposal des-sha256

set dhgrp 20

set remote-gw 192.168.13.225

set psksecret Hoanghd164

next

end

config vpn ipsec phase2-interface

edit "VPN-DC-To-DR"

set phase1name "VPN-DR-To-DC"

set proposal des-sha256

set pfs disable

set keepalive enable

set keylifeseconds 28800

next

endVerify lại cấu hình VPN.

$ get vpn ipsec tunnel details

gateway

name: 'VPN-DR-To-DC'

type: route-based

local-gateway: 192.168.13.226:0 (static)

remote-gateway: 192.168.13.225:0 (static)

dpd-link: off

mode: ike-v1

interface: 'port1' (3)

rx packets: 0 bytes: 0 errors: 0

tx packets: 0 bytes: 0 errors: 1

dpd: on-demand/unnegotiated

selectors

name: 'VPN-DC-To-DR'

auto-negotiate: disable

mode: tunnel

src: 0:0.0.0.0/0.0.0.0:0

dst: 0:0.0.0.0/0.0.0.0:0Trên web console.

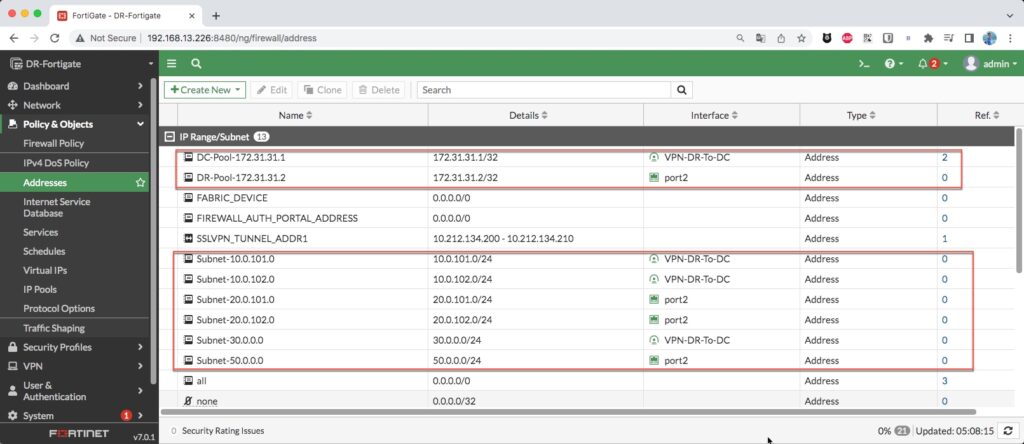

Mình tạo một số Address để test.

config firewall address

edit "Subnet-10.0.101.0"

set associated-interface "VPN-DR-To-DC"

set subnet 10.0.101.0 255.255.255.0

next

edit "Subnet-10.0.102.0"

set associated-interface "VPN-DR-To-DC"

set subnet 10.0.102.0 255.255.255.0

next

edit "Subnet-30.0.0.0"

set associated-interface "VPN-DR-To-DC"

set subnet 30.0.0.0 255.255.255.0

next

edit "Subnet-20.0.101.0"

set associated-interface "port2"

set subnet 20.0.101.0 255.255.255.0

next

edit "Subnet-20.0.102.0"

set associated-interface "port2"

set subnet 20.0.102.0 255.255.255.0

next

edit "Subnet-50.0.0.0"

set associated-interface "port2"

set subnet 50.0.0.0 255.255.255.0

next

edit "DC-Pool-172.31.31.1"

set associated-interface "VPN-DR-To-DC"

set subnet 172.31.31.1 255.255.255.255

next

edit "DR-Pool-172.31.31.2"

set associated-interface "port2"

set subnet 172.31.31.2 255.255.255.255

next

endTrên web console.

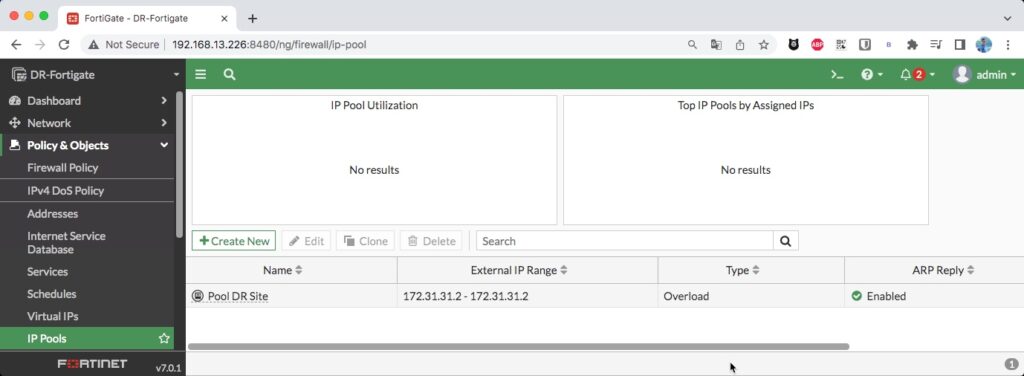

Tạo 1 dải IP Pool, ở đây mình sử dụng 1 ip duy nhất, bạn có thể sử dụng theo range nếu có nhu cầu.

config firewall ippool

edit "Pool DR Site"

set startip 172.31.31.2

set endip 172.31.31.2

next

endTrên web console.

Giờ mình sẽ forwarding port SSH 8022 từ server có ip 50.0.0.254 sang ip pool 172.31.31.2 mà mình đã tạo ở bước trên.

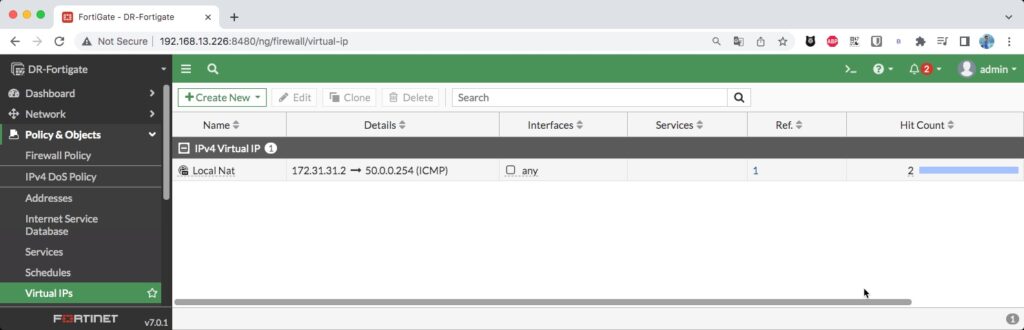

config firewall vip

edit "Local Nat"

set extip 172.31.31.2

set mappedip "50.0.0.254"

set extintf "any"

set portforward enable

set protocol icmp

next

endTrên web console.

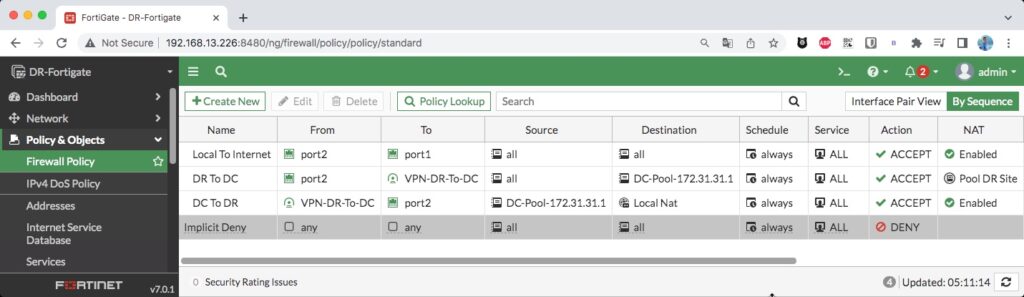

Sau khi tạo kết nối xong, hãy tạo firewall policy cho kết nối này.

config firewall policy

edit 1

set name "Local To Internet"

set srcintf "port2"

set dstintf "port1"

set action accept

set srcaddr "all"

set dstaddr "all"

set schedule "always"

set service "ALL"

set logtraffic disable

set nat enable

next

edit 2

set name "DR To DC"

set srcintf "port2"

set dstintf "VPN-DR-To-DC"

set action accept

set srcaddr "all"

set dstaddr "DC-Pool-172.31.31.1"

set schedule "always"

set service "ALL"

set logtraffic disable

set nat enable

set ippool enable

set poolname "Pool DR Site"

next

edit 3

set name "DC To DR"

set srcintf "VPN-DR-To-DC"

set dstintf "port2"

set action accept

set srcaddr "DC-Pool-172.31.31.1"

set dstaddr "Local Nat"

set schedule "always"

set service "ALL"

set logtraffic disable

set nat enable

next

endVerify lại các firewall policy đã tạo.

show firewall policyTrên web console.

Hãy tạo các vlan test của DC Site.

config system interface

edit "VlanID 101"

set vdom root

set ip 20.0.101.254 255.255.255.0

set allowaccess ping ssh

set device-identification enable

set role lan

set interface "port2"

set vlanid 101

next

edit "VlanID 102"

set vdom root

set ip 20.0.102.254 255.255.255.0

set allowaccess ping ssh

set device-identification enable

set role lan

set interface "port2"

set vlanid 102

next

endTạo IP của Tunnel.

config system interface

edit "VPN-DR-To-DC"

set ip 172.30.1.2 255.255.255.255

set allowaccess ping ssh

set type tunnel

set remote-ip 172.30.1.1 255.255.255.252

set interface "port1"

next

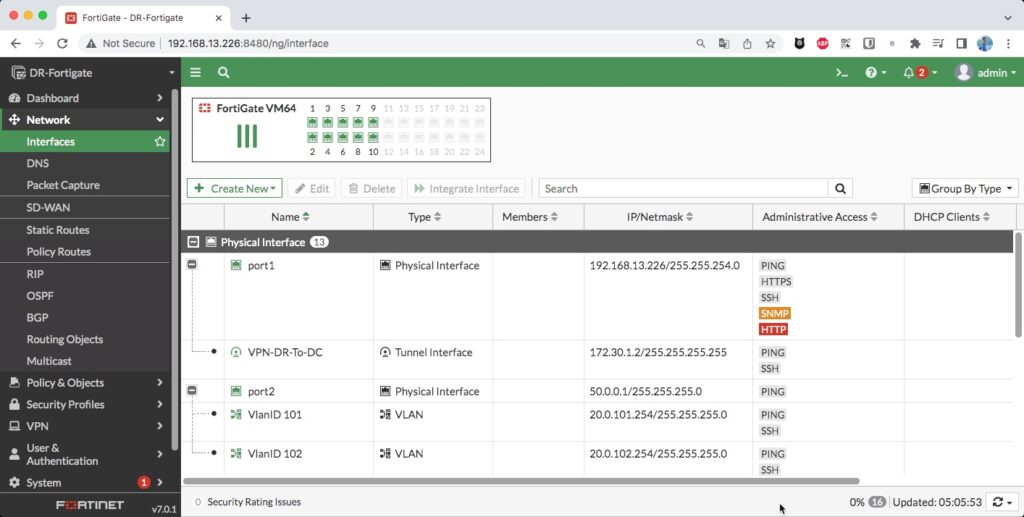

endVerify lại các interface và các subnet đã tạo.

$ diagnose ip address list

IP=192.168.13.226->192.168.13.226/255.255.254.0 index=3 devname=port1

IP=50.0.0.1->50.0.0.1/255.255.255.0 index=6 devname=port2

IP=172.30.1.2->172.30.1.2/255.255.255.255 index=21 devname=VPN-DR-To-DC

IP=20.0.101.254->20.0.101.254/255.255.255.0 index=22 devname=VlanID 101

IP=20.0.102.254->20.0.102.254/255.255.255.0 index=23 devname=VlanID 102Trên web console.

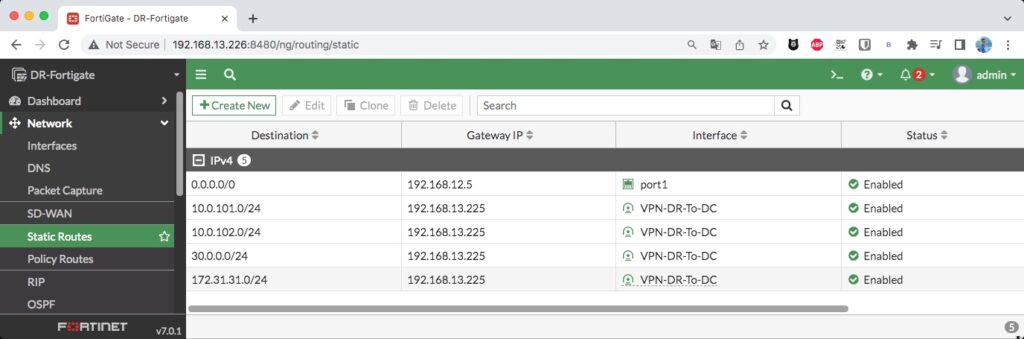

Static route để học các subnet của DC Site.

config router static

edit 2

set dst 10.0.101.0 255.255.255.0

set device "VPN-DR-To-DC"

next

edit 3

set dst 10.0.102.0 255.255.255.0

set device "VPN-DR-To-DC"

next

edit 4

set dst 30.0.0.0 255.255.255.0

set device "VPN-DR-To-DC"

next

edit 5

set dst 172.31.31.0 255.255.255.0

set device "VPN-DR-To-DC"

next

endVerify lại các route đã tạo, khác với kết quả khi mình show trên DC Site, bây giờ các interface next-hop (cụ thể trong trường hợp của mình là interface của tunnel) đã sang trạng thái up nên các route sẽ xuất hiện đầy đủ.

$ get router info routing-table static

Routing table for VRF=0

S* 0.0.0.0/0 [10/0] via 192.168.12.5, port1

S 10.0.101.0/24 [10/0] via VPN-DR-To-DC tunnel 192.168.13.225

S 10.0.102.0/24 [10/0] via VPN-DR-To-DC tunnel 192.168.13.225

S 30.0.0.0/24 [10/0] via VPN-DR-To-DC tunnel 192.168.13.225

S 172.30.1.0/30 [5/0] via VPN-DR-To-DC tunnel 192.168.13.225

S 172.31.31.0/24 [10/0] via VPN-DR-To-DC tunnel 192.168.13.225Trên web console.

3. Kiểm tra.

3.1. Trên DC Server.

Đầu tiên hãy xem thông tin ip của DC Server.

$ ifconfig ens33

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 30.0.0.254 netmask 255.255.255.0 broadcast 30.0.0.255

inet6 fe80::20c:29ff:fe17:4ee4 prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:17:4e:e4 txqueuelen 1000 (Ethernet)

RX packets 12646 bytes 10053019 (10.0 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 11514 bytes 993109 (993.1 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0Theo kết quả ở trên thì Server của DC mình đặt ip là 30.0.0.254 của port số 2 trên Fortigate DC và check icmp tới ip 50.0.0.254 của DR Server. Kết quả cho thấy không có kết nối đến DR Server, lý do là mình đã sử dụng phương thức NAT 50.0.0.254 sang 172.31.31.2 cho giao thức ICMP nên nếu bạn muốn kết nối ICMP đến 50.0.0.254 thì bạn phải ping tới 172.31.31.2 mới đúng.

$ ping 50.0.0.254

PING 50.0.0.254 (50.0.0.254) 56(84) bytes of data.

--- 50.0.0.254 ping statistics ---

6 packets transmitted, 0 received, 100% packet loss, time 5114msVà đây là kết quả khi mình ping tới 172.31.31.2.

$ ping 172.31.31.2

PING 172.31.31.2 (172.31.31.2) 56(84) bytes of data.

64 bytes from 172.31.31.2: icmp_seq=1 ttl=62 time=3.46 ms

64 bytes from 172.31.31.2: icmp_seq=2 ttl=62 time=1.21 ms

64 bytes from 172.31.31.2: icmp_seq=3 ttl=62 time=1.09 ms

64 bytes from 172.31.31.2: icmp_seq=4 ttl=62 time=1.06 ms

--- 172.31.31.2 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3005ms

rtt min/avg/max/mdev = 1.068/1.710/3.461/1.012 ms3.2. Trên DR Server.

Tương tự trên Server của DR mình đặt ip là 50.0.0.254 của port số 2 trên Fortigate DR, với kết nối từ DR Server về DC Server bạn phải sử dụng port SSH (8022) mà mình đã forward từ 30.0.0.254:8022 ra ngoài bằng ip 172.31.31.1:8022.

$ ifconfig ens33

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 50.0.0.254 netmask 255.255.255.0 broadcast 50.0.0.255

inet6 fe80::20c:29ff:fe29:b332 prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:29:b3:32 txqueuelen 1000 (Ethernet)

RX packets 23500 bytes 2433986 (2.4 MB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 23522 bytes 1843705 (1.8 MB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0Dưới đây là kết quả khi mình check icmp về cả IP Pool và IP được gán trong DC Server đều thất bại.

$ ping 172.31.31.1

PING 172.31.31.1 (172.31.31.1) 56(84) bytes of data.

^C

--- 172.31.31.1 ping statistics ---

106 packets transmitted, 0 received, 100% packet loss, time 107526ms

$ ping 30.0.0.254

PING 30.0.0.254 (30.0.0.254) 56(84) bytes of data.

^C

--- 30.0.0.254 ping statistics ---

8 packets transmitted, 0 received, 100% packet loss, time 7173msBây giờ mình thử telnet lần lượt ip 30.0.0.254 và 172.31.31.1 port 8022 xem kết quả sao nhé. Rõ ràng kết quả sẽ thất bại khi telnet port 8022 vào 30.0.0.254

$ telnet 30.0.0.254 8022

Trying 30.0.0.254...

^CVà thành công khi telnet 8022 vào 172.31.31.1.

$ telnet 172.31.31.1 8022

Trying 172.31.31.1...

Connected to 172.31.31.1.

Escape character is '^]'.

SSH-2.0-OpenSSH_7.6p1 Ubuntu-4ubuntu0.7

^C

Connection closed by foreign host.Và đây là kết quả khi bạn ssh vào 172.31.31.1, đây chính là ip address đã được forward từ server 30.0.0.254 cho DR Site kết nối vào.

$ ssh -p 8022 172.31.31.1

The authenticity of host '[172.31.31.1]:8022 ([172.31.31.1]:8022)' can't be established.

ECDSA key fingerprint is SHA256:TwzyADtp2UVmG/A9lxbeCZJP55e6nhAsQ+tNPhiHoKs.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '[172.31.31.1]:8022' (ECDSA) to the list of known hosts.

root@172.31.31.1's password:

Welcome to Ubuntu 18.04.6 LTS (GNU/Linux 4.15.0-197-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Fri Nov 25 12:50:02 UTC 2022

System load: 0.0 Processes: 176

Usage of /: 9.3% of 48.91GB Users logged in: 1

Memory usage: 4% IP address for ens33: 30.0.0.254

Swap usage: 0%

0 updates can be applied immediately.

Failed to connect to https://changelogs.ubuntu.com/meta-release-lts. Check your Internet connection or proxy settings

Last login: Fri Nov 25 12:33:45 2022 from 30.0.0.1