AWS Certificate Manager (ACM)

AWS Certificate Manager (ACM) là dịch vụ của AWS cho phép người dùng dễ dàng cung cấp, quản lý và triển khai các chứng chỉ TLS (TLS Certificates) trên các tài nguyên trên nền tảng của AWS.

TLS Certificates là một phương tiện quan trọng để đảm bảo bảo mật trong giao tiếp trên internet, đặc biệt là thông qua HTTPS. ACM hỗ trợ cả chứng chỉ TLS công khai (public) và riêng tư (private).

ACM là miễn phí cho các chứng chỉ TLS công khai. Nó cũng cung cấp tính năng tự động gia hạn chứng chỉ.

ACM tích hợp với nhiều dịch vụ khác của AWS như Elastic Load Balancers (CLB, ALB, NLB), CloudFront Distributions, APIs trên API Gateway để tự động tải các chứng chỉ TLS. Tuy nhiên, ACM không thể sử dụng với các máy ảo trên EC2 và không thể rút ra chứng chỉ TLS từ ACM để sử dụng trên các dịch vụ khác.

ACM – Requesting Public Certificates

Phần này nói về quy trình yêu cầu chứng chỉ công khai (Public Certificates) từ AWS Certificate Manager (ACM). Quy trình này bao gồm các bước sau:

- Liệt kê các tên miền cần bao gồm trong chứng chỉ, bao gồm FQDN và Wildcard Domain.

- Lựa chọn phương thức xác thực: DNS Validation hoặc Email validation. DNS Validation được ưa chuộng để tự động hóa quy trình. Email validation sẽ gửi email đến địa chỉ liên hệ trong cơ sở dữ liệu WHOIS. DNS Validation sẽ tận dụng một bản ghi CNAME cho cấu hình DNS (ví dụ như Route 53).

- Quá trình xác thực có thể mất vài giờ để hoàn tất.

- Chứng chỉ công khai sẽ được đăng ký để tự động gia hạn. ACM sẽ tự động gia hạn các chứng chỉ do nó tạo ra 60 ngày trước khi hết hạn.

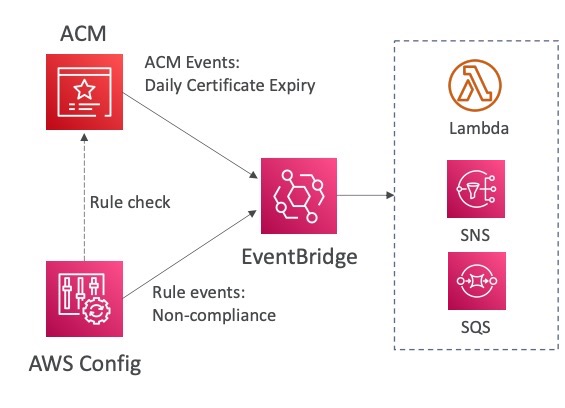

ACM – Importing Public Certificates

Phần này nói về quy trình nhập chứng chỉ công khai (Public Certificates) từ bên ngoài vào AWS Certificate Manager (ACM). Quy trình này bao gồm các thông tin sau:

• Có thể tạo chứng chỉ bên ngoài ACM và sau đó nhập nó vào ACM.

• Không có chức năng tự động gia hạn, phải nhập chứng chỉ mới trước khi hết hạn.

• ACM gửi sự kiện hết hạn hàng ngày, bắt đầu từ 45 ngày trước khi hết hạn.

• Số ngày có thể được cấu hình.

• Sự kiện xuất hiện trong EventBridge.

• AWS Config có một luật quản lý có tên acm-certificate-expiration-check để kiểm tra các chứng chỉ sắp hết hạn (số ngày có thể được cấu hình).

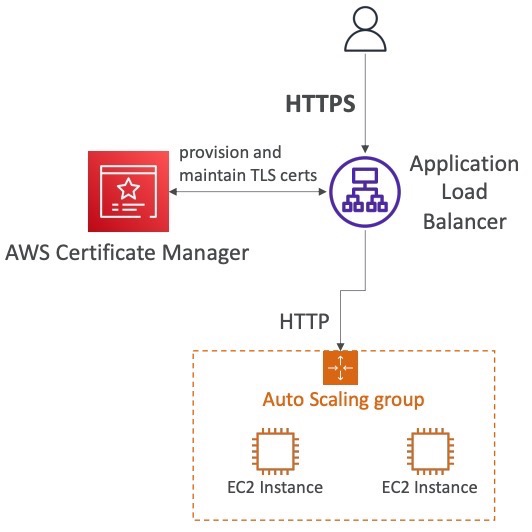

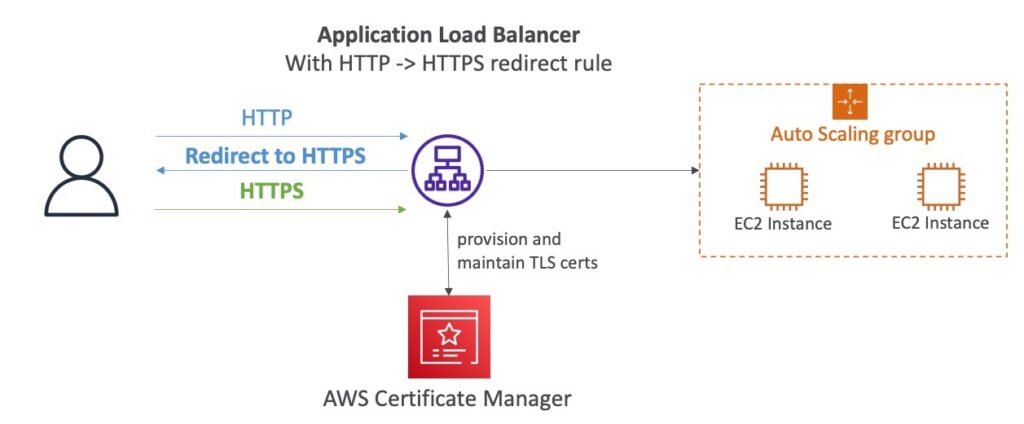

ACM – Integration with ALB

Phần này nói về việc tích hợp AWS Certificate Manager (ACM) với Application Load Balancer (ALB). Khi tích hợp, các chứng chỉ công khai mà ACM tạo hoặc quản lý có thể được sử dụng để bảo mật giao tiếp giữa các máy khách và Application Load Balancer. Các thông tin cụ thể về tích hợp này bao gồm:

• ACM có thể cung cấp các chứng chỉ SSL/TLS miễn phí cho các trang web và ứng dụng web.

• ALB cho phép sử dụng chứng chỉ được quản lý bởi ACM để bảo vệ các kết nối vào và ra khỏi ứng dụng.

• Tích hợp giữa ACM và ALB cho phép cập nhật chứng chỉ một cách tự động, khi chứng chỉ hết hạn ACM sẽ cấp chứng chỉ mới và tự động cập nhật trên ALB mà chứng chỉ đó được sử dụng.

API Gateway – Endpoint Types

Phần này nói về các loại điểm cuối (endpoint) của Amazon API Gateway. Cụ thể, API Gateway hỗ trợ ba loại điểm cuối khác nhau:

Edge-Optimized (mặc định): Dành cho khách hàng toàn cầu, yêu cầu sẽ được định tuyến qua các vị trí Edge của CloudFront. Điều này giúp cải thiện độ trễ cho khách hàng, API Gateway vẫn chỉ hoạt động trong một khu vực duy nhất.

Regional: Dành cho khách hàng trong cùng một khu vực. Bạn có thể kết hợp với CloudFront để kiểm soát chiến lược lưu trữ tạm thời và phân phối nội dung.

Private: Chỉ có thể truy cập từ VPC của bạn bằng cách sử dụng điểm cuối giao diện mạng ảo (ENI). Bạn cần sử dụng một chính sách tài nguyên để xác định quyền truy cập đến điểm cuối này.

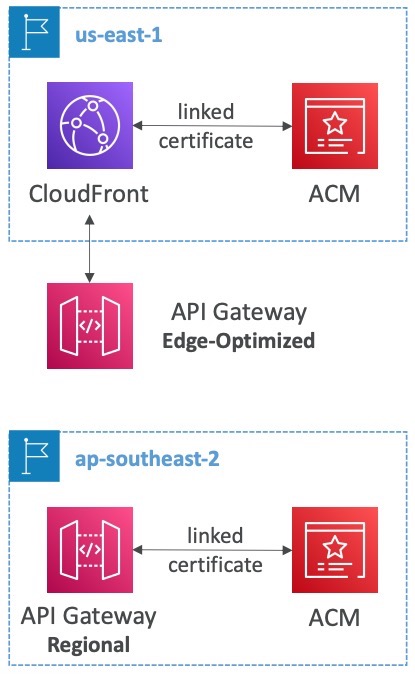

ACM – Integration with API Gateway

Phần này miêu tả cách tích hợp ACM (AWS Certificate Manager) với API Gateway trên AWS. Các bước bao gồm tạo tên miền tùy chỉnh trong API Gateway, chọn loại kết thúc (edge-optimized hoặc regional) và thiết lập chứng chỉ TLS.

Nếu sử dụng loại kết thúc edge-optimized, các yêu cầu sẽ được định tuyến thông qua các vị trí Edge của CloudFront để cải thiện độ trễ. Tuy nhiên, API Gateway vẫn chỉ hoạt động trên một khu vực. Chứng chỉ TLS phải nằm trong cùng khu vực như CloudFront (us-east-1) và thiết lập bản ghi CNAME hoặc A-Alias trong Route 53.

Nếu sử dụng loại kết thúc regional, các yêu cầu chỉ được định tuyến trong cùng một khu vực. Chứng chỉ TLS phải được nhập vào API Gateway trong cùng khu vực với API Stage và sau đó thiết lập bản ghi CNAME hoặc A-Alias trong Route 53.

AWS WAF – Web Application Firewall

Đây là thông tin về AWS WAF (Web Application Firewall), là một dịch vụ của AWS để bảo vệ ứng dụng web của bạn khỏi các lỗ hổng thông thường trên web ở tầng 7 của mô hình OSI (HTTP), chứ không phải ở tầng 4 (TCP/UDP). AWS WAF có thể triển khai trên các dịch vụ như Application Load Balancer, API Gateway, CloudFront, AppSync GraphQL API và Cognito User Pool để bảo vệ ứng dụng web của bạn.

AWS WAF – Web Application Firewall được sử dụng để bảo vệ các ứng dụng web khỏi các cuộc tấn công thông thường trên mạng (cấp độ 7). Cấp độ 7 ở đây là HTTP (so với cấp độ 4 là TCP/UDP). WAF có thể triển khai trên nhiều dịch vụ AWS như Application Load Balancer, API Gateway, CloudFront, AppSync GraphQL API, và Cognito User Pool.

AWS WAF cho phép bạn định nghĩa các quy tắc Web ACL (Web Access Control List) để bảo vệ ứng dụng web của bạn. Các quy tắc này có thể bao gồm các IP Set (cho phép tối đa 10.000 địa chỉ IP), HTTP headers, HTTP body, URI strings để phòng chống các cuộc tấn công thông dụng như SQL injection và Cross-Site Scripting (XSS), giới hạn kích thước, khớp địa lý (chặn các quốc gia), và quy tắc đếm tần suất (rate-based rules) để bảo vệ chống lại DDoS.

Web ACL có phạm vi vùng (regional) trừ khi sử dụng với CloudFront. Rule group là một bộ quy tắc có thể tái sử dụng để thêm vào Web ACL.

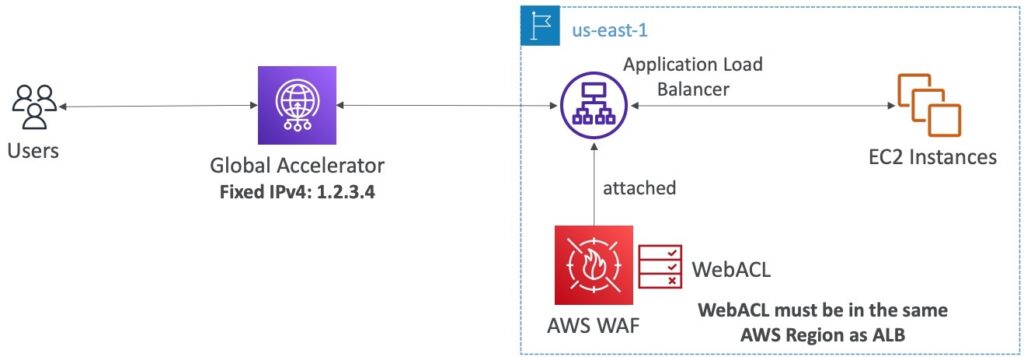

WAF – Fixed IP while using WAF with a Load Balancer

WAF (Web Application Firewall) là một dịch vụ được cung cấp bởi AWS để bảo vệ các ứng dụng web của bạn khỏi các cuộc tấn công thông thường (Layer 7). Để sử dụng WAF, bạn cần xác định các luật trong Web ACL (Web Access Control List), bao gồm các IP Set (đối với tối đa 10.000 địa chỉ IP), HTTP headers, HTTP body hoặc chuỗi URI để bảo vệ khỏi các cuộc tấn công phổ biến như SQL injection và Cross-Site Scripting (XSS), giới hạn kích thước, khớp địa lý (chặn quốc gia) và luật dựa trên tỷ lệ (cho bảo vệ DDoS).

Tuy nhiên, WAF không hỗ trợ Network Load Balancer (Layer 4). Vì vậy, để sử dụng WAF và đảm bảo IP cố định khi sử dụng Load Balancer, bạn có thể sử dụng dịch vụ Global Accelerator. Bằng cách đó, WAF sẽ được sử dụng trên Application Load Balancer và Global Accelerator sẽ cung cấp cho bạn một IP cố định.