What is Default VPC?

Mặc định VPC (Default VPC) là một Virtual Private Cloud (Mạng riêng ảo) được tạo sẵn trong tài khoản AWS của người dùng khi họ mới tạo tài khoản. VPC này có thể được sử dụng để tạo ra các tài nguyên mạng như các EC2 instance, RDS database, và các tài nguyên khác trong AWS.

Nếu người dùng tạo một EC2 instance mà không chỉ định subnet, EC2 instance đó sẽ được khởi tạo trong mặc định VPC. Mặc định VPC này có thể kết nối với Internet và các EC2 instance trong đó có địa chỉ IPv4 công khai. Ngoài ra, người dùng sẽ cũng nhận được các tên miền DNS (Domain Name System) IPv4 công khai và tên miền DNS IPv4 riêng.

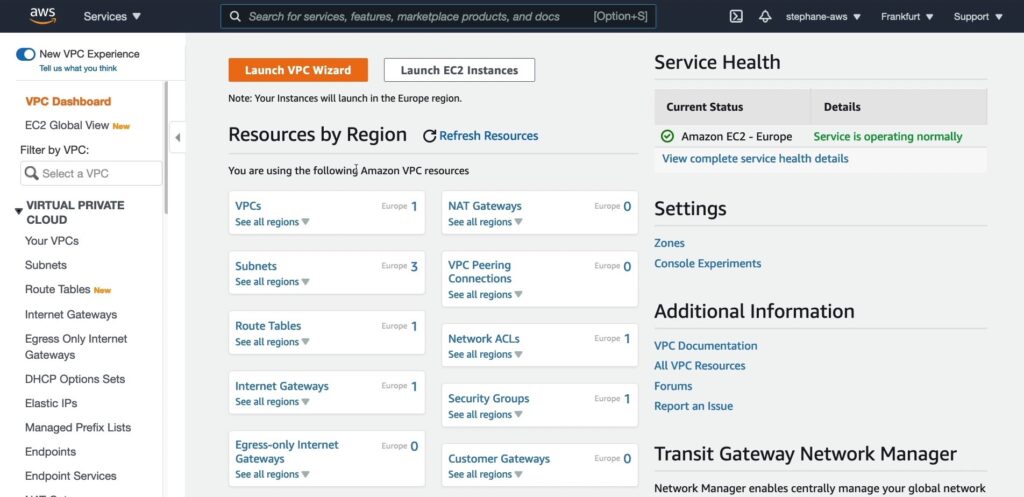

Giờ bạn hãy thử vào dịch vụ VPC.

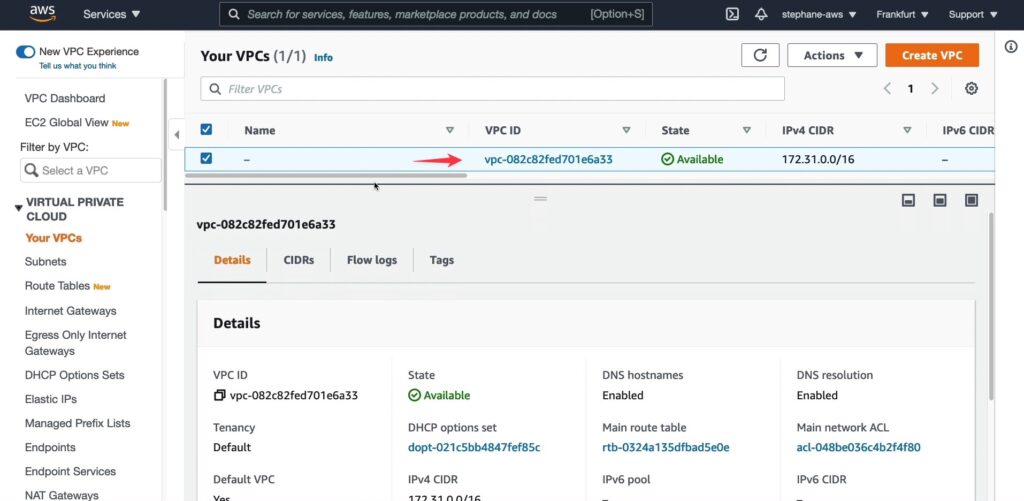

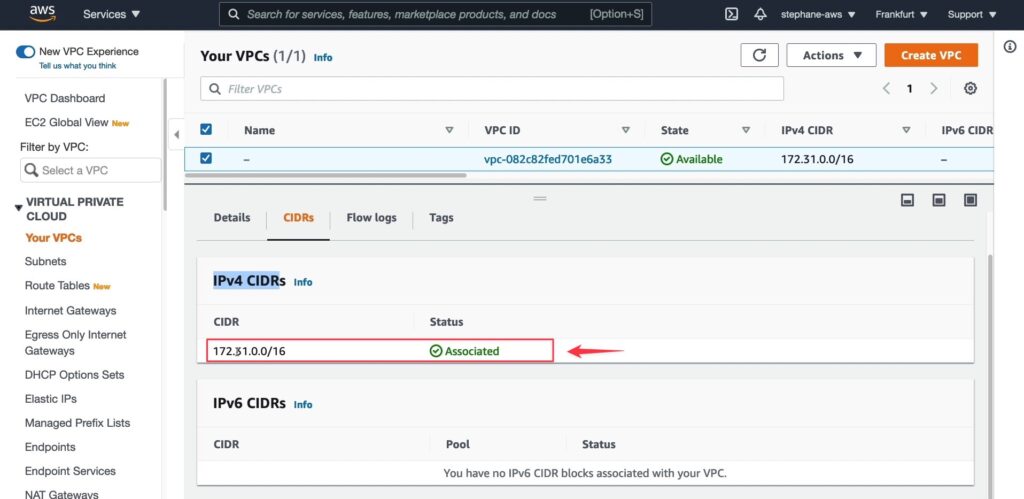

Tại phần Your VPCs bạn sẽ thấy 1 VPC không có tên, nó chính là Default VPC và bạn nhìn thấy tại IPv4 CIDR có subnet 172.31.0.0/16.

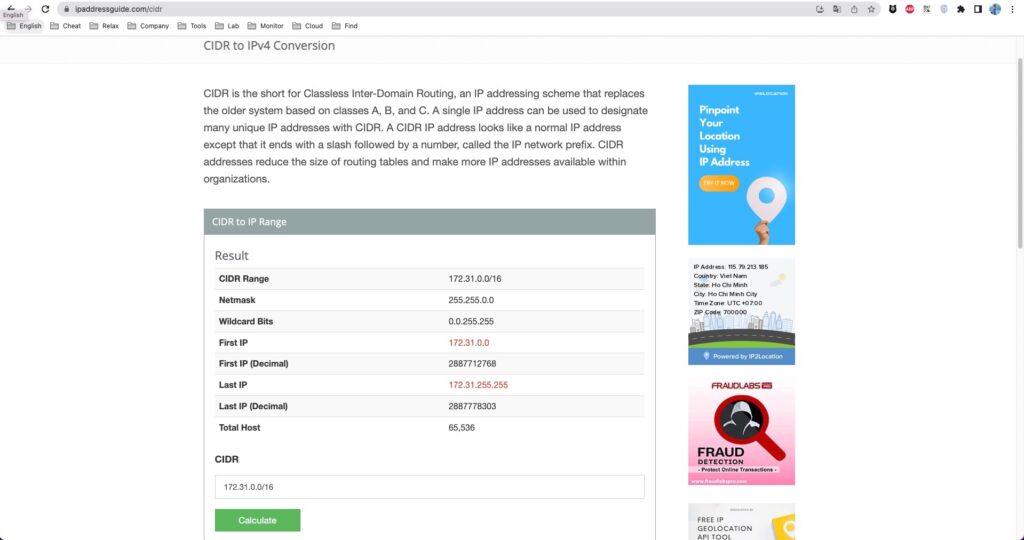

Và giờ bạn có thể vào công cụ https://www.ipaddressguide.com/cidr mà tôi đã giới thiệu ở bài trước chúng ta có thể thấy 1 số thông tin liên quan đến subnet này.

Đây là một CIDR Range có base IP là 172.31.0.0 và subnet mask là 255.255.0.0, tương đương với prefix length là 16. Khi chia subnet theo CIDR này, các địa chỉ IP sẽ nằm trong phạm vi từ 172.31.0.0 đến 172.31.255.255.

Netmask (hay subnet mask) 255.255.0.0 xác định phạm vi của địa chỉ IP nằm trong subnet. Wildcard bits 0.0.255.255 được tính bằng cách lấy đảo ngược của subnet mask, cho biết phạm vi các địa chỉ IP bên ngoài subnet.

Địa chỉ IP đầu tiên trong subnet là 172.31.0.0 và địa chỉ IP cuối cùng là 172.31.255.255. Tổng số host có thể có trong subnet này là 65.536.

CIDR 172.31.0.0/16 phù hợp với chuẩn IPv4 và được sử dụng để định vị các thiết bị và mạng trong hệ thống AWS của Amazon.

Và nếu chúng ta xem lại phần CIDRs bạn sẽ thấy hiện tại chỉ có 1 CIDR được tạo.

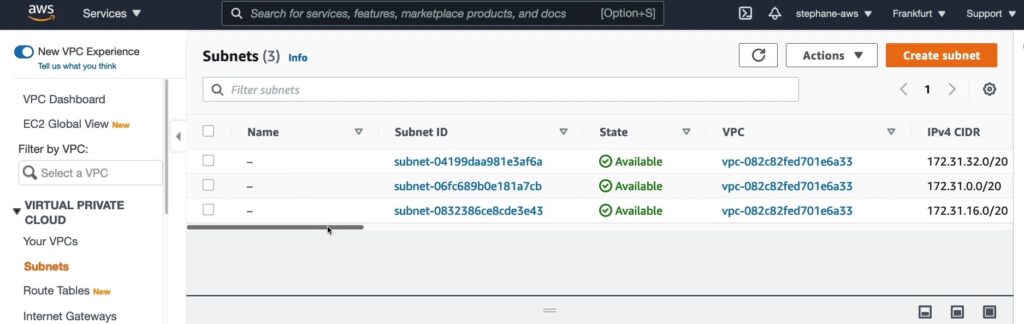

Và hiện tại chúng ta đã có 3 subnet của VPC mặc định, các thành phần chính trong Subnets của VPC trong AWS bao gồm:

- IPv4 CIDR block: Một phạm vi địa chỉ IPv4 đại diện cho các địa chỉ IP có thể được sử dụng bởi các instances trong subnet đó.

- Availability Zone: Là một phần của một vùng trong một khu vực AWS. VPC có thể chứa các subnet khác nhau trong nhiều khu vực khác nhau, vì vậy mỗi subnet được liên kết với một khu vực AWS cụ thể.

- Route table: Là bảng định tuyến được liên kết với subnet để chỉ định các tuyến mạng có thể được sử dụng để truy cập các tài nguyên khác trong VPC hoặc trong các VPC khác thông qua VPC peering.

- Network Access Control List (ACL): Là một tập hợp các quy tắc kiểm soát truy cập mạng được áp dụng trên một subnet để kiểm soát lưu lượng truy cập vào và ra khỏi subnet đó. ACL có thể được sử dụng để bổ sung hoặc thay thế các quy tắc bảo mật của tường lửa trong trường hợp cần thiết.

- Default security group: Một nhóm bảo mật được áp dụng tự động cho các instances trong subnet đó, cho phép hoặc từ chối các kết nối vào và ra khỏi các instance đó. Bạn cũng có thể tạo các nhóm bảo mật tùy chỉnh để kiểm soát quyền truy cập cụ thể của các instances.

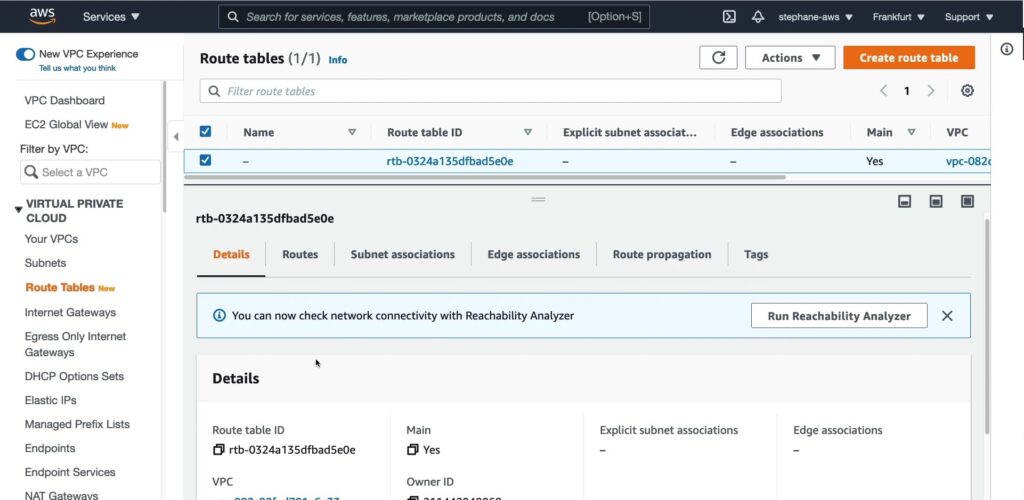

Route tables trong VPC AWS được sử dụng để điều chỉnh luồng dữ liệu giữa các mạng khác nhau trong VPC. Mỗi subnet trong VPC phải được gắn liền với một bảng định tuyến (route table), trong đó các quy tắc được sử dụng để chỉ định các mạng mà subnet có thể truy cập và cách thức truy cập. Các bảng định tuyến cũng có thể được sử dụng để định tuyến dữ liệu từ VPC đến các nguồn bên ngoài, chẳng hạn như Internet hoặc các mạng nội bộ của công ty.

Các thành phần chính trong một bảng định tuyến VPC bao gồm:

- Destination: Địa chỉ IP đích của gói tin.

- Target: Nơi mà gói tin sẽ được định tuyến đến. Nơi này có thể là một Internet Gateway để truy cập Internet hoặc một Network Interface để truy cập một mạng nội bộ khác trong công ty.

- Association: Kết nối subnet với bảng định tuyến. Mỗi subnet chỉ có thể được gắn liền với một bảng định tuyến, nhưng một bảng định tuyến có thể được gắn liền với nhiều subnet.

Thông qua việc tạo các quy tắc định tuyến trong các bảng định tuyến, người dùng có thể quản lý cách mà dữ liệu được truyền qua các mạng khác nhau trong VPC, đồng thời cũng giúp cho các máy ảo truy cập các tài nguyên khác nhau trên Internet hoặc trong các mạng nội bộ của công ty.

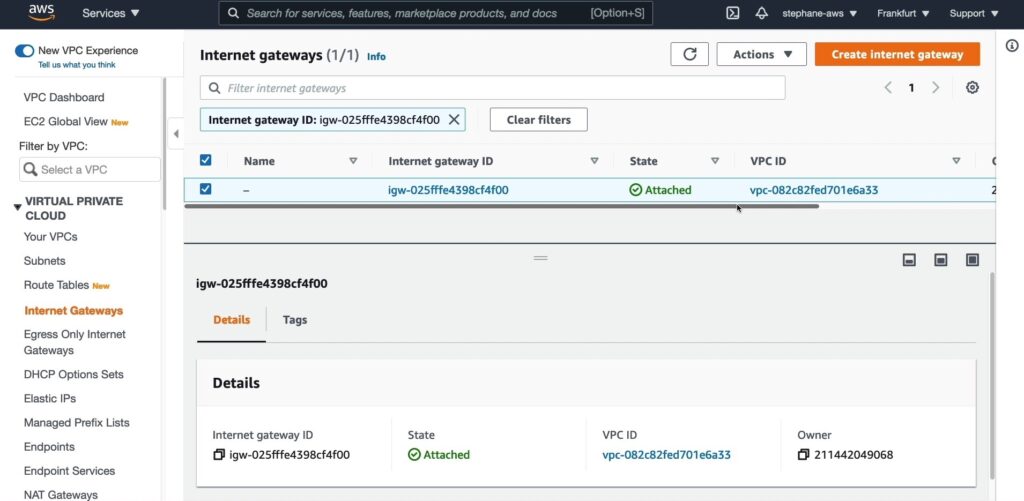

Internet Gateway (IGW) là một dịch vụ của AWS được sử dụng để kết nối giữa VPC và Internet. IGW cho phép các tài nguyên trong VPC kết nối với các tài nguyên trên Internet, chẳng hạn như truy cập vào các trang web, tải xuống các gói phần mềm từ các kho lưu trữ trực tuyến, hoặc kết nối với các máy chủ từ xa.

Khi tạo một IGW và gắn nó vào VPC, VPC sẽ có một đường đi ra Internet thông qua IGW này. Tất cả các subnet trong VPC có thể được kết nối với Internet thông qua cùng một đường đi này. Để sử dụng được IGW, bạn cần phải cấu hình định tuyến trong bảng định tuyến (route table) của VPC để chỉ định đường đi này là đường đi mặc định cho các yêu cầu truy cập Internet.

IGW rất hữu ích trong việc triển khai các ứng dụng web trên AWS, cho phép các khách hàng có thể truy cập vào các tài nguyên và dịch vụ của ứng dụng một cách dễ dàng thông qua Internet.

VPC in AWS – IPv4

VPC là viết tắt của Virtual Private Cloud, nó cho phép tạo ra một mạng riêng ảo trên cloud của AWS. Trong một region của AWS, bạn có thể tạo ra nhiều VPC (tối đa là 5 VPCs trên một region). Với mỗi VPC, bạn có thể định nghĩa một CIDR (Classless Inter-Domain Routing), CIDR cũng định nghĩa phạm vi địa chỉ IP cho VPC của bạn. Một VPC chỉ cho phép sử dụng các địa chỉ IP thuộc loại Private IPv4 (10.0.0.0 – 10.255.255.255, 172.16.0.0 – 172.31.255.255 và 192.168.0.0 – 192.168.255.255). Mỗi CIDR phải có kích thước từ /28 đến /16, với độ lớn nhỏ nhất là 16 địa chỉ IP và lớn nhất là 65536 địa chỉ IP.

Lưu ý rằng CIDR của VPC của bạn không nên trùng với CIDR của các mạng khác của bạn, chẳng hạn như mạng của doanh nghiệp. Khi xác định CIDR cho VPC, bạn nên đảm bảo rằng nó không trùng với các địa chỉ IP trong mạng của bạn, nếu không bạn sẽ gặp khó khăn khi liên kết các mạng của mình với VPC của AWS.