1. Authentication.

Khi thiết lập VPN Site-to-Site, mã hóa thường được áp dụng trên cả hai đầu kết nối. Mã hóa dữ liệu ở cả đầu nguồn (site A) và đầu đích (site B) nhằm đảm bảo tính bảo mật và riêng tư của thông tin truyền qua kết nối VPN.

Cụ thể, trong một ví dụ VPN Site-to-Site, chúng ta có hai địa điểm: A và B. Mã hóa được sử dụng ở đầu A và đầu B để bảo vệ dữ liệu trong quá trình truyền. Mã hóa này sẽ được áp dụng cho dữ liệu từ đầu A trước khi gửi đi, và dữ liệu này sẽ được giải mã ở đầu B để khôi phục lại thông tin gốc.

Dưới đây là một số loại mã hóa phổ biến khi sử dụng VPN Client-to-Site và Site-to-Site:

- MD5 (Message Digest Algorithm 5): MD5 là một thuật toán mã hóa băm một chiều. Nó không được khuyến nghị sử dụng trong việc bảo mật dữ liệu VPN hiện đại do các vấn đề liên quan đến tính bảo mật của nó. MD5 đã bị thay thế bởi các thuật toán băm khác mạnh hơn.

- SHA1 (Secure Hash Algorithm 1): SHA1 cũng là một thuật toán mã hóa băm một chiều. Tuy nhiên, tương tự như MD5, SHA1 đã bị phát hiện các vấn đề về tính bảo mật và không còn được khuyến nghị sử dụng trong các hệ thống bảo mật quan trọng.

- SHA2-256/384/512: SHA2 là một tập hợp các thuật toán mã hóa băm, bao gồm SHA-256, SHA-384 và SHA-512. Đây là các thuật toán mã hóa băm một chiều mạnh mẽ hơn và được coi là an toàn trong nhiều trường hợp sử dụng. SHA2-256 sử dụng độ dài băm 256 bit, SHA2-384 sử dụng độ dài băm 384 bit và SHA2-512 sử dụng độ dài băm 512 bit. Sự chọn lựa giữa các phiên bản này phụ thuộc vào yêu cầu bảo mật và hiệu suất của hệ thống VPN.

Khi thiết lập VPN Client-to-Site hoặc Site-to-Site, các thuật toán mã hóa này có thể được cấu hình và sử dụng dựa trên yêu cầu bảo mật của mạng và hệ thống của bạn.

Khi độ dài băm tăng lên, số lượng khác biệt giữa các giá trị băm khác nhau cũng tăng lên, làm cho việc tìm ra đôi đối số dùng chung (collision) trở nên khó khăn hơn.

Ví dụ, giá trị băm của MD5 có độ dài 128 bit, trong khi SHA2-256 có độ dài 256 bit. Điều này có nghĩa là SHA2-256 cung cấp không gian giá trị băm lớn hơn gấp đôi so với MD5. Kích thước băm lớn hơn cung cấp một số lượng khá lớn các giá trị băm duy nhất, làm tăng tính khó khăn khi tìm ra đôi đối số dùng chung.

Nhưng nếu chỉ xem xét độ dài băm không đủ để đánh giá tính bảo mật toàn diện của một thuật toán băm. Các thuật toán băm mạnh hơn như SHA2-256/384/512 được chấp nhận không chỉ vì độ dài băm lớn mà còn vì cấu trúc và phương pháp tính toán băm của chúng cũng được coi là an toàn hơn so với MD5. Các thuật toán này đã trải qua kiểm tra và đánh giá bởi cộng đồng an ninh thông tin và được sử dụng rộng rãi trong các hệ thống bảo mật.

Việc lựa chọn thuật toán băm (như MD5, SHA1, SHA2-256/384/512) trong VPN không ảnh hưởng trực tiếp đến việc di chuyển dữ liệu trong mạng VPN. Thuật toán băm được sử dụng chủ yếu để xác minh tính toàn vẹn của dữ liệu và đảm bảo rằng dữ liệu không bị thay đổi trong quá trình truyền.

Khi dữ liệu được truyền qua VPN, nó sẽ được mã hóa và giải mã bởi các thuật toán mã hóa, chẳng hạn như AES (Advanced Encryption Standard), để bảo vệ tính bảo mật của dữ liệu. Các thuật toán mã hóa này quyết định cách thức mã hóa và giải mã dữ liệu, còn thuật toán băm chỉ đảm bảo tính toàn vẹn của dữ liệu.

Tuy nhiên, trong việc lựa chọn thuật toán băm, nên ưu tiên sử dụng các thuật toán băm mạnh hơn như SHA2 hoặc SHA3. MD5 và SHA1 đã bị phát hiện các lỗ hổng và không còn đáng tin cậy trong các ứng dụng bảo mật quan trọng. SHA2 (bao gồm SHA2-256/384/512) được coi là mạnh và an toàn hơn và được khuyến nghị sử dụng trong các hệ thống bảo mật hiện đại.

2. Encryption.

AES (Advanced Encryption Standard) là một thuật toán mã hóa đối xứng được sử dụng trong VPN để bảo vệ tính bảo mật của dữ liệu trong quá trình truyền.

AES có ba biến thể với độ dài khóa khác nhau: AES-128, AES-192 và AES-256. Số 128, 192 và 256 chỉ độ dài khóa trong bit của thuật toán.

- AES-128: Sử dụng khóa có độ dài 128 bit (16 byte). Đây là biến thể phổ biến nhất của AES và cung cấp mức độ bảo mật cao.

- AES-192: Sử dụng khóa có độ dài 192 bit (24 byte). AES-192 cung cấp mức độ bảo mật cao hơn so với AES-128, nhưng không phổ biến như biến thể AES-128 và AES-256.

- AES-256: Sử dụng khóa có độ dài 256 bit (32 byte). Đây là biến thể mạnh nhất của AES và cung cấp mức độ bảo mật cao nhất trong ba biến thể.

Khi thiết lập kết nối VPN, các biến thể AES được sử dụng để mã hóa dữ liệu trước khi gửi đi và giải mã dữ liệu khi nhận được. Sử dụng một khóa mật mã hóa đối xứng giữa các điểm kết nối trong mạng VPN đảm bảo tính bảo mật và riêng tư của thông tin truyền qua kết nối.

Các biến thể AES đều được coi là an toàn và phổ biến trong các ứng dụng bảo mật hiện đại. Lựa chọn giữa AES-128, AES-192 và AES-256 phụ thuộc vào yêu cầu bảo mật và hiệu suất của hệ thống VPN cụ thể. Một độ dài khóa lớn hơn cung cấp mức độ bảo mật cao hơn, nhưng cũng có thể ảnh hưởng đến hiệu suất mã hóa và giải mã dữ liệu.

Trong nhiều trường hợp, việc sử dụng mã hóa AES-256 có thể làm cho việc di chuyển dữ liệu chậm hơn so với AES-128. Điều này là do AES-256 sử dụng khóa có độ dài lớn hơn, và việc mã hóa/giải mã dữ liệu với khóa dài hơn có thể đòi hỏi thời gian xử lý và tài nguyên hệ thống nhiều hơn.Tuy nhiên, AES-128 vẫn được coi là an toàn và được sử dụng phổ biến trong nhiều trường hợp.

Điều quan trọng là cần đảm bảo rằng cả hai điểm cuối của VPN có khả năng xử lý mã hóa AES-256 (hoặc AES-128) và đủ tài nguyên để thực hiện mã hóa/giải mã với hiệu suất đáng tin cậy. Nếu tốc độ di chuyển dữ liệu là một yếu tố quan trọng, có thể cân nhắc lựa chọn AES-128 để đạt được hiệu suất tốt hơn.

3. Phân biệt Authentication và Encryption.

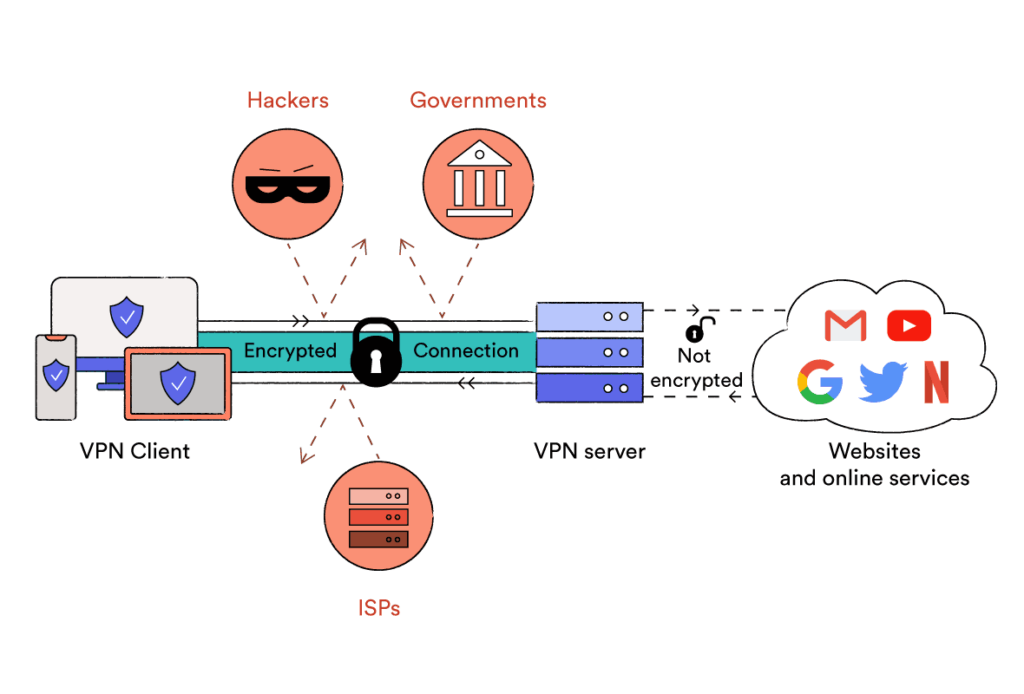

Authentication trong VPN xác định và xác minh danh tính của người dùng hoặc thiết bị trước khi cho phép kết nối, trong khi encryption mã hóa dữ liệu để đảm bảo tính bảo mật và riêng tư khi truyền qua mạng. Cả hai khía cạnh đều quan trọng trong việc thiết lập một hệ thống VPN an toàn và tin cậy.

- Authentication (Xác thực): Authentication trong VPN là quá trình xác định và xác minh danh tính của người dùng hoặc thiết bị trước khi cho phép truy cập vào hệ thống VPN. Mục đích của authentication là đảm bảo rằng chỉ những người dùng hoặc thiết bị được phép mới có thể kết nối và truy cập vào mạng VPN. Authentication thông thường được thực hiện bằng cách sử dụng các phương thức như mật khẩu (password), chứng chỉ số (certificates), hoặc các phương pháp xác thực bổ sung như OTP (One-Time Password).

- Encryption (Mã hóa): Encryption trong VPN là quá trình mã hóa dữ liệu trước khi gửi đi qua mạng để đảm bảo tính bảo mật và riêng tư. Dữ liệu được mã hóa bằng sử dụng thuật toán mã hóa như AES (Advanced Encryption Standard) để chuyển đổi nội dung thành dạng không đọc được cho những người không có khóa giải mã. Mục đích của encryption là đảm bảo rằng dữ liệu không thể bị hiểu được hay bị chiếm đoạt trong quá trình truyền qua mạng.