1. Tổng quan.

IPsec (Internet Protocol Security) là một giao thức được sử dụng để bảo vệ việc truyền dữ liệu qua mạng bằng cách cung cấp tính bảo mật và xác thực. Palo Alto Networks là một công ty chuyên cung cấp các giải pháp bảo mật mạng, bao gồm cả khả năng triển khai và quản lý IPsec VPN (Virtual Private Network) trên các thiết bị của họ. Dưới đây là một số khái niệm quan trọng liên quan đến việc triển khai và quản lý IPsec VPN trên Palo Alto:

- Check Status (Kiểm tra trạng thái): Đây là quá trình kiểm tra xem IPsec VPN tunnel trên Palo Alto có hoạt động bình thường hay không. Bạn có thể kiểm tra trạng thái của tunnel để đảm bảo rằng nó đang kết nối và hoạt động một cách đúng đắn. Nếu tunnel bị gián đoạn hoặc có sự cố, bạn cần phải xác định và sửa chữa vấn đề.

- Clear (Xóa): Đôi khi, khi bạn gặp vấn đề với một tunnel IPsec, bạn có thể cần phải xóa thông tin kết nối hiện tại và tạo lại tunnel từ đầu. Lệnh “Clear” có thể được sử dụng để xóa thông tin kết nối cũ trước khi bạn tạo một tunnel mới.

- Restore (Phục hồi): Khi bạn đã xóa một tunnel hoặc gặp sự cố với nó, quá trình phục hồi là quá trình tái thiết lập và cấu hình lại tunnel IPsec để đảm bảo rằng nó hoạt động bình thường. Điều này bao gồm việc thiết lập lại các cấu hình an ninh, mật khẩu, và các thông số khác cho tunnel.

- Monitor (Giám sát): Việc giám sát IPsec VPN tunnel là quá trình theo dõi hoạt động của tunnel trong thời gian thực. Bạn có thể sử dụng các công cụ và báo cáo của Palo Alto để kiểm tra hiệu suất của tunnel, lưu lượng dữ liệu đi qua nó, và các thông tin liên quan đến bảo mật. Điều này giúp bạn xác định sự cố và vấn đề an ninh, và đưa ra biện pháp khắc phục khi cần thiết.

Tại sao chúng ta cần sử dụng IPsec VPN tunnel trên Palo Alto hoặc bất kỳ thiết bị bảo mật nào khác?

- Bảo mật dữ liệu: IPsec VPN tunnel cung cấp lớp bảo mật cho dữ liệu truyền qua mạng bằng cách mã hóa thông tin. Điều này đặc biệt quan trọng khi bạn cần truyền dữ liệu quan trọng hoặc nhạy cảm.

- Kết nối từ xa: IPsec VPN cho phép người dùng kết nối an toàn và từ xa đến mạng nội bộ của tổ chức. Điều này hữu ích cho công việc làm việc từ xa hoặc truy cập tài nguyên mạng nội bộ khi bạn không ở trong văn phòng.

- Liên kết các vị trí: IPsec VPN cũng cho phép kết nối an toàn giữa các vị trí vật lý khác nhau của tổ chức, giúp tạo ra một mạng riêng ảo và đảm bảo tính liên thông giữa các chi nhánh hoặc trung tâm dữ liệu.

IPsec VPN tunnel trên Palo Alto và các thiết bị bảo mật khác giúp cung cấp tính bảo mật và kết nối an toàn, quản lý trạng thái, sửa chữa sự cố, và giám sát hoạt động mạng, làm cho việc quản lý mạng và bảo mật mạng trở nên hiệu quả hơn và an toàn hơn.

2. Thực hành.

Bài viết sưu tầm của bạn Đỗ Hòa Thành https://www.facebook.com/dohoathanh.

Link bài viết https://www.facebook.com/groups/labccnaccnpfirewall/posts/849271743435806.

2.1. Tạo IKE không có lưu lượng truy cập để test bằng CLI.

> test vpn ike-sa

Start time: Dec.04 00:03:37

Initiate 1 POWER SA.> test vpn ipsec-sa

Start time: Dec.04 00:03:41

Initiate 1 IPSec SA.2.2. Check ike phase1 status (in case of ikev1).

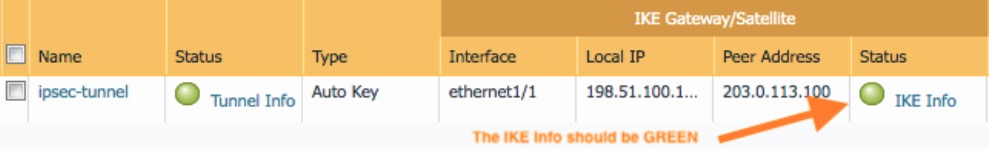

GUI:

Navigate to Network->IPSec Tunnels

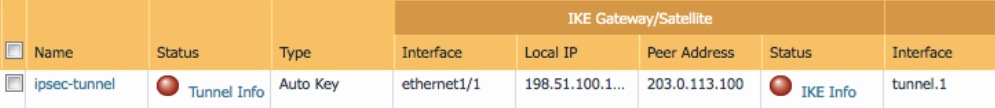

GREEN indicates up

RED indicates down

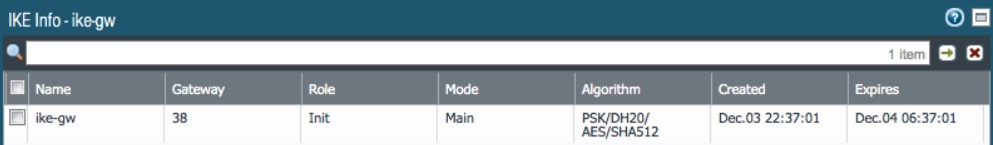

You can click on the IKE info to get the details of the Phase1 SA.

ike phase1 sa up:

If ike phase1 sa is down, the ike info would be empty.

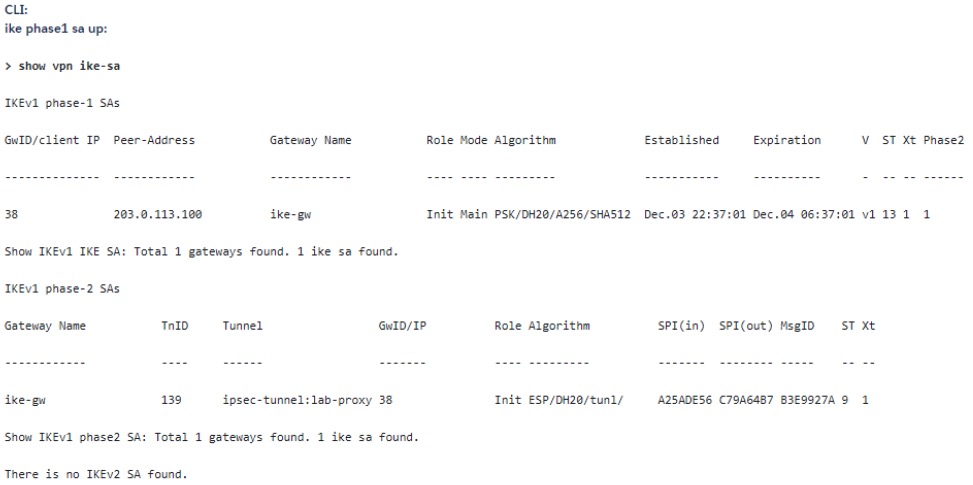

CLI:

ike phase1 sa up:

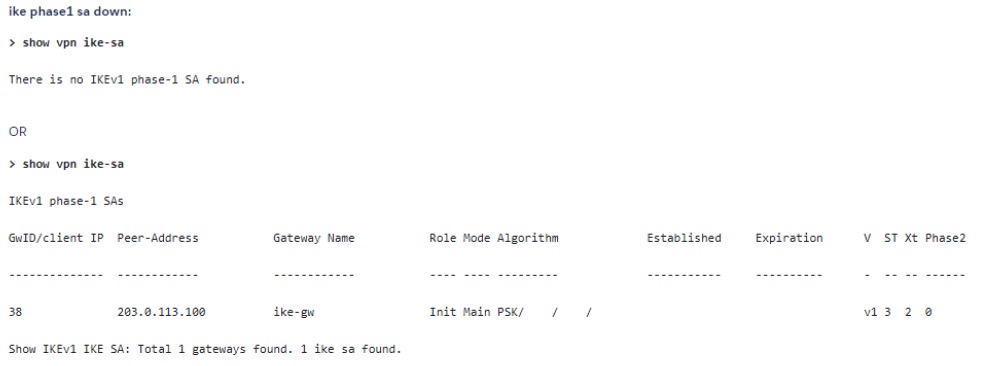

power phase1 sa down:

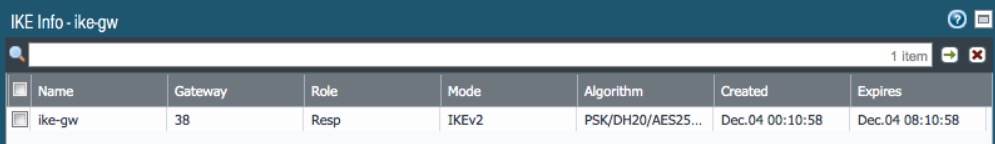

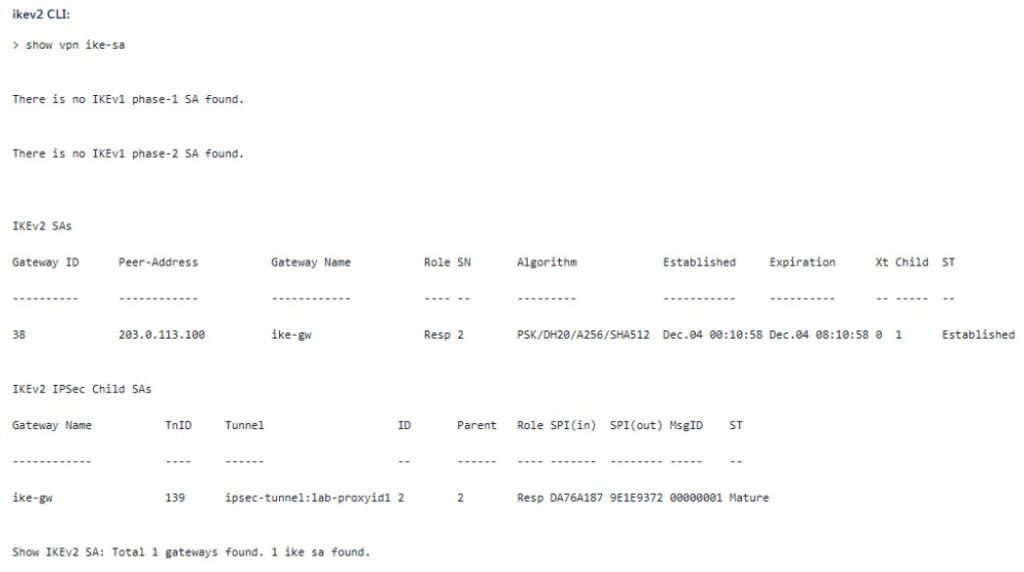

For ikev2

GUI:

CLI:

2.3. To check if phase 2 ipsec tunnel is up.

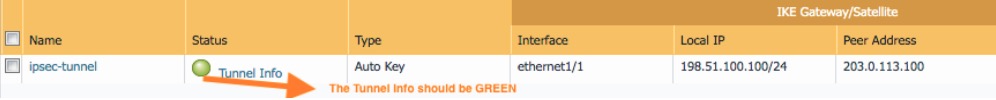

GUI:

Navigate to Network->IPSec Tunnels.

GREEN indicates up

RED indicates down

You can click on the Tunnel info to get the details of the Phase2 SA.

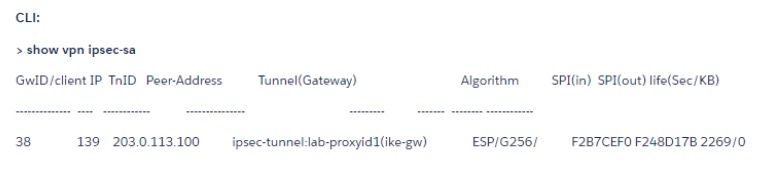

CLI:

2.4. Check Encryption and Decryption (encap/decap) across tunnel

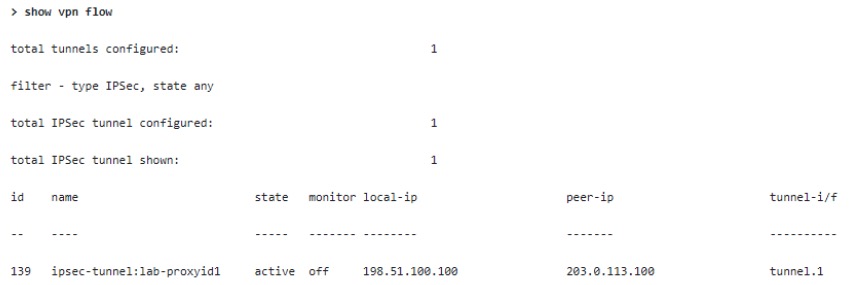

Trong ví dụ – tunnel id is 139

> show vpn flow tunnel-id 139

tunnel ipsec-tunnel:lab-proxyid1

id: 139

type: IPSec

gateway id: 38

local ip: 198.51.100.100

peer ip: 203.0.113.100

inner interface: tunnel.1

outer interface: ethernet1/1

state: active

session: 568665

tunnel man: 1432

soft lifetime: 3579

hard lifetime: 3600

lifetime remain: 2154 sec

lifesize remain: N/A

latest rekey: 1446 seconds ago

monitor: off

monitor packets seen: 0

monitor packets reply:0

en/decap context: 736

local spi: F2B7CEF0

remote spi: F248D17B

key type: auto key

protocol: ESP

auth algorithm: SHA512

enc algorithm: AES256GCM16

proxy-id:

local ip: 10.133.133.0/24

remote ip: 10.134.134.0/24

protocol: 0

local port: 0

remote port: 0

anti replay check: yes

copy tos: no

enable gre encap: no

authentication errors: 0

decryption errors: 0

inner packet warnings: 0

replay packets: 0

packets received

when lifetime expired:0

when lifesize expired:0

sending sequence: 4280

receive sequence: 4280

encap packets: 8153

decap packets: 8153

encap bytes: 717464

decap bytes: 717464

key acquire requests: 90

owner state: 0

owner cpuid: s1dp0

ownership: 12.5. Clear The following commands will tear down the VPN tunnel.

>clear vpn ike-sa gateway <gw-name>

Delete IKEv1 IKE SA: Total 1 gateways found.> clear vpn ipsec-sa tunnel <tunnel-name>

Delete IKEv1 IPSec SA: Total 1 tunnels found.