Giải thích các tuỳ chọn trong Access Control List.

Access Control List (ACL) được sử dụng để quản lý và kiểm soát quyền truy cập vào các tài nguyên mạng, chẳng hạn như thiết bị, máy chủ, dịch vụ, hoặc phạm vi mạng. ACL giúp bạn xác định quyền truy cập của người dùng hoặc nhóm người dùng vào các tài nguyên này dựa trên các quy tắc được định nghĩa trước. Các tác dụng của Access Control List bao gồm:

- Bảo mật hệ thống: ACL cho phép bạn xác định những người dùng hoặc nhóm người dùng nào có quyền truy cập vào các tài nguyên nhất định. Bằng cách thiết lập các quy tắc ACL phù hợp, bạn có thể ngăn chặn truy cập trái phép hoặc không ủy quyền vào hệ thống mạng của mình.

- Quản lý nguồn lực mạng: ACL cho phép bạn kiểm soát việc sử dụng nguồn lực mạng, chẳng hạn như băng thông, địa chỉ IP, hoặc các dịch vụ mạng. Bạn có thể giới hạn số lượng người dùng hoặc nhóm người dùng có thể sử dụng nguồn lực mạng nhất định để đảm bảo hiệu suất và sẵn sàng của hệ thống.

- Quản lý độ tin cậy và an ninh: ACL cho phép bạn thiết lập các quy tắc để kiểm soát truy cập vào các tài nguyên quan trọng như máy chủ, dịch vụ quan trọng, hoặc dữ liệu nhạy cảm. Bằng cách định rõ quyền truy cập, bạn có thể đảm bảo chỉ những người được ủy quyền mới có thể truy cập và sử dụng các tài nguyên này.

- Điều chỉnh luồng dữ liệu: ACL cũng có thể được sử dụng để điều chỉnh luồng dữ liệu trong mạng, chẳng hạn như giới hạn băng thông hoặc ưu tiên dịch vụ. Bằng cách áp dụng các quy tắc ACL đúng, bạn có thể kiểm soát và quản lý lưu lượng mạng để đảm bảo sự công bằng và hiệu quả trong việc chia sẻ nguồn lực mạng.

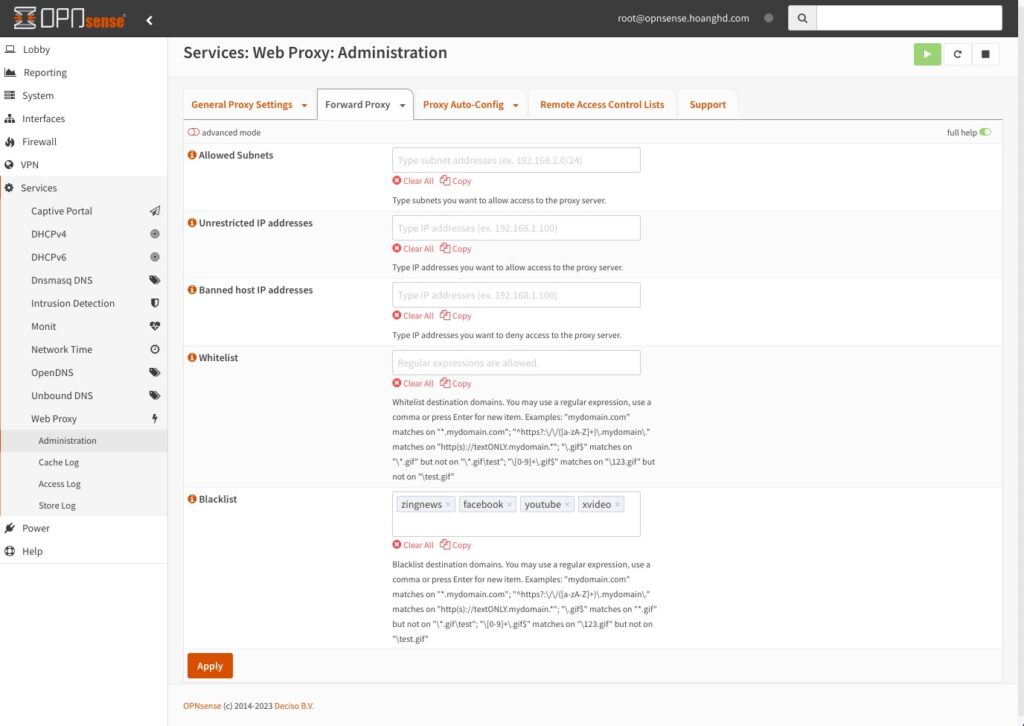

Allowed Subnets (Các mạng con được cho phép).

Tác dụng của Allowed Subnets là cho phép chỉ định các mạng con (subnets) cụ thể mà bạn muốn cho phép truy cập vào hệ thống mạng của bạn. Các địa chỉ IP thuộc các mạng con này sẽ không bị chặn và có thể truy cập vào các dịch vụ và tài nguyên trên hệ thống.

Unrestricted IP addresses (Các địa chỉ IP không bị hạn chế).

Tác dụng của Unrestricted IP addresses là cho phép chỉ định các địa chỉ IP cụ thể mà bạn muốn cho phép truy cập mà không bị hạn chế. Các địa chỉ IP này sẽ không bị chặn bởi bất kỳ quy tắc hay hạn chế nào trong hệ thống mạng. Điều này đảm bảo rằng các địa chỉ IP được liệt kê sẽ có quyền truy cập toàn quyền và không gặp các ràng buộc hay hạn chế từ phía OPNsense.

Banned host IP addresses (Các địa chỉ IP bị cấm).

Tác dụng của Banned host IP addresses là cho phép bạn cấu hình danh sách các địa chỉ IP bị cấm để từ chối hoặc chặn truy cập vào hệ thống mạng. Các địa chỉ IP liệt kê trong danh sách này sẽ không thể truy cập vào các dịch vụ và tài nguyên trên hệ thống. Điều này hữu ích khi bạn muốn từ chối truy cập từ các địa chỉ IP đáng ngờ, địa chỉ IP bị tấn công, hoặc các địa chỉ IP không được phép truy cập vào hệ thống của bạn.

Whitelist.

Trong OPNsense, chức năng “Whitelist destination domains” cho phép bạn cấu hình một danh sách các domain đích (destination domains) mà bạn muốn cho phép truy cập, bỏ qua bất kỳ quy tắc chặn nào đã được áp dụng trước đó. Bạn có thể sử dụng các biểu thức chính quy (regular expression), các từ khóa hoặc các domain cụ thể để xác định danh sách các domain được cho phép truy cập.

Dưới đây là các ví dụ và giải thích về cách sử dụng:

- “mydomain.com” – Ví dụ này cho phép truy cập tất cả các domain có đuôi “mydomain.com”. Ví dụ: “subdomain.mydomain.com” sẽ được cho phép truy cập.

- “^https?://([a-zA-Z]+).mydomain.” – Ví dụ này sử dụng biểu thức chính quy để cho phép truy cập các domain có dạng “http(s)://textONLY.mydomain.*”. Ví dụ: “http://example.mydomain.com” sẽ được cho phép truy cập.

- “.gif$” – Ví dụ này sử dụng biểu thức chính quy để cho phép truy cập tất cả các domain có đuôi “.gif”. Tuy nhiên, nó không áp dụng cho các domain có định dạng “*.gif\test”. Ví dụ: “example.gif” sẽ được cho phép truy cập, nhưng “example.gif\test” sẽ không được cho phép truy cập.

- “[0-9]+.gif$” – Ví dụ này sử dụng biểu thức chính quy để cho phép truy cập các domain có định dạng “[0-9]+.gif”. Nó chỉ cho phép truy cập các domain như “123.gif” mà không áp dụng cho các domain như “test.gif”.

Lưu ý rằng việc sử dụng biểu thức chính quy cho phép bạn có các quy tắc cho phép linh hoạt và mạnh mẽ hơn, nhưng cũng đòi hỏi bạn có kiến thức và hiểu biết về biểu thức chính quy. Hãy cẩn thận và kiểm tra kỹ trước khi áp dụng các quy tắc cho phép để đảm bảo tính chính xác và an toàn của mạng.

Blacklist.

Trong OPNsense, chức năng “Blacklist destination domains” cho phép bạn cấu hình một danh sách các domain đích (destination domains) mà bạn muốn chặn hoặc từ chối truy cập. Bạn có thể sử dụng các biểu thức chính quy (regular expression), các từ khóa hoặc các domain cụ thể để xác định danh sách các domain bị chặn.

Dưới đây là các ví dụ và giải thích về cách sử dụng:

- “mydomain.com” – Ví dụ này sẽ chặn tất cả các domain có đuôi “mydomain.com”. Ví dụ: “subdomain.mydomain.com” sẽ bị chặn.

- “^https?://([a-zA-Z]+).mydomain.” – Ví dụ này sử dụng biểu thức chính quy để chặn các domain có dạng “http(s)://textONLY.mydomain.*”. Ví dụ: “http://example.mydomain.com” sẽ bị chặn.

- “.gif$” – Ví dụ này sử dụng biểu thức chính quy để chặn tất cả các domain có đuôi “.gif”. Tuy nhiên, nó không chặn các domain có định dạng “*.gif\test”. Ví dụ: “example.gif” sẽ bị chặn, nhưng “example.gif\test” sẽ không bị chặn.

- “[0-9]+.gif$” – Ví dụ này sử dụng biểu thức chính quy để chặn các domain có định dạng “[0-9]+.gif”. Nó chỉ chặn các domain như “123.gif” mà không chặn các domain như “test.gif”.

Lưu ý rằng việc sử dụng biểu thức chính quy cho phép bạn có các quy tắc chặn linh hoạt và mạnh mẽ hơn, nhưng cũng đòi hỏi bạn có kiến thức và hiểu biết về biểu thức chính quy. Hãy cẩn thận và kiểm tra kỹ trước khi áp dụng các quy tắc chặn để đảm bảo tính chính xác và an toàn của mạng.

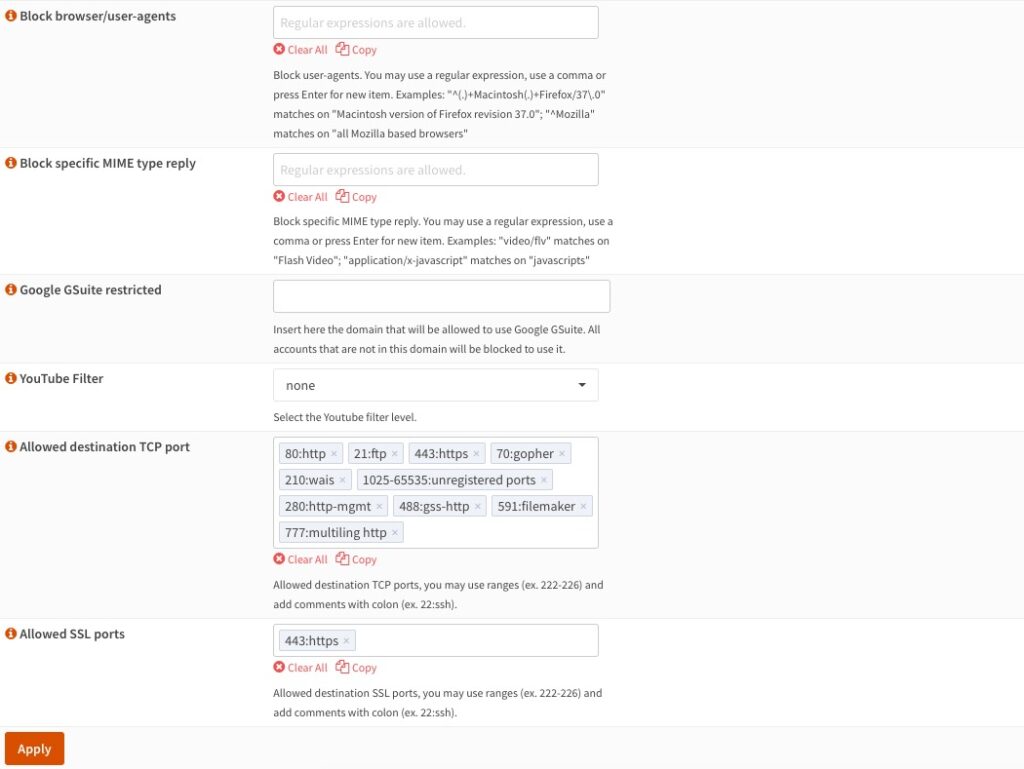

Nếu bạn bấm vào advanced mode, bạn sẽ có thêm các tuỳ chọn như sau:

Block browser/user-agents.

Tác dụng của chức năng “Block browser/user-agents” (Chặn user-agents trình duyệt) là cho phép bạn chặn truy cập từ các trình duyệt hoặc user-agents cụ thể. User-agent là một chuỗi dữ liệu được gửi từ trình duyệt tới máy chủ web để xác định trình duyệt và hệ điều hành đang được sử dụng. Chức năng này cho phép bạn áp dụng các quy tắc để chặn các user-agents cụ thể hoặc các nhóm user-agents dựa trên mẫu (regular expression).

Ví dụ, nếu bạn muốn chặn truy cập từ tất cả các trình duyệt Firefox phiên bản 37.0 trên hệ điều hành Macintosh, bạn có thể sử dụng mẫu regular expression như sau: “^(.)+Macintosh(.)+Firefox/37.0”. Điều này sẽ áp dụng quy tắc chặn cho tất cả các user-agents trình duyệt Firefox phiên bản 37.0 trên Macintosh.

Một ví dụ khác là nếu bạn muốn chặn tất cả các trình duyệt dựa trên nền tảng Mozilla, bạn có thể sử dụng mẫu regular expression như sau: “^Mozilla”. Điều này sẽ chặn tất cả các trình duyệt dựa trên nền tảng Mozilla.

Block specific MIME type reply.

Tác dụng của chức năng “Block specific MIME type reply” (Chặn MIME type cụ thể) là cho phép bạn chặn các loại MIME type (Multipurpose Internet Mail Extensions) cụ thể khi nhận phản hồi từ máy chủ. MIME type là một định dạng được sử dụng để xác định loại dữ liệu của một tài nguyên trên mạng.

Chức năng này cho phép bạn áp dụng các quy tắc để chặn các MIME type cụ thể hoặc các nhóm MIME type dựa trên mẫu (regular expression).

Ví dụ, nếu bạn muốn chặn phản hồi từ máy chủ có chứa loại MIME type là “video/flv” (Flash Video), bạn có thể sử dụng chuỗi “video/flv” trong quy tắc chặn. Điều này sẽ ngăn chặn phản hồi chứa các tệp video định dạng Flash Video.

Một ví dụ khác là nếu bạn muốn chặn phản hồi từ máy chủ có chứa loại MIME type là “application/x-javascript” (javascripts), bạn có thể sử dụng chuỗi “application/x-javascript” trong quy tắc chặn. Điều này sẽ ngăn chặn phản hồi chứa các tệp JavaScript.

Google GSuite restricted.

Chức năng “Google GSuite restricted” trong OPNsense có tác dụng giới hạn hoặc hạn chế quyền truy cập vào dịch vụ Google GSuite (bao gồm Gmail, Google Drive, Google Docs, Google Sheets, v.v.) cho các người dùng trong mạng của bạn.

Khi chức năng này được kích hoạt, OPNsense sẽ áp dụng các quy tắc để kiểm soát truy cập và hạn chế hoạt động của người dùng đối với các dịch vụ GSuite của Google. Các quy tắc này có thể được thiết lập để ngăn chặn hoặc giới hạn các hoạt động như gửi và nhận email, tải lên và tải xuống tệp từ Google Drive, chỉnh sửa tài liệu và bảng tính, v.v.

Tác dụng của chức năng “Google GSuite restricted” là đảm bảo rằng người dùng trong mạng của bạn chỉ có thể sử dụng các dịch vụ GSuite của Google theo các quy định và hạn chế mà bạn đặt ra. Điều này giúp bạn kiểm soát và quản lý việc sử dụng dịch vụ GSuite, bảo vệ dữ liệu và đảm bảo tuân thủ các chính sách và quyền riêng tư của tổ chức.

Với chức năng này, bạn có thể thiết lập các quy tắc linh hoạt để điều chỉnh quyền truy cập và hoạt động trong GSuite dựa trên các yêu cầu và nhu cầu cụ thể của tổ chức của bạn.

YouTube Filter.

Tùy chọn “YouTube Filter” trong OPNsense cho phép bạn thiết lập mức độ lọc nội dung trên YouTube. Có ba tùy chọn để lựa chọn:

- None (Không lọc): Khi chọn tùy chọn này, OPNsense sẽ không áp dụng bất kỳ quy tắc lọc nội dung nào trên YouTube. Người dùng có quyền truy cập và xem bất kỳ nội dung nào trên YouTube mà không bị hạn chế.

- Strict (Nghiêm ngặt): Khi chọn tùy chọn này, OPNsense sẽ áp dụng mức độ lọc nghiêm ngặt trên YouTube. Các nội dung có tính chất người lớn, bạo lực, hoặc vi phạm các chính sách của YouTube sẽ bị chặn và không hiển thị cho người dùng.

- Moderate (Vừa phải): Khi chọn tùy chọn này, OPNsense sẽ áp dụng mức độ lọc trung bình trên YouTube. Một số nội dung có tính chất người lớn hoặc không phù hợp cho trẻ em có thể bị chặn và không hiển thị cho người dùng.

Tác dụng của tùy chọn “YouTube Filter” là giúp bạn kiểm soát nội dung trên YouTube và bảo vệ người dùng, đặc biệt là trẻ em, khỏi việc xem nội dung không phù hợp hoặc gây hại. Bằng cách chọn mức độ lọc phù hợp, bạn có thể giới hạn truy cập vào các video có nội dung nhạy cảm và đảm bảo rằng nội dung trên YouTube tuân thủ các chính sách và quyền riêng tư của tổ chức hoặc gia đình của bạn.

Allowed destination TCP port.

Trường “Allowed destination TCP port” trong OPNsense cho phép bạn chỉ định các cổng TCP đích mà bạn muốn cho phép thông qua firewall hoặc chặn. Bạn có thể nhập danh sách các cổng TCP cụ thể hoặc cả khoảng các cổng TCP sử dụng dấu gạch ngang (ví dụ: 222-226) và thêm ghi chú cho mỗi cổng sử dụng dấu hai chấm (ví dụ: 22:ssh).

Tác dụng của trường này là giúp bạn kiểm soát và quản lý việc truy cập vào các cổng TCP trên mạng của bạn. Bằng cách chỉ định các cổng TCP được phép, bạn có thể hạn chế hoặc cho phép các kết nối và dịch vụ cụ thể dựa trên các cổng TCP mà chúng sử dụng.

Ví dụ, nếu bạn chỉ muốn cho phép kết nối SSH vào hệ thống của bạn, bạn có thể thêm cổng TCP 22 với ghi chú “ssh”. Hoặc nếu bạn muốn cho phép truy cập vào một dịch vụ web trên cổng TCP 80 và 443, bạn có thể thêm cổng TCP 80 và 443 vào danh sách.

Tuy nhiên, lưu ý rằng việc chỉ định các cổng TCP cụ thể trong trường này có thể ảnh hưởng đến khả năng truy cập và hoạt động của các dịch vụ và ứng dụng trên mạng. Hãy cẩn thận khi cấu hình và đảm bảo rằng bạn chỉ định các cổng TCP phù hợp và không gây ra sự cản trở không cần thiết cho các kết nối và dịch vụ mong muốn.

Allowed SSL ports.

Trường “Allowed SSL ports” trong OPNsense cho phép bạn chỉ định các cổng SSL đích mà bạn muốn cho phép thông qua firewall hoặc chặn. Bạn có thể nhập danh sách các cổng SSL cụ thể hoặc cả khoảng các cổng SSL sử dụng dấu gạch ngang (ví dụ: 222-226) và thêm ghi chú cho mỗi cổng sử dụng dấu hai chấm (ví dụ: 22:ssh).

Tác dụng của trường này là giúp bạn kiểm soát và quản lý việc truy cập vào các cổng SSL trên mạng của bạn. Bằng cách chỉ định các cổng SSL được phép, bạn có thể hạn chế hoặc cho phép các kết nối SSL đến các dịch vụ hoặc ứng dụng cụ thể.

Ví dụ, nếu bạn muốn chỉ cho phép truy cập vào dịch vụ web bảo mật sử dụng SSL trên cổng TCP 443, bạn có thể thêm cổng SSL 443 vào danh sách.

Tuy nhiên, lưu ý rằng việc chỉ định các cổng SSL cụ thể trong trường này có thể ảnh hưởng đến khả năng truy cập và hoạt động của các dịch vụ và ứng dụng trên mạng. Hãy cẩn thận khi cấu hình và đảm bảo rằng bạn chỉ định các cổng SSL phù hợp và không gây ra sự cản trở không cần thiết cho các kết nối và dịch vụ mong muốn.