1. Tổng quan.

IPsec (Internet Protocol Security) là một giao thức bảo mật mạng dùng để mã hóa và xác thực dữ liệu giữa hai thiết bị (ví dụ: giữa hai firewall, hoặc giữa một máy tính và firewall).

Cấu hình IPsec trong pfSense bao gồm 2 phases:

- Phase 1: Thiết lập một kênh bảo mật để trao đổi khóa mã hóa.

- Phase 2: Dùng khóa của Phase 1 để mã hóa dữ liệu thực tế giữa hai thiết bị.

2. Tìm hiểu về phần cấu hình.

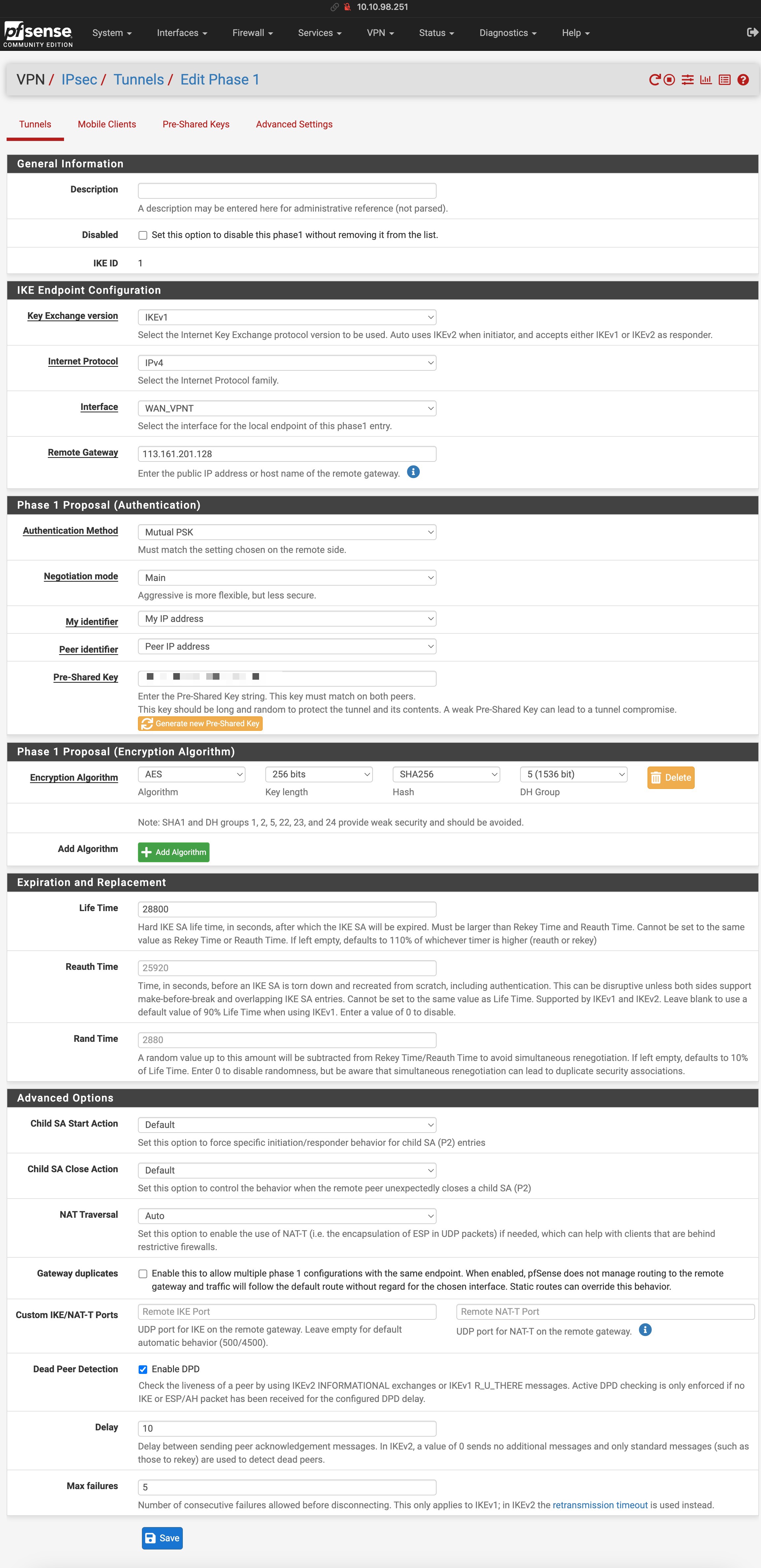

Dựa vào hình dưới chúng ta sẽ làm rõ các thành phần trong cấu hình IPSec của pfSense.

2.1. General Information (Thông tin chung)

Description

- Đây là phần mô tả tùy chọn, không ảnh hưởng đến hoạt động của VPN.

- Ví dụ: Nếu bạn có nhiều VPN site-to-site, bạn có thể ghi “VPN đến trụ sở chính” để dễ quản lý.

Disabled

- Nếu tích vào ô này, Phase 1 sẽ bị tắt và tunnel VPN sẽ không hoạt động.

IKE ID

- Đây là một định danh nội bộ trong pfSense, không quan trọng trong kết nối.

2.2. IKE Endpoint Configuration (Cấu hình điểm kết nối IKE)

- Key Exchange Version (Phiên bản trao đổi khóa), IKEv1 vs IKEv2:

- IKEv1: Phiên bản cũ hơn, phổ biến, hỗ trợ cả Main Mode và Aggressive Mode.

- IKEv2 (Tùy chọn mới hơn, khuyến nghị): Bảo mật hơn, nhanh hơn, ít lỗi hơn, hỗ trợ tốt trên các thiết bị di động.

🔥 Khuyến nghị: Nếu thiết bị bên kia hỗ trợ IKEv2, hãy sử dụng IKEv2 thay vì IKEv1.

2.3. Internet Protocol

- IPv4 (Được chọn): Dùng cho hầu hết các mạng hiện nay.

- IPv6: Chỉ chọn nếu bạn đang sử dụng mạng IPv6.

2.4. Interface (Giao diện)

- WAN_VPNT: Đây là interface trên pfSense dùng để kết nối VPN.

- Nếu bạn có nhiều kết nối mạng (WAN, WAN2…), hãy đảm bảo chọn đúng interface chính.

2.5. Remote Gateway (Cổng VPN từ xa)

- Đây là địa chỉ IP hoặc tên miền của peer VPN (thiết bị đầu bên kia).

- Ở đây là 113.161.201.128, tức là pfSense sẽ thiết lập kết nối với thiết bị có IP này.

⚠ Lưu ý: Nếu remote gateway là động (Dynamic IP), bạn cần một giải pháp như Dynamic DNS.

2.6. Phase 1 Proposal (Authentication – Xác thực)

Authentication Method (Phương thức xác thực) sẽ có hai kiểu xác thực chính trong IPsec:

- Mutual PSK (Được chọn): Dùng Pre-Shared Key (PSK), tức là cả hai bên phải nhập một Pre-Shared Key giống nhau.

- X.509 Certificates: Dùng chứng chỉ số để xác thực, bảo mật cao hơn nhưng phức tạp hơn.

✅ PSK là phổ biến nhất vì dễ triển khai.

Negotiation Mode (Chế độ đàm phán)

- Main Mode (Được chọn): Bảo mật hơn nhưng chậm hơn, cần nhiều bước đàm phán hơn.

- Aggressive Mode: Nhanh hơn nhưng kém bảo mật, dễ bị tấn công.

🔥 Khuyến nghị: Luôn dùng Main Mode trừ khi VPN peer yêu cầu Aggressive Mode.

My Identifier

- My IP Address: Dùng địa chỉ IP của firewall để xác thực.

- Các tùy chọn khác:

- FQDN (Fully Qualified Domain Name): Dùng nếu thiết bị có Dynamic IP và sử dụng DNS.

- User FQDN: Xác thực người dùng thay vì thiết bị.

- ASN Number: Dùng trong môi trường đặc biệt.

Peer Identifier (Định danh peer)

- Peer IP Address (Được chọn): Xác thực peer bằng địa chỉ IP của nó.

Pre-Shared Key (PSK)

- Đây là chuỗi mật khẩu phải giống nhau trên cả hai thiết bị.

- Nếu nhập sai, VPN sẽ không thể kết nối.

2.7. Phase 1 Proposal (Encryption Algorithm – Thuật toán mã hóa)

IPsec sử dụng nhiều thuật toán để đảm bảo bảo mật, bao gồm:

- Encryption Algorithm (Thuật toán mã hóa)

- AES 256 bits (Được chọn): Mã hóa mạnh nhất, bảo mật cao.

- AES-128 hoặc 3DES cũng có thể dùng, nhưng AES-256 được khuyến nghị.

- Hash Algorithm (Thuật toán băm)

- SHA256 (Được chọn): Đảm bảo tính toàn vẹn của dữ liệu.

- SHA1 không còn an toàn, nên tránh dùng.

- DH Group (Nhóm Diffie-Hellman)

- Group 5 (1536-bit) (Được chọn): Đã cũ, không còn an toàn.

- 🔥 Nên dùng Group 14 (2048-bit) hoặc cao hơn (Group 19, 20, 21).

2.8. Expiration and Replacement (Thời gian và thay thế khóa)

Life Time (Thời gian tồn tại)

- 28800 giây (~8 giờ): Sau thời gian này, khóa mã hóa sẽ được thay mới.

Reauth Time (Thời gian xác thực lại)

- 25920 giây (~7.2 giờ): Khoảng thời gian trước khi hệ thống yêu cầu xác thực lại.

Rand Time (Thời gian ngẫu nhiên)

- 2880 giây (~48 phút): Tránh tất cả VPN ngắt kết nối cùng lúc nếu nhiều tunnel đang chạy.

2.9. Advanced Options (Tùy chọn nâng cao)

NAT Traversal (NAT-T)

- Auto (Được chọn): Dùng nếu có NAT giữa hai peer VPN.

- Nếu thiết bị của bạn không nằm sau NAT, có thể tắt.

Custom IKE/NAT-T Ports

Nếu để trống, pfSense dùng cổng mặc định UDP 500 (IKE) và UDP 4500 (NAT-T).

2.10. Dead Peer Detection (DPD – Kiểm tra kết nối VPN còn sống không?)

Enable DPD: Kích hoạt kiểm tra kết nối.

- Delay: 10 giây → Mỗi 10 giây, pfSense sẽ gửi gói tin kiểm tra peer.

- Max failures: 5 → Nếu không có phản hồi sau 5 lần, VPN sẽ tự động thiết lập lại.

🔥 Khuyến nghị: Nếu VPN hay mất kết nối, thử giảm DPD Delay xuống 5 giây.